Если вы не хотите, чтобы другие имели доступ к вашим данным, шифрование имеет важное значение. Когда вы шифруете свои конфиденциальные данные, посторонние лица не могут легко получить к ним доступ. Это практическое руководство посвящено установке и базовому использованию программного обеспечения для шифрования дисков Veracrypt в Ubuntu Linux. Veracrypt - это бесплатное программное обеспечение с открытым исходным кодом.

Установить Veracrypt

Как видно на официальной странице загрузок (ссылка: https: // www.Веракрипт.fr / en / Загрузки.html) доступны два варианта использования Veracrypt в Ubuntu Linux, а именно: графический интерфейс и консоль. GUI означает графический интерфейс, а консоль означает текстовый (командная строка.)

Установите Veracrypt: GUI

Выполните следующую команду в терминале Ubuntu, чтобы загрузить пакет установщика GUI Veracrypt.

$ sudo wget https: // панель запуска.сеть / веракрипт / ствол / 1.24-update7 / + скачать / veracrypt-1.24-Обновление7-Ubuntu-20.04-amd64.дебТеперь вы можете установить загруженный пакет следующим образом.

$ sudo apt-get install ./ veracrypt-1.24-Обновление7-Ubuntu-20.04-amd64.дебВходить у чтобы продолжить установку, если будет предложено. После успешной установки вы можете запустить Veracrypt из меню «Приложения»> «Стандартные»> «Veracrypt».

Установите Veracrypt: Console

Выполните следующую команду в терминале Ubuntu, чтобы загрузить пакет установщика консоли Veracrypt.

$ sudo wget https: // панель запуска.сеть / веракрипт / ствол / 1.24-update7 / + скачать / veracrypt-console-1.24-Обновление7-Ubuntu-20.04-amd64.дебТеперь вы можете приступить к установке загруженного пакета. Выполните команду ниже.

$ dpkg -i ./ veracrypt-console-1.24-Обновление7-Ubuntu-20.04-amd64.дебКогда установка завершится успешно, вы можете начать использовать Veracrypt в терминале Ubuntu. Чтобы просмотреть информацию об использовании, выполните следующую команду.

$ veracrypt -hЗашифруйте свои конфиденциальные данные

Представим, что у вас есть папка с именем folder1 на рабочем столе Ubuntu, которая содержит конфиденциальные документы. Мы собираемся создать зашифрованный том через графический интерфейс и консоль, который будет служить личным хранилищем для хранения таких конфиденциальных документов.

Метод графического интерфейса:

Создать зашифрованный том

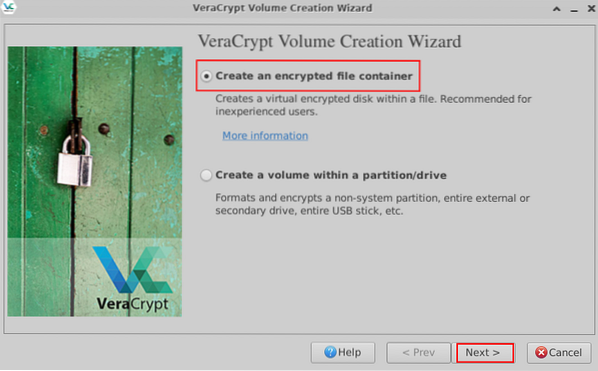

1. Запустите Veracrypt из Приложения меню> Аксессуары > Веракрипт 2. Нажмите Создавать 3. В мастере создания тома Veracrypt выберите Создайте зашифрованный файловый контейнер 4. Нажмите Следующий  Фигура 1: Создайте зашифрованный файловый контейнер 5. На странице Тип тома выберите первый вариант с надписью Стандартный том Veracrypt 6. Нажмите Следующий 7. В разделе "Расположение тома" нажмите Выбрать файл 8. Выберите желаемое местоположение слева, а затем введите имя для зашифрованного файлового контейнера вверху

Фигура 1: Создайте зашифрованный файловый контейнер 5. На странице Тип тома выберите первый вариант с надписью Стандартный том Veracrypt 6. Нажмите Следующий 7. В разделе "Расположение тома" нажмите Выбрать файл 8. Выберите желаемое местоположение слева, а затем введите имя для зашифрованного файлового контейнера вверху

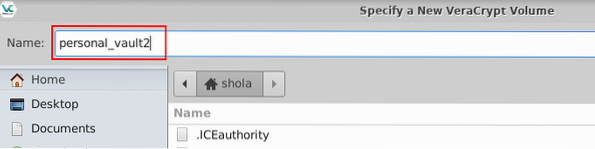

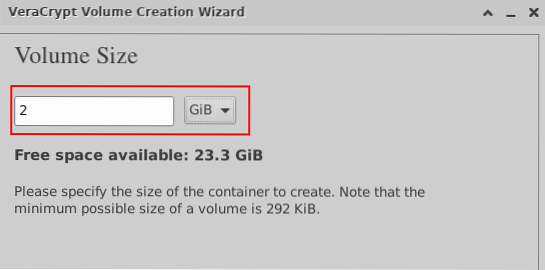

Фигура 2: Назовите новый контейнер зашифрованных файлов 9. Нажмите Сохранить внизу окна 10. Вернувшись на страницу расположения тома, нажмите Следующий 11. В разделе Параметры шифрования оставьте значения по умолчанию: AES и SHA-512 и нажмите Следующий 12. В разделе «Размер тома» введите желаемый размер тома. Щелкните раскрывающееся меню, чтобы переключиться между гигабайтами, мегабайтами и килобайтами

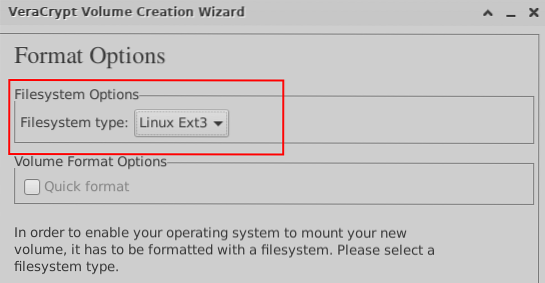

Рисунок 3: Укажите размер зашифрованного файлового контейнера 13. Нажмите Следующий 14. В поле Пароль тома введите пароль шифрования 15. Нажмите Следующий 16. В разделе Параметры формата вы можете выбрать Linux Ext3 из раскрывающегося меню

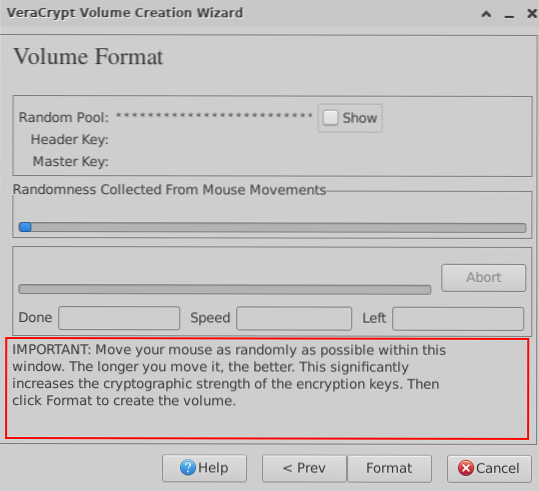

Рисунок 4: Выберите тип файловой системы для зашифрованного тома 17. Нажмите Следующий 18. В разделе «Кросс-платформенная поддержка» выберем вариант по умолчанию 19. Нажмите Следующий а затем щелкните ОК при запросе 20. В разделе «Формат объема» начните произвольно перемещать указатель мыши не менее 1 минуты

Фигура 5: Перемещайте мышь в случайном порядке 21. Когда вы закончите, нажмите Формат 22. При появлении запроса введите пароль пользователя Linux и нажмите ОК 23. Дождитесь сообщения о том, что ваш том Veracrypt был успешно создан 24. Нажмите ОК 25. Нажмите Выход

Смонтируйте зашифрованный том

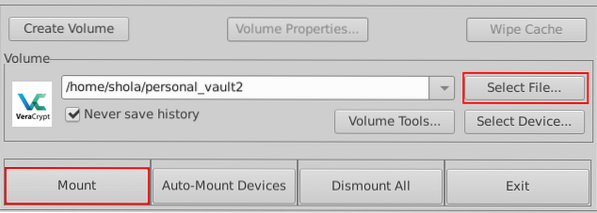

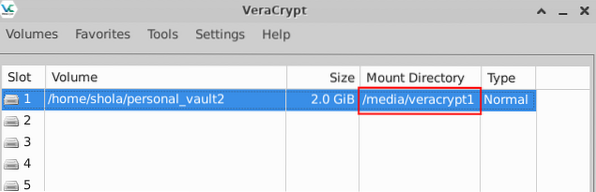

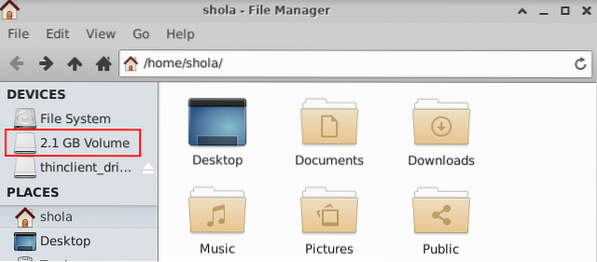

1. Вернитесь в главное окно VeraCrypt, щелкните любой свободный слот в списке 2. Нажмите Выбрать файл 3. Выберите зашифрованный файловый контейнер, который вы создали ранее 4. Нажмите Открыть внизу окна 5. Нажмите устанавливать  Рисунок 6: Смонтировать зашифрованный том 6. При появлении запроса введите пароль для шифрования и нажмите ОК 7. Теперь вы должны увидеть значок нового устройства на рабочем столе. Подключенное устройство также будет указано в списке Устройства когда вы открываете диспетчер файлов, например, зайдя в свой домашний каталог. На рисунке 7 ниже показан путь к каталогу монтирования по умолчанию.

Рисунок 6: Смонтировать зашифрованный том 6. При появлении запроса введите пароль для шифрования и нажмите ОК 7. Теперь вы должны увидеть значок нового устройства на рабочем столе. Подключенное устройство также будет указано в списке Устройства когда вы открываете диспетчер файлов, например, зайдя в свой домашний каталог. На рисунке 7 ниже показан путь к каталогу монтирования по умолчанию.

Фигура 7: Путь к каталогу монтирования зашифрованного тома Теперь вы можете перейти к перемещению конфиденциальной папки в личное хранилище.

Фигура 8: Установленный том, указанный в списке устройств

Демонтировать зашифрованный том

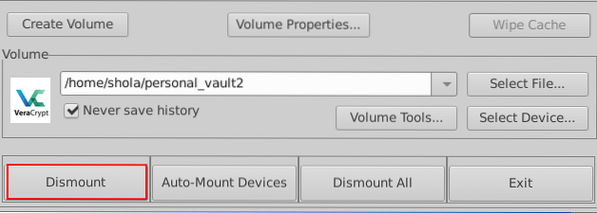

1. Чтобы отключить зашифрованный том, убедитесь, что соответствующий слот выбран в главном окне Veracrypt 2. Нажмите Демонтировать 3. Теперь запись о слоте должна быть пустой. 4. Кроме того, вы больше не должны видеть зашифрованный том на рабочем столе или в списке под Устройства

Фигура 9: Демонтировать зашифрованный том

Консольный метод:

Создать зашифрованный том

Выполните приведенную ниже команду в терминале Ubuntu, чтобы начать создание зашифрованного тома.

$ veracrypt --createКогда будет предложено выбрать тип тома, введите 1 для нормального объема

| Тип тома: 1) Обычный 2) Скрытый Выберите [1]: 1 |

Затем вам будет предложено ввести путь к тому и размер тома. В приведенном ниже примере зашифрованный том называется personal_vault и будет создан в моем домашнем каталоге. Размер личного хранилища составит 2 гигабайта.

| Введите путь к тому: / главная / шола / личное_хранилище Введите размер тома (sizeK / size [M] / sizeG): 2G |

Для алгоритма шифрования и алгоритма хеширования рекомендуются значения по умолчанию AES и SHA-512. Входить 1 в обоих случаях.

| Алгоритм шифрования: 1) AES 2) Serpent 3) Twofish 4) Camellia 5) Kuznyechik 6) AES (Twofish) 7) AES (Twofish (Serpent)) 8) Camellia (Kuznyechik) 9) Camellia (Serpent) 10) Kuznyechik (AES). ) 11) Кузнечик (Змей (Camellia)) 12) Кузнечик (Twofish) 13) Змей (AES) 14) Змей (Twofish (AES)) 15) Twofish (Змей) Выберите [1]: 1 Алгоритм хеширования: 1) SHA-512 2) Whirlpool 3) SHA-256 4) Streebog Select [1]: 1 |

Для файловой системы достаточно Linux Ext3. Вы можете войти 4 выбрать это.

| Файловая система: 1) Нет 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 6) NTFS 7) exFAT 8) Btrfs Выберите [2]: 4 |

Пришло время выбрать надежный пароль для шифрования. Вы получите предупреждение, если выбранный вами пароль окажется ненадежным. Примечание: НЕ рекомендуется использовать короткий пароль.

| Введите пароль: ВНИМАНИЕ: короткие пароли легко взломать, используя методы грубой силы! Мы рекомендуем выбирать пароль, состоящий из 20 и более символов. Вы уверены, что хотите использовать короткий пароль?? (y = Да / n = Нет) [Нет]: у Повторно введите пароль: |

Когда вам будет предложено ввести PIM, нажмите клавишу ввода на клавиатуре, чтобы принять значение по умолчанию. Сделайте то же самое, когда вам будет предложено ввести путь к ключевому файлу. PIM - это число, указывающее, сколько раз хешируется ваш пароль. Ключевой файл используется вместе с паролем, так что любой том, который использует ключевой файл, не может быть смонтирован, если правильный ключевой файл не предоставлен. Поскольку здесь мы сосредоточены на основном использовании, значений по умолчанию будет достаточно.

| Введите PIM: введите путь к ключевому файлу [нет]: |

Наконец, вам нужно будет произвольно набирать текст на клавиатуре не менее 1 минуты, причем довольно быстро. Это должно сделать шифрование сильнее. Избегайте нажатия клавиши ввода при вводе. Нажимайте Enter только после того, как закончите вводить текст, а затем дождитесь создания зашифрованного тома.

| Введите не менее 320 случайно выбранных символов и нажмите Enter: Готово: 100% Скорость: 33 МБ / с Осталось: 0 с Том VeraCrypt успешно создан. |

Смонтируйте зашифрованный том

Чтобы получить доступ к содержимому зашифрованного тома, вам необходимо сначала его смонтировать. Каталог монтирования по умолчанию - / media / veracrypt1, но вы можете создать свой, если хотите. Например, следующая команда создаст каталог монтирования в / mnt.

$ sudo mkdir / mnt / personal_vaultСледующая команда ниже начнет монтирование зашифрованного тома.

$ veracrypt --mount / home / shola / personal_vaultКогда вам будет предложено, либо нажмите клавишу ввода, чтобы использовать каталог монтирования по умолчанию, либо введите свой собственный путь к каталогу монтирования. Далее вам будет предложено ввести пароль для шифрования. Для подсказок PIM, ключевого файла и защиты скрытого тома нажмите клавишу ввода, чтобы использовать значения по умолчанию.

| Введите каталог монтирования [по умолчанию]: / mnt / personal_vault Введите пароль для / home / shola / personal_vault: введите PIM для / home / shola / personal_vault: введите ключевой файл [нет]: защитите скрытый том (если есть)? (y = Да / n = Нет) [Нет]: |

Выполните следующую команду, чтобы вывести список подключенных томов.

$ veracrypt --list| 1: / главная / шола / персональное_вулт / разработчик / картограф / veracrypt1 / мнт / персональное_волт |

Теперь вы можете переместить конфиденциальную папку в свое личное хранилище следующим образом.

$ судо мв / дома / шола / папка1 / мнт / персональный_валтЧтобы просмотреть содержимое вашего личного хранилища, запустите:

$ ls -l / mnt / personal_vaultДемонтировать зашифрованный том

Следующая команда отключит зашифрованный том.

$ veracrypt --dismount / mnt / personal_vaultЕсли ты бежишь veracrypt -list снова вы должны получить сообщение о том, что том не смонтирован.

Заключение

Veracrypt имеет несколько очень продвинутых возможностей, но в этой статье мы рассмотрели только основы. Не стесняйтесь делиться с нами своим опытом в разделе комментариев.

Phenquestions

Phenquestions