Webmin - популярная веб-платформа, используемая для простого и удобного управления серверами. Если вы не умеете работать с терминалом, тогда Webmin предоставляет лучший вариант для задач системного администрирования через графический интерфейс пользователя.

С помощью Webmin вы можете, среди прочего:

- Создать новых пользователей

- Установить / обновить пакеты программного обеспечения

- Удалите ненужные программные пакеты

- Мониторинг использования ЦП, ОЗУ и жесткого диска

- Автоматизируйте задачи с помощью заданий cron

- Настроить правила брандмауэра

И многое другое!

В этом руководстве мы покажем вам, как установить Webmin на Ubuntu 18.04 LTS.

Установка Webmin с помощью Let's Encrypt SSL в Ubuntu 18.04

Предпосылки

- Сервер Ubuntu 18.04 экземпляр

- Полное доменное имя с записью, указывающей на IP-адрес вашего сервера. В этом руководстве используется linuxtechwhiz.информация, указывающая на IP 38.76.11.174

- ssh доступ к серверу

Без лишних слов, давайте погрузимся в!

Шаг 1 - Установка Webmin

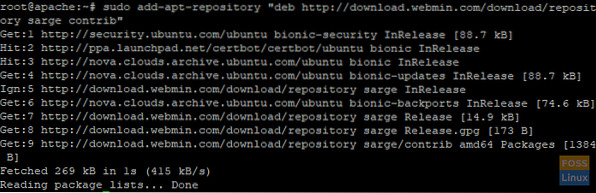

Для начала нам нужно добавить репозиторий Webmin, чтобы мы могли устанавливать и управлять Webmin с помощью диспетчера пакетов apt.

Во-первых, давайте обновим наши системные репозитории

$ sudo подходящее обновление

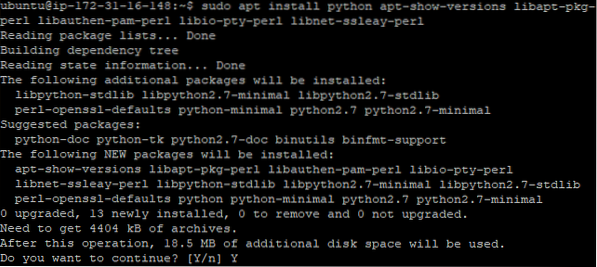

Затем давайте установим необходимые пакеты

$ sudo apt install python apt-show-versions libapt-pkg-perl libauthen-pam-perl libio-pty-perl libnet-ssleay-perl

Пример вывода

После этого загрузите пакет Webmin deb

$ cd / tmp && curl -L -O http: // www.webmin.com / скачать / deb / webmin-current.деб

Выход

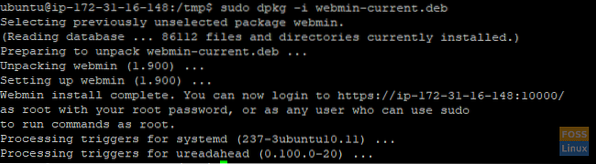

Теперь установите Webmin, используя команду ниже

$ sudo dpkg -i webmin-current.деб

Выход

Шаг 2 - доступ к Webmin

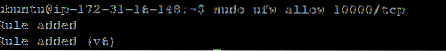

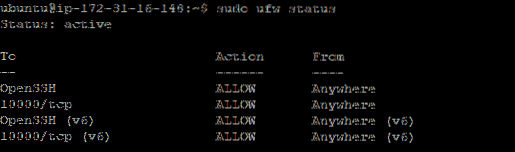

Теперь, когда мы успешно установили Webmin, мы собираемся разрешить порт 10000 в брандмауэре. Это порт, к которому мы собираемся получить доступ к интерфейсу Webmin.

Чтобы добавить порт 10000 в брандмауэр ufw, выполните

$ sudo ufw позволяет 10000 / tcp

Выход

Чтобы убедиться, что порт 10000 открыт, выполните следующую команду

$ sudo ufw статус

Выход

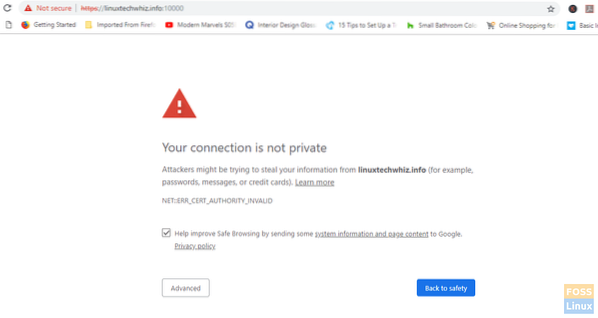

С портом, разрешенным в брандмауэре, перейдите в свой браузер и введите свой домен с суффиксом : 10000 в конце URL

Синтаксис

https: // имя_домена: 10000

В нашем случае мы перейдем к

https: // linuxtechwhiz.инфо: 10000

Строка URL указывает, что сайт не зашифрован и поэтому не рекомендуется продолжать. Не волнуйтесь, это потому, что у Webmin еще нет SSL-сертификата, который мы будем устанавливать на следующих шагах.

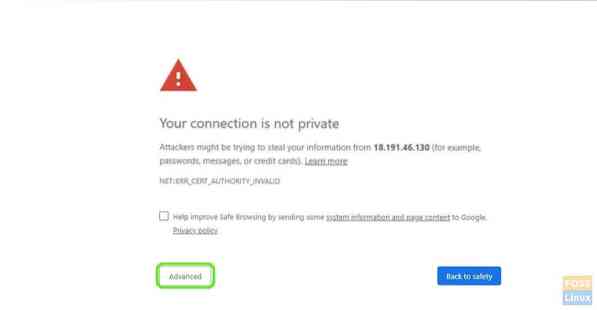

Чтобы перейти к главной панели управления, нажмите вкладку «Дополнительно» и нажмите «Перейти к URL-адресу»

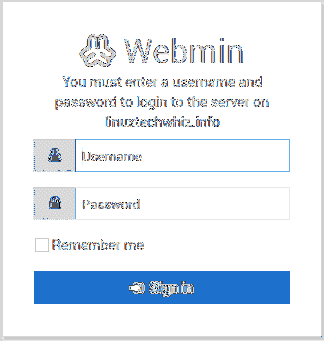

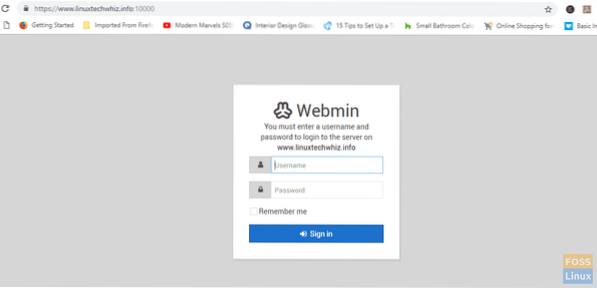

Вам будет представлен экран входа в систему, как показано. Введите правильные данные пользователя и нажмите «Войти»

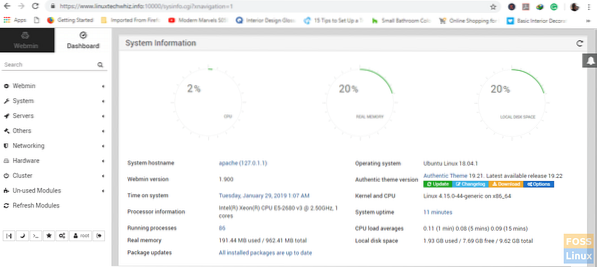

Появится панель управления ниже

Шаг 3 - Настройте корневой каталог документов

Далее мы собираемся настроить серверный блок Nginx. По умолчанию Nginx имеет только один серверный блок, который настроен для серверных документов из каталога / var / www / html

Теперь мы собираемся создать корневой каталог для нашего сайта.

Синтаксис

$ Sudo mkdir -p / var / www / пример.com / html

В этом случае мы будем иметь

$ sudo mkdir -p / var / www / linuxtechwhiz.info / html

Создав наш каталог, мы собираемся передать право собственности на нашу обычную учетную запись пользователя

$ Sudo chown -R $ ПОЛЬЗОВАТЕЛЬ: $ ПОЛЬЗОВАТЕЛЬ / var / www / linuxtechwhiz.info / html

Изменить разрешения

$ Sudo chmod -R 755 / var / www

Шаг 4 - Настройте серверный блок Nginx

Nginx содержит один серверный блок с именем default, который мы можем использовать в качестве шаблона для наших собственных конфигураций. Мы собираемся создать серверный блок нашего домена, а затем скопировать на него сервер по умолчанию и внести некоторые изменения.

Как указано выше, мы создадим наш первый файл конфигурации блока сервера, скопировав файл по умолчанию:

$ Sudo cp / etc / nginx / sites-available / default / etc / nginx / sites-available / linuxtechwhiz.Информация

Затем мы собираемся открыть файл с помощью текстового редактора и внести несколько изменений

$ Sudo vim / и т. Д. / Nginx / сайты-доступные / linuxtechwhiz.Информация

Игнорируя закомментированные строки, конфигурация должна напоминать приведенную ниже

сервер слушать 80 default_server; слушать [::]: 80 default_server; корень / вар / www / html; индекс индекс.html-индекс.индекс htm.nginx-debian.html; имя сервера _; местоположение / try_files $ uri $ uri / = 404;

Поскольку у нас уже есть серверный блок Nginx по умолчанию с атрибутом default_server в серверном блоке, мы собираемся удалить атрибут в нашем домене и иметь:

сервер слушать 80; слушайте [::]: 80;…

Затем мы собираемся настроить путь к корню нашего документа и указать его на корень документа нашего сервера

сервер слушать 80; слушать [::]: 80; корень / вар / www / linuxtechwhiz.info / html;

Измените атрибут server_name, чтобы он соответствовал нашему домену

сервер слушать 80; слушать [::]: 80; корень / вар / www / linuxtechwhiz.info / html; индекс индекс.html-индекс.индекс htm.nginx-debian.html; имя_сервера linuxtechwhiz.информация www.linuxtechwhiz.Информация; местоположение / try_files $ uri $ uri / = 404;

Закройте и выйдите из файла конфигурации

Затем мы собираемся включить блокировку сервера, выполнив следующую команду

$ Sudo ln -s / и т.д. / nginx / сайты-доступные / linuxtechwhiz.информация / и т. д. / nginx / сайты-включенные /

Чтобы убедиться, что в любом из наших файлов Nginx нет синтаксических ошибок, выполните

$ sudo nginx -t

Выход

большой!! Давайте перезапустим сервер Nginx

$ Sudo systemctl перезапустить nginx

Чтобы убедиться, что Nginx работает, выполните

$ Sudo systemctl статус nginx

Выход

Шаг 5 - Шифрование Webmin

Последний раздел - это защита Webmin для шифрования связи между браузером и сервером.

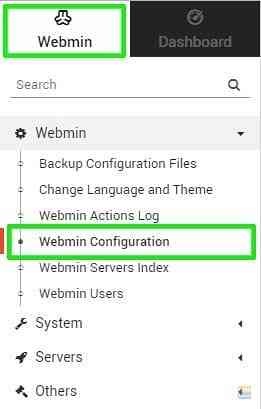

Нажми на 'Webmin', как показано ниже

Выбирать 'Веб-конфигурация'в появившемся раскрывающемся меню

Нажмите на SSL 'Шифрование' вариант

Затем мы собираемся нажать на значок 'Давайте зашифроватьвкладка.

Заполните имя хоста на вкладке имени хоста и затем нажмите 'Запросить сертификат'.

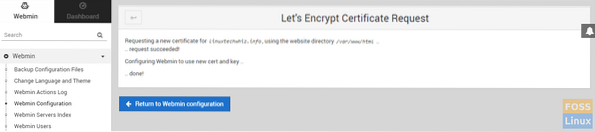

Webmin начнет создание SSL-сертификата Let's encrypt и сохранит файл проверки в каталоге веб-сайта.

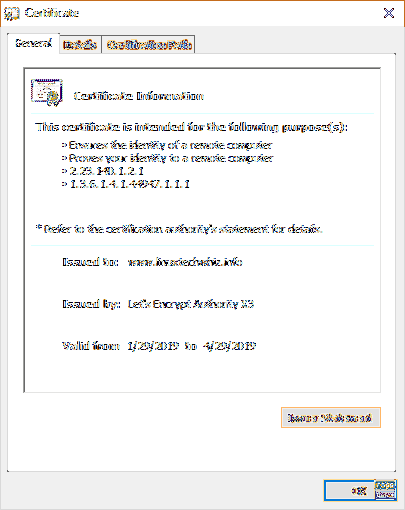

Теперь вернитесь к URL-адресу Webmin вашего сервера и обновите браузер. Обратите внимание, что соединение с сервером Webmin зашифровано.

Теперь вы можете безопасно войти в систему и получить доступ к панели управления

Если вам немного интересно и вы хотите просмотреть информацию о сертификате Let's encrypt, щелкните значок замка и выберите 'Сертификат действителен' вариант

Справочная информация

если вы зашли так далеко, мы надеемся, что вы смогли установить Webmin в своем домене и зашифровать соединение с помощью Let's Encrypt SSL. Ваши отзывы очень приветствуются.

Спасибо за ваше время и сохраните его FOSSLinux!

Phenquestions

Phenquestions