Интернет вещей (IoT) быстро растет. IoT - это возможность подключения устройств через Интернет. Это похоже на социальную сеть или службу электронной почты, но вместо того, чтобы связывать людей, IoT фактически подключает интеллектуальные устройства, которые включают, помимо прочего, ваши компьютеры, смартфоны, умную бытовую технику, инструменты автоматизации и многое другое.

Однако, как и все существующие технологии, Интернет вещей - это палка о двух концах. У нее есть свои плюсы, но есть серьезные угрозы, которые сопровождают эту технологию. Поскольку производители соревнуются друг с другом, чтобы вывести на рынок новейшее устройство, немногие из них задумываются о проблемах безопасности, связанных с их устройствами IoT.

Наиболее распространенные угрозы безопасности Интернета вещей

Каковы самые большие угрозы и проблемы безопасности, с которыми сейчас сталкивается Интернет вещей?? Этот вопрос является одним из наиболее часто задаваемых вопросов различными группами пользователей, поскольку они являются конечными пользователями. По сути, существует множество угроз безопасности Интернета вещей, которые преобладают в наших повседневных устройствах Интернета вещей, которые делают этот мир технологий более уязвимым.

Чтобы наша система IoT не попала в дыры в безопасности, мы должны выявлять и устранять угрозы и проблемы. Здесь я предпринял небольшое усилие, чтобы определить список наиболее распространенных угроз безопасности Интернета вещей, которые помогут нам принять соответствующие меры безопасности.

Чтобы наша система IoT не попала в дыры в безопасности, мы должны выявлять и устранять угрозы и проблемы. Здесь я предпринял небольшое усилие, чтобы определить список наиболее распространенных угроз безопасности Интернета вещей, которые помогут нам принять соответствующие меры безопасности.

1. Отсутствие обновлений

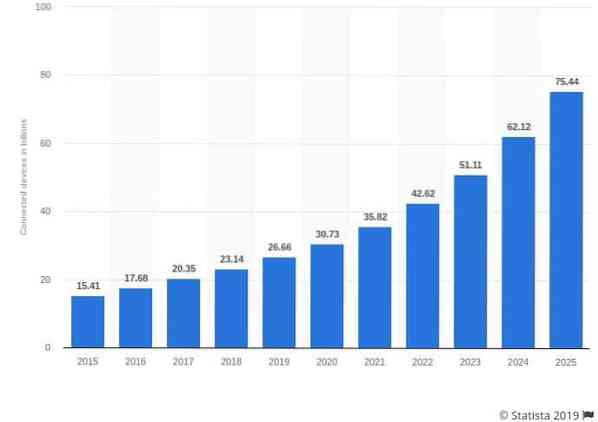

На данный момент в мире насчитывается около 23 миллиардов устройств Интернета вещей. К 2020 году это число вырастет почти до 30 миллиардов, говорится в отчете Statista. Столь значительный рост количества устройств, подключенных к Интернету вещей, не проходит без последствий.

Самая большая проблема всех компаний, выпускающих эти устройства, заключается в том, что они неосторожно относятся к вопросам безопасности и рискам, связанным с устройствами. Большинство этих подключенных устройств не получают достаточного количества обновлений безопасности; некоторые вообще никогда не обновляются.

Устройства, которые когда-то считались безопасными, становятся полностью уязвимыми и небезопасными с развитием технологий, что делает их уязвимыми для киберпреступников и хакеров.

Производители конкурируют друг с другом и выпускают устройства каждый день, не задумываясь о рисках и проблемах безопасности.

Большинство производителей предоставляют обновления прошивки по беспроводной сети (OTA), но эти обновления прекращаются, как только они начинают работать на своем новом устройстве, в результате чего их текущее поколение подвергается атакам.

Если компании не могут регулярно предоставлять обновления безопасности для своих устройств, они подвергают свою клиентскую базу потенциальным кибератакам и утечкам данных.

2. Взломанные устройства Интернета вещей, отправляющие спам-сообщения

Развитие технологий принесло нам множество умных устройств, которые включают, помимо прочего, умные устройства, систему умного дома и т. Д. Эти устройства используют ту же вычислительную мощность, что и другие устройства, подключенные к Интернету вещей, и могут использоваться для различных видов деятельности.

Скомпрометированное устройство можно превратить в почтовый сервер. Согласно отчету компании Proofpoint, занимающейся интернет-безопасностью, умный холодильник использовался для отправки тысяч спам-писем, а его владельцы не имели ни малейшего представления. Большинство этих интеллектуальных устройств можно превратить в почтовые серверы с целью массовой рассылки спама.

3. Устройства Интернета вещей, созданные в бот-сетях

Подобно захвату устройств и превращению их в почтовые серверы для массового спама; интеллектуальные устройства IoT также могут использоваться в качестве ботнетов для проведения DDoS-атак (распределенного отказа в обслуживании).

В прошлом хакеры использовали радионяни, веб-камеры, потоковые устройства, принтеры и даже умные часы для проведения крупномасштабных DDoS-атак. Производители должны понимать риски, связанные с устройствами, подключенными к Интернету вещей, и принимать все необходимые меры для защиты своих устройств.

4. Небезопасное общение

Многие устройства IoT не шифруют сообщения при их отправке по сети. Это одна из самых серьезных проблем безопасности Интернета вещей. Компаниям необходимо обеспечить безопасность и шифрование связи между устройствами и облачными сервисами.

Лучший способ обеспечить безопасную связь - использовать шифрование транспорта и такие стандарты, как TLS. Изоляция устройств с помощью различных сетей также помогает создать безопасную и конфиденциальную связь, которая обеспечивает безопасность и конфиденциальность передаваемых данных. Большинство приложений и сервисов начали шифрование своих сообщений, чтобы обеспечить безопасность информации своих пользователей.

5. Использование паролей по умолчанию

Большинство компаний поставляют устройства с паролями по умолчанию и даже не просят своих клиентов менять их. Это одна из самых серьезных угроз безопасности Интернета вещей, так как пароли по умолчанию являются общеизвестными, и злоумышленники могут легко получить пароли для перебора.

Слабые учетные данные делают почти все подключенные к IoT устройства уязвимыми для подбора пароля и взлома паролей. Компании, использующие небезопасные учетные данные на своих IoT-устройствах, подвергают своих клиентов и свой бизнес риску стать уязвимыми для прямых атак и быть зараженными путем грубой силы.

6. Удаленный доступ

В документах, опубликованных WikiLeaks, упоминается, что Центральное разведывательное управление США (ЦРУ) взламывает устройства Интернета вещей и включает камеры / микрофоны без ведома владельцев. Что ж, возможность того, что злоумышленники могут проникнуть внутрь ваших устройств и запечатлеть владельцев без их ведома, ужасает, и ею воспользовалось никто, кроме самого правительства.

В их документах указывается на огромные уязвимости в новейшем программном обеспечении, таком как Android и iOS, что означает, что преступники также могут воспользоваться этими уязвимостями и совершить возмутительные преступления.

7. Утечка личной информации

Опытные киберпреступники могут нанести огромный ущерб, даже обнаружив адреса интернет-протокола (IP) через незащищенные устройства IoT. Эти адреса могут использоваться для определения местонахождения пользователя и его фактического адреса проживания.

Вот почему многие эксперты по интернет-безопасности рекомендуют защищать IoT-соединение через виртуальную частную сеть (VPN). Установка VPN на маршрутизатор зашифрует весь трафик, проходящий через интернет-провайдера. VPN может сохранить конфиденциальность вашего адреса интернет-протокола и защитить всю вашу домашнюю сеть.

8. Домашние вторжения

Это должна быть одна из самых страшных угроз безопасности Интернета вещей, поскольку она устраняет разрыв между цифровым и физическим миром. Как уже упоминалось, незащищенное устройство IoT может вызвать утечку вашего IP-адреса, который можно использовать для определения вашего домашнего адреса.

Хакеры могут продавать эту информацию подпольным сайтам, где действуют криминальные группировки. Кроме того, если вы используете системы безопасности умного дома, подключенные к Интернету вещей, они также могут быть скомпрометированы. Вот почему вам необходимо защитить свои подключенные устройства с помощью безопасности Интернета вещей и использования VPN.

9. Удаленный доступ к автомобилю

Не так страшно, как кто-то ворвался в ваш дом, но все же что-то довольно пугающее. Сегодня, когда мы все стремимся к умному вождению автомобилей, эти автомобили, подключенные к Интернету вещей, также связаны с высоким уровнем риска.

Квалифицированные хакеры могут получить доступ к вашему умному автомобилю и угнать его через удаленный доступ. Это одна страшная мысль, потому что кто-то другой, взяв под контроль вашу машину, сделает вас уязвимыми для множества преступлений.

К счастью, производители умных автомобилей уделяют пристальное внимание этим угрозам «безопасности Интернета вещей» и прилагают все усилия, чтобы защитить свои устройства от любых нарушений.

10. Программы-вымогатели

Программы-вымогатели давно используются на ПК и в корпоративных сетях. Преступники шифруют всю вашу систему и угрожают удалить все ваши данные, если вы не заплатите «выкуп», отсюда и название.

Это лишь вопрос времени, когда злоумышленники начнут блокировать различные умные устройства и требовать выкуп за их разблокировку. Исследователи уже нашли способ установить программу-вымогатель на умные термостаты, что вызывает серьезную тревогу, поскольку преступники могут повышать или понижать температуру до тех пор, пока не будет выплачен выкуп. Еще страшнее то, что злоумышленники получают контроль над системами домашней безопасности или умной техникой. Сколько бы вы заплатили, чтобы разблокировать дверь гаража, подключенную к Интернету вещей?

Это лишь вопрос времени, когда злоумышленники начнут блокировать различные умные устройства и требовать выкуп за их разблокировку. Исследователи уже нашли способ установить программу-вымогатель на умные термостаты, что вызывает серьезную тревогу, поскольку преступники могут повышать или понижать температуру до тех пор, пока не будет выплачен выкуп. Еще страшнее то, что злоумышленники получают контроль над системами домашней безопасности или умной техникой. Сколько бы вы заплатили, чтобы разблокировать дверь гаража, подключенную к Интернету вещей?

11. Кража данных

Хакеры всегда ищут данные, которые включают, помимо прочего, имена клиентов, адреса клиентов, номера кредитных карт, финансовые данные и т. Д. Даже когда у корпорации жесткая безопасность Интернета вещей, киберпреступники могут использовать разные векторы атак.

Например, одного уязвимого IoT-устройства достаточно, чтобы вывести из строя всю сеть и получить доступ к конфиденциальной информации. Если такое устройство подключено к корпоративной сети, хакеры могут получить доступ к сети и извлечь все ценные данные. Затем хакеры злоупотребляют этими данными или продают другим преступникам за крупную сумму.

12. Компрометирующие медицинские устройства

Это прямо из Голливуда, но это не делает его менее опасным для безопасности Интернета вещей. В одном из эпизодов сериала «Родина» было показано нападение, в ходе которого преступники использовали имплантированное медицинское устройство, чтобы убить человека.

Сейчас такого типа атаки в реальной жизни не проводилось, но это все еще угроза. Достаточная угроза, что бывший вице-президент США Дик Чейни удалил беспроводные функции своего имплантированного дефибриллятора, чтобы избежать подобных сценариев. Поскольку все больше и больше медицинских устройств подключаются к IoT, эти типы атак остаются возможными.

13. Больше устройств, больше угроз

Это обратная сторона огромного роста числа устройств IoT. Количество устройств за вашим брандмауэром значительно выросло за последнее десятилетие. Раньше нам нужно было беспокоиться только о защите наших персональных компьютеров от внешних атак.

Теперь, в наш век, у нас есть множество различных устройств Интернета вещей, о которых нужно беспокоиться. От наших повседневных смартфонов до умной бытовой техники и многого другого. Поскольку существует так много устройств, которые можно взломать, хакеры всегда будут искать самое слабое звено и взламывать его.

14. Малые атаки Интернета вещей

Мы всегда узнаем о масштабных атаках Интернета вещей. Мы слышали о ботнете Mirai 2 года назад / до Mirai; был Жнец, который был намного опаснее Мираи. Несмотря на то, что крупномасштабные атаки наносят больший урон, мы также должны опасаться мелкомасштабных атак, которые часто остаются незамеченными.

Мелкомасштабные атаки часто ускользают от обнаружения и проходят через бреши. Хакеры будут пытаться использовать эти микро-атаки для осуществления своих планов вместо того, чтобы бросаться на большие пушки.

15. Автоматизация и А.я

А.я. инструменты уже используются в мире. Есть.я. инструменты, помогающие производить автомобили, в то время как другие анализируют большой объем данных. Однако у использования автоматизации есть и обратная сторона, поскольку достаточно всего одной ошибки в коде или ошибочного алгоритма, чтобы вывести из строя весь A.я. сеть и вместе с ней вся инфраструктура, которую он контролировал.

А.я. а автоматизация - это просто код; если кто-то получит доступ к этому коду, он сможет взять под контроль автоматизацию и выполнять все, что захочет. Таким образом, мы должны обеспечить безопасность наших инструментов от таких атак и угроз.

16. Человеческий фактор

Что ж, это не прямая угроза, но есть необходимость беспокоиться о растущем количестве устройств. Поскольку с каждым устройством количество людей, взаимодействующих с IoT, также увеличивается. Не всех волнует кибербезопасность; некоторые даже ничего не знают о цифровых атаках или считают это мифом.

У таких людей часто самые низкие стандарты безопасности, когда дело доходит до защиты своих IoT-устройств. Эти люди и их незащищенные устройства могут обернуться гибелью для организации или корпоративной сети, если они подключатся к ней.

17. Недостаток знаний

Это еще одна угроза, которую можно легко решить путем надлежащего обмена знаниями. Люди либо мало знают об IoT, либо им все равно. Недостаток знаний часто может стать причиной серьезного ущерба корпоративной или личной сети.

Следует уделять первоочередное внимание предоставлению всех фундаментальных знаний об IoT, подключенных устройствах и угрозах каждому человеку. Базовые знания о влиянии Интернета вещей и его угрозах безопасности могут стать разницей между безопасностью сети и утечкой данных.

18. Отсутствие времени / денег

Большинство людей или организаций не будут вкладывать средства в безопасную инфраструктуру Интернета вещей, потому что считают это слишком затратным по времени или слишком дорогим. Это должно измениться. В противном случае корпорации столкнутся с огромными финансовыми потерями в результате атаки.

Данные - самый ценный актив, который может иметь любая корпорация. Нарушение данных означает потерю миллионов долларов. Инвестиции в безопасную настройку Интернета вещей не будут такими же дорогостоящими, как серьезная утечка данных.

19. Машинный фишинг

В ближайшие годы машинный фишинг станет серьезной проблемой. Хакеры будут проникать в устройства и сети Интернета вещей, чтобы отправлять ложные сигналы, которые заставят владельцев предпринять действия, которые могут повредить работающую сеть.

Злоумышленники, например, могут потребовать от завода-производителя сообщить, что он работает на половину мощности (в то время как он работает на 100%), и оператор завода попытается еще больше увеличить нагрузку, что может быть разрушительным для завода.

Злоумышленники, например, могут потребовать от завода-производителя сообщить, что он работает на половину мощности (в то время как он работает на 100%), и оператор завода попытается еще больше увеличить нагрузку, что может быть разрушительным для завода.

20. Плохие протоколы аутентификации

Поскольку на рынке так много устройств, подключенных к Интернету вещей, производители упустили из виду тот факт, что каждому устройству нужен правильный и надежный протокол аутентификации. Такие слабые механизмы авторизации часто приводят к предоставлению пользователям более высокого доступа, чем они должны были получить.

Большинству устройств не хватает сложности пароля, плохих учетных данных по умолчанию, отсутствия шифрования, отсутствия двухфакторной аутентификации и небезопасного восстановления пароля. Эти уязвимости безопасности могут легко привести к тому, что хакеры получат легкий доступ к устройствам и сетям.

21 год. Проблемы конфиденциальности

Большинство устройств собирают данные всех типов, включая конфиденциальную информацию. Проблемы конфиденциальности возникают, когда устройства начинают собирать личную информацию, не имея надлежащих методов защиты этих данных.

В настоящее время почти все приложения для смартфонов требуют определенных разрешений и сбора данных как на iOS, так и на Android. Вам необходимо просмотреть эти разрешения и узнать, какие данные собирают эти приложения. Если собранные данные носят личный и конфиденциальный характер, то лучше избавиться от приложения, чем рисковать своими личными данными.

22. Плохая физическая безопасность

До сих пор мы говорили о цифровой безопасности, но это не единственная угроза для IoT-устройства. Если физическая безопасность низкая, хакеры могут получить легкий доступ к устройствам, не выполняя много работы.

Физические недостатки - это когда хакер может легко разобрать устройство и получить доступ к его хранилищу. Даже наличие открытых портов USB или других типов портов может привести к тому, что хакеры получат доступ к носителю данных устройства и скомпрометируют любые данные на устройстве.

23. RFID Скимминг

Это тип сканирования, при котором хакеры перехватывают беспроводную информацию и данные с чипов RFID, используемых на дебетовых картах, кредитных картах, удостоверениях личности / паспортах и других документах.

Целью просмотра этих данных является кража личной информации, которая используется для расширенной кражи личных данных. Хакеры используют устройства с поддержкой NFC, которые записывают все незашифрованные данные с чипов RFID, а затем транслируют через беспроводные сигналы.

Целью просмотра этих данных является кража личной информации, которая используется для расширенной кражи личных данных. Хакеры используют устройства с поддержкой NFC, которые записывают все незашифрованные данные с чипов RFID, а затем транслируют через беспроводные сигналы.

24. Атаки посредников

Это тип атаки, при которой хакеры перехватывают связь между двумя сторонами через небезопасное устройство Интернета вещей или уязвимость в сети, а затем изменяют сообщения, в то время как обе стороны думают, что общаются друг с другом. Эти атаки могут быть разрушительными для вовлеченных сторон, так как вся их конфиденциальная информация находится под угрозой во время общения.

25. Схемы воронок

Хакер может легко привлечь весь трафик из узла беспроводной сенсорной сети (WSN), чтобы построить воронку. Этот тип атаки создает метафорическую воронку, которая ставит под угрозу конфиденциальность данных, а также лишает сеть каких-либо услуг. Это делается путем отбрасывания всех пакетов вместо их отправки по назначению.

Заключительные слова

Интернет вещей определенно важен, и со временем он станет только больше. К сожалению, чем больше он становится, тем больше целей у него на спине. Все сопутствующие угрозы и тенденции Интернета вещей также будут расти. Производители и другие лица, связанные с индустрией Интернета вещей, должны будут серьезно отнестись к проблемам и угрозам безопасности.

Знания - первая линия защиты от таких угроз. Итак, вам нужно быстро освоить угрозы безопасности Интернета вещей и меры противодействия им.

Phenquestions

Phenquestions