Nmap

Network Mapper, обычно используемый как Nmap, представляет собой бесплатный инструмент с открытым исходным кодом для сканирования сети и портов. Он также владеет многими другими активными методами сбора информации. Nmap на сегодняшний день является наиболее широко используемым инструментом для сбора информации, используемым тестировщиками на проникновение. Это инструмент на основе интерфейса командной строки, но он также имеет рыночную версию на основе графического интерфейса под названием Zenmap. Когда-то это был инструмент «только для Unix», но теперь он поддерживает многие другие операционные системы, такие как Windows, FreeBSD, OpenBSD, Sun Solaris и многие другие. Nmap предустановлен в дистрибутивах для тестирования на проникновение, таких как Kali Linux и Parrot OS. Его также можно установить в других операционных системах. Для этого найдите Nmap здесь.

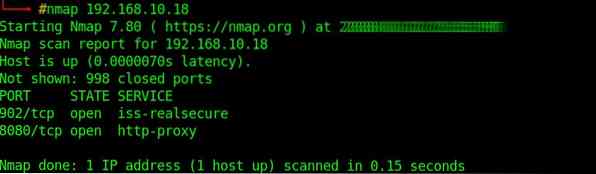

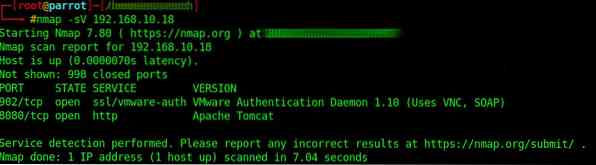

фигура 1.1 показывает нормальное сканирование и результаты. Сканирование выявило открытые порты 902 и 8080. фигура 1.2 показывает простое сканирование службы, которое сообщает, какая служба работает на порту. фигура 1.3 показывает сканирование сценария по умолчанию. Эти сценарии иногда раскрывают интересную информацию, которую можно в дальнейшем использовать в боковых частях теста на проникновение. Чтобы получить дополнительные параметры, введите в терминале nmap, и он покажет вам версию, использование и все другие доступные параметры.

Рисунок 1.1: Простое сканирование Nmap

Рисунок 1.2: сканирование службы / версии Nmap

Рисунок 1.3: Сканирование сценария по умолчанию

Tcpdump

Tcpdump - бесплатный анализатор пакетов сети передачи данных, работающий через интерфейс командной строки. Он позволяет пользователям видеть, читать или захватывать сетевой трафик, передаваемый по сети, подключенной к компьютеру. Первоначально написанный в 1988 году четырьмя сотрудниками Лаборатории Лоуренса Беркли, группа сетевых исследований, он был организован в 1999 году Майклом Ричардсоном и Биллом Феннером, которые создали www.tcpdump.org. Он работает во всех Unix-подобных операционных системах (Linux, Solaris, All BSD, macOS, SunSolaris и т. Д.). Версия Tcpdump для Windows называется WinDump и использует WinPcap, альтернативу libpcap для Windows.

Чтобы установить tcpdump:

$ sudo apt-get install tcpdumpПрименение:

# tcpdump [Параметры] [выражение]Подробнее о вариантах:

$ tcpdump -hWireshark

Wireshark - чрезвычайно интерактивный анализатор сетевого трафика. Можно сбрасывать и анализировать пакеты по мере их получения. Первоначально разработанный Джеральдом Комбсом в 1998 году как Ethereal, он был переименован в Wireshark в 2006 году из-за проблем с товарным знаком. Wireshark также предлагает различные фильтры, чтобы пользователь мог указать, какой тип трафика будет отображаться или сбрасываться для последующего анализа. Wireshark можно загрузить с www.WireShark.org / # загрузка. Он доступен в большинстве распространенных операционных систем (Windows, Linux, macOS) и предустановлен в большинстве дистрибутивов, таких как Kali Linux и Parrot OS.

Wireshark - это мощный инструмент, требующий хорошего понимания основ работы с сетями. Он преобразует трафик в формат, который люди могут легко прочитать. Это может помочь пользователям устранять проблемы с задержкой, отброшенные пакеты или даже попытки взлома вашей организации. Более того, он поддерживает до двух тысяч сетевых протоколов. Возможно, не удастся использовать все из них, поскольку общий трафик состоит из пакетов UDP, TCP, DNS и ICMP.

Карта

Application Mapper (также карта), как следует из названия, это инструмент для сопоставления приложений с открытыми портами на устройстве. Это инструмент нового поколения, который может обнаруживать приложения и процессы, даже если они не работают на своих обычных портах. Например, если веб-сервер работает на порту 1337 вместо стандартного порта 80, amap может обнаружить это. Amap поставляется с двумя выдающимися модулями. Первый, amapcrap может отправлять фиктивные данные в порты, чтобы сгенерировать какой-то ответ от целевого порта, который позже может быть использован для дальнейшего анализа. Во-вторых, у amap есть основной модуль, Сопоставитель приложений (карта).

Использование Amap:

$ amap -hamap v5.4 (c) 2011 Ван Хаузер

Синтаксис: amap [Режимы [-A | -B | -P]] [Параметры] [ЦЕЛЕВОЙ ПОРТ [порт]…]

Режимы:

-A (по умолчанию) Отправлять триггеры и анализировать ответы (приложения с картами)

-B Берите ТОЛЬКО баннеры; не отправляйте триггеры

-P Полноценный сканер портов подключения

Параметры:

-1 Быстрый! Отправлять триггеры на порт до первой идентификации

-6 Используйте IPv6 вместо IPv4

-b Распечатать ASCII-баннер ответов

-i FILE Машиночитаемый выходной файл для чтения портов из

-u Укажите порты UDP в командной строке (по умолчанию: TCP)

-R НЕ идентифицировать службу RPC

-H НЕ отправляйте потенциально опасные триггеры приложений

-U НЕ сбрасывать нераспознанные ответы

-d Выгрузить все ответы

-v Подробный режим; используйте дважды или больше для большей многословности

-q Не сообщайте о закрытых портах и не печатайте их как неопознанные

-o ФАЙЛ [-m] Записать вывод в файл ФАЙЛ; -m создает машиночитаемый вывод

-c МИНУСЫ Выполняйте параллельные соединения (по умолчанию 32, максимум 256)

-C RETRIES Количество повторных подключений по истечении времени ожидания подключения (по умолчанию 3)

-T SEC Connect тайм-аут при попытках подключения в секундах (по умолчанию 5)

-t SEC Response ожидание тайм-аута в секундах (по умолчанию 5)

-p PROTO Отправлять триггеры ТОЛЬКО на этот протокол (e.грамм. FTP)

TARGET PORT Целевой адрес и порт (ы) для сканирования (дополнительно к -i)

Рис 4.1 образец сканирования карты

p0f

p0f - это краткая форма для «пасси OS жотпечаток пальца »(вместо O используется ноль). Это пассивный сканер, который может удаленно идентифицировать системы. p0f использует методы отпечатков пальцев для анализа пакетов TCP / IP и для определения различных конфигураций, включая операционную систему хоста. Он может выполнять этот процесс пассивно, не создавая подозрительного трафика. p0f также может читать файлы pcap.

Применение:

# p0f [Параметры] [правило фильтра]

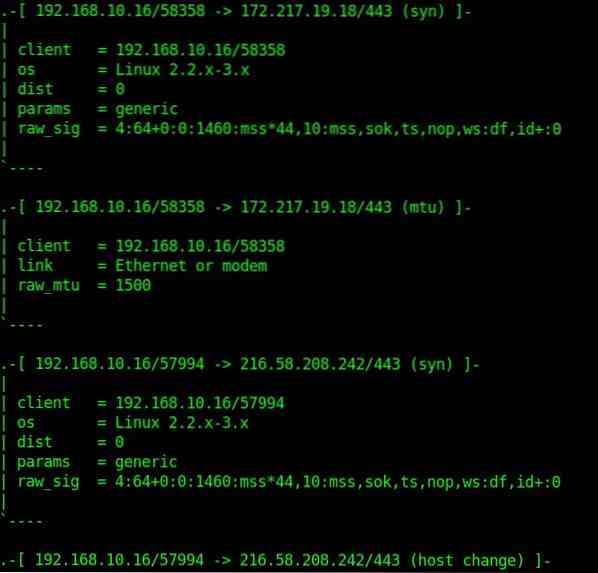

Рис 5.1 Пример вывода p0f

Хост должен либо подключиться к вашей сети (спонтанно или индуцированно), либо быть подключенным к какому-либо объекту в вашей сети некоторыми стандартными средствами (просмотр веб-страниц и т.) Хост может принять или отклонить соединение. Этот метод может видеть сквозь межсетевые экраны пакетов и не связан ограничениями активного снятия отпечатков пальцев. Пассивный отпечаток ОС в основном используется для профилирования злоумышленников, профилирования посетителей, профилирования клиентов / пользователей, тестирования на проникновение и т. Д.

Прекращение

Разведка или сбор информации - это первый шаг в любом тесте на проникновение. Это важная часть процесса. Начать тест на проникновение без приличной разведки - все равно что пойти на войну, не зная, где и с кем вы сражаетесь. Как всегда, помимо вышеперечисленных, есть множество удивительных инструментов для разведки. И все благодаря удивительному сообществу разработчиков ПО с открытым исходным кодом и кибербезопасности!

Счастливый разведчик! 🙂

Phenquestions

Phenquestions