Санитарная обработка входных данных - это процесс очистки входных данных, поэтому вставленные данные не используются для поиска или использования дыр в безопасности на веб-сайте или сервере.

Уязвимый сайты либо не были продезинфицированы, либо очень плохо и не полностью продезинфицированы. Это косвенный атака. Полезная нагрузка косвенно отправляется на жертва. В вредоносный код помещается на сайт злоумышленником, а затем становится его частью. Каждый раз, когда пользователь (жертва) посещает страница в Интернете, вредоносный код перемещен в браузер. Следовательно, пользователь ничего не знает о происходящем.

С помощью XSS злоумышленник может:

- Манипулировать, уничтожать или даже портить веб-сайт.

- Раскрытие конфиденциальных пользовательских данных

- Захват файлов cookie сеанса аутентификации пользователя

- Загрузить фишинговую страницу

- Перенаправлять пользователей во вредоносную зону

XSS входил в десятку лучших по OWASP в течение последнего десятилетия. Более 75% поверхностной сети уязвимо для XSS.

Существует 4 типа XSS:

- Сохраненный XSS

- Отраженный XSS

- XSS на основе DOM

- Слепой XSS

При проверке XSS в пентесте можно надоесть находить инъекцию. Большинство пентестеров используют XSS Tools для выполнения своей работы. Автоматизация процесса не только экономит время и силы, но, что более важно, дает точные результаты.

Сегодня мы обсудим некоторые бесплатные и полезные инструменты. Мы также обсудим, как их установить и использовать.

XSSer:

XSSer или межсайтовый скриптер - это автоматический фреймворк, который помогает пользователям находить и использовать XSS-уязвимости на веб-сайтах. В нем предустановлена библиотека, содержащая около 1300 уязвимостей, что помогает обойти многие WAF.

Давайте посмотрим, как мы можем использовать его для поиска уязвимостей XSS!

Монтаж:

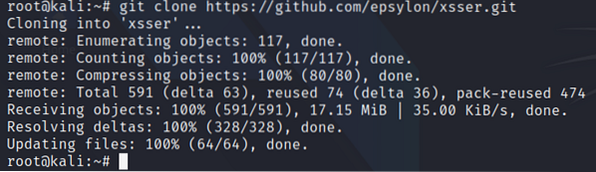

Нам нужно клонировать xsser из следующего репозитория GitHub.

$ git clone https: // github.com / epsylon / xsser.мерзавец

Теперь xsser в нашей системе. Перейдите в папку xsser и запустите программу установки.ру

$ cd xsserНастройка $ python3.ру

Он установит все зависимости, которые уже были установлены, и установит xsser. Пришло время запустить его.

Запустите графический интерфейс:

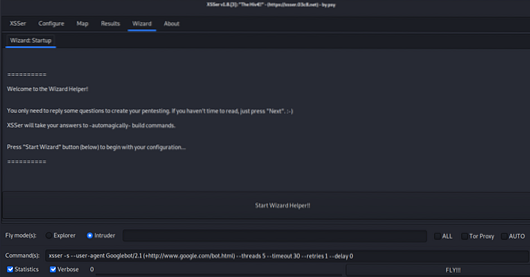

$ python3 xsser --gtkПоявится такое окно:

Если вы новичок, пройдите мастер. Если вы профессионал, я порекомендую настроить XSSer под свои нужды через вкладку настройки.

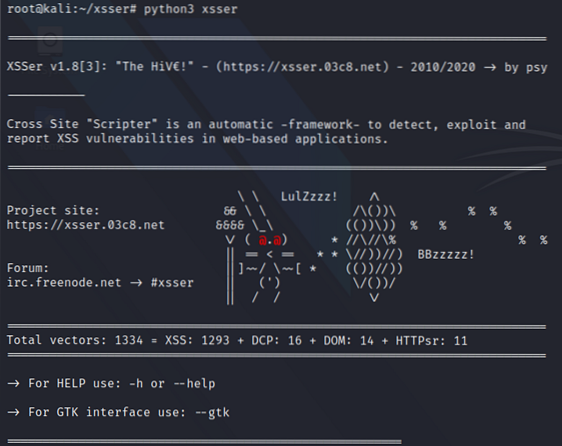

Запускаем в Терминале:

$ python3 xsser

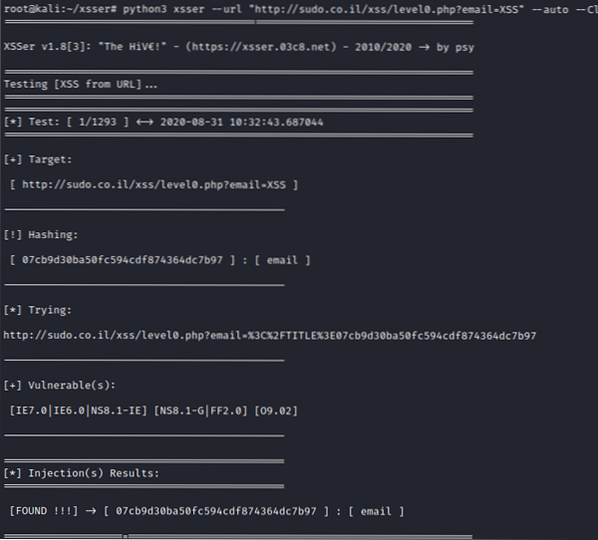

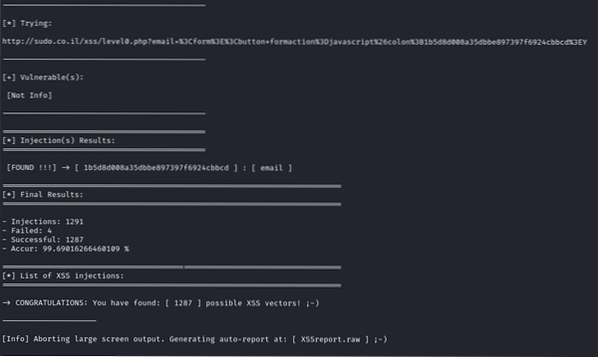

Вот сайт, который предлагает вам использовать XSS. Мы найдем несколько уязвимостей с помощью xsser. Мы даем целевой URL-адрес xsser, и он начинает проверку на уязвимости.

Как только это будет сделано, результаты сохранятся в файле. Вот XSSreport.сырой. Вы всегда можете вернуться, чтобы посмотреть, какая из полезных нагрузок сработала. Поскольку это была проблема начального уровня, большинство уязвимостей НАШЕЛ здесь.

XSSniper:

Cross-Site Sniper, также известный как XSSniper, - еще один инструмент обнаружения xss с функциями массового сканирования. Он сканирует цель на предмет параметров GET, а затем вводит в них полезную нагрузку XSS.

Его способность сканировать целевой URL для относительных ссылок считается еще одной полезной функцией. Каждая найденная ссылка добавляется в очередь сканирования и обрабатывается, что упрощает тестирование всего веб-сайта.

В конце концов, этот метод не является надежным, но это хорошая эвристика для массового поиска точек инъекции и тестирования стратегий побега. Кроме того, поскольку нет эмуляции браузера, вам необходимо вручную протестировать обнаруженные инъекции против различных xss-защит браузера.

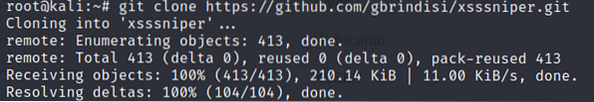

Чтобы установить XSSniper:

$ git clone https: // github.com / gbrindisi / xsssniper.мерзавец

XSStrike:

Этот инструмент обнаружения межсайтовых сценариев оснащен:

- 4 рукописных парсера

- интеллектуальный генератор полезной нагрузки

- мощный двигатель фаззинга

- невероятно быстрый краулер

Он имеет дело как с отраженным, так и с DOM XSS сканированием.

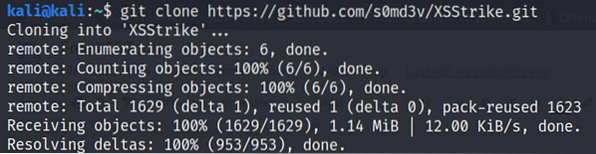

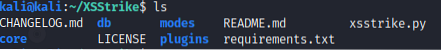

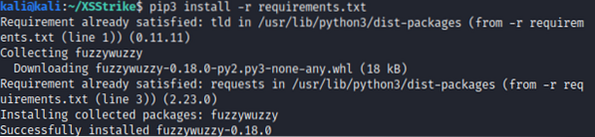

Монтаж:

$ ls

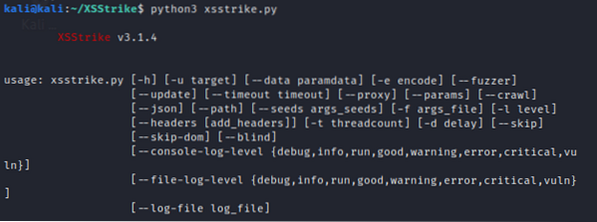

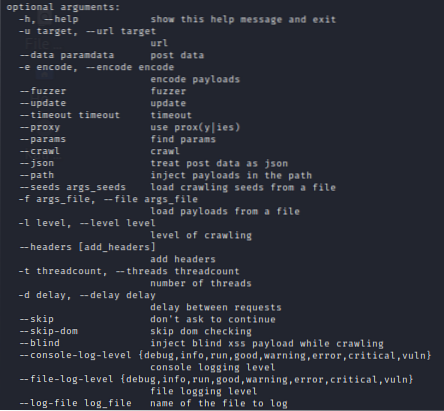

Применение:

Необязательные аргументы:

Сканирование одного URL:

$ python xsstrike.py -u http: // пример.com / search.php?q = запросПример сканирования:

$ python xsstrike.py -u "http: // пример.com / page.php "--crawlXSS Hunter:

Это недавно запущенный фреймворк в этой области уязвимостей XSS, обеспечивающий простое управление, организацию и мониторинг. Обычно он работает путем ведения определенных журналов через HTML-файлы веб-страниц. Чтобы найти любые типы уязвимостей межсайтового скриптинга, включая слепой XSS (который, как правило, часто упускают), как преимущество перед обычными инструментами XSS.

Монтаж:

$ sudo apt-get install git (если еще не установлен)$ git clone https: // github.ru / обязательный программист / xsshunter.мерзавец

Конфигурация:

- запустите сценарий конфигурации как:

$ ./ generate_config.ру- теперь запустите API как

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / активировать

$ pip install -r требования.текст

$ ./ apiserver.ру

Чтобы использовать сервер с графическим интерфейсом пользователя, вам необходимо выполнить следующие команды:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / активировать

$ pip install -r требования.текст

$ ./ guiserver.ру

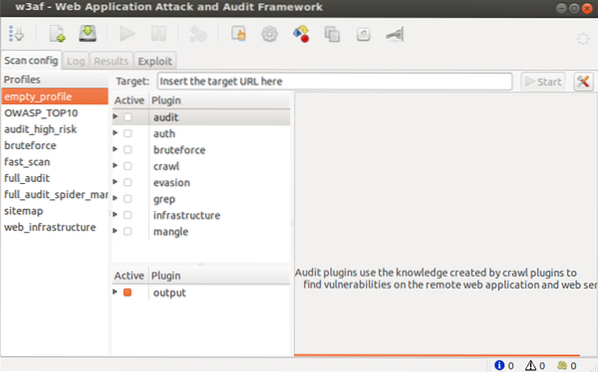

W3af:

Еще один инструмент для тестирования уязвимостей с открытым исходным кодом, который в основном использует JS для тестирования определенных веб-страниц на наличие уязвимостей. Главное требование - настроить инструмент в соответствии с вашими требованиями. После этого он будет эффективно выполнять свою работу и выявлять уязвимости XSS. Это инструмент на основе плагинов, который в основном разделен на три раздела:

- Ядро (для базового функционирования и предоставления библиотек для плагинов)

- UI

- Плагины

Монтаж:

Чтобы установить w3af в вашу систему Linux, просто выполните следующие шаги:

Клонировать репозиторий GitHub.

$ sudo git clone https: // github.com / andresriancho / w3af.мерзавецУстановите версию, которую хотите использовать.

> Если вы хотите использовать версию с графическим интерфейсом:

$ sudo ./ w3af_guiЕсли вы предпочитаете использовать консольную версию:

$ sudo ./ w3af_consoleОба они потребуют установки зависимостей, если они еще не установлены.

Скрипт создается в / tmp / script.sh, который установит для вас все зависимости.

Версия w3af с графическим интерфейсом пользователя выглядит следующим образом:

Между тем, консольная версия - это традиционный инструмент для просмотра через терминал (CLI).

Применение

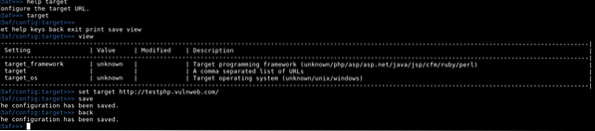

1. Настроить цель

В цели команда запуска меню установить целевой TARGET_URL.

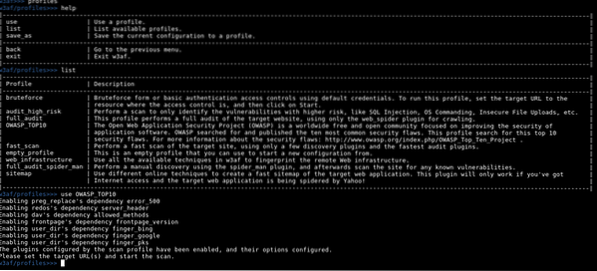

2. Настроить профиль аудита

W3af поставляется с некоторым профилем, в котором уже есть правильно настроенные плагины для запуска аудита. Чтобы использовать профиль, запустите команду, использовать PROFILE_NAME.

3. Плагин конфигурации

4. Конфигурация HTTP

5. Провести аудит

Для получения дополнительной информации перейдите по адресу http: // w3af.org /:

Прекращение:

Эти инструменты просто капля в море поскольку в Интернете полно удивительных инструментов. Такие инструменты, как Burp и webscarab, также могут использоваться для обнаружения XSS. Кроме того, снимаю шляпу перед замечательным сообществом разработчиков ПО с открытым исходным кодом, которое предлагает интересные решения для каждой новой и уникальной проблемы.

Phenquestions

Phenquestions