После установки вы найдете Zenmap в меню приложений, в зависимости от типа сканирования, которое вы хотите выполнить, рекомендуется запускать Zenmap как root, например, Nmap SYN или необработанное сканирование требует специальных привилегий для выполнения.

После установки вы найдете Zenmap в меню приложений, в зависимости от типа сканирования, которое вы хотите выполнить, рекомендуется запускать Zenmap как root, например, Nmap SYN или необработанное сканирование требует специальных привилегий для выполнения.

В качестве альтернативы вы можете запустить Zenmap с консоли, но поскольку графический интерфейс является обязательным для его установки, в этом руководстве основное внимание уделяется графическому управлению.

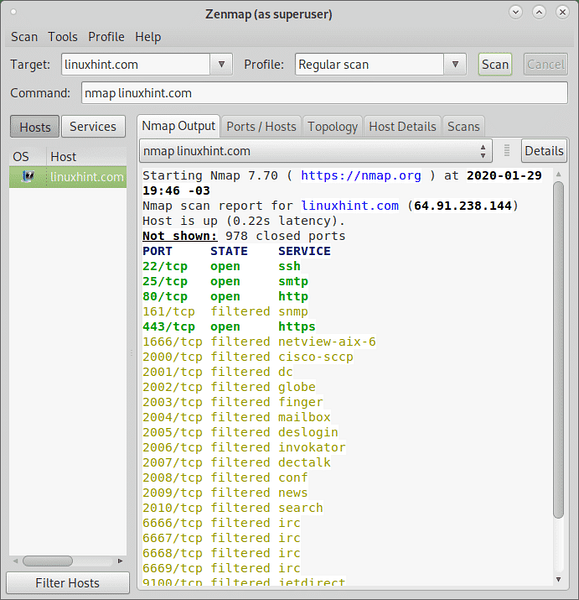

После выполнения вы увидите главное окно Zenmap, включая раскрывающееся меню для выбора профиля. В первом примере выберите Обычное сканирование.

В поле «Цель» заполните поле IP-адресом, именем домена, диапазоном IP-адресов или подсетью для сканирования. После выбора нажмите кнопку «Сканировать» рядом с раскрывающимся меню, чтобы выбрать нужный профиль.

Ниже вы увидите следующие вкладки: Вывод Nmap, Порты / хосты, Топология, Детали хоста а также Сканы.

Где:

Вывод Nmap: этот вывод показывает обычный вывод Nmap, это экран по умолчанию при запуске сканирования.

Порты / хосты: на этой вкладке печатаются службы или порты с дополнительной информацией, отсортированной по хостам, если выбран один хост, то в нем будет отображаться статус просканированных портов.

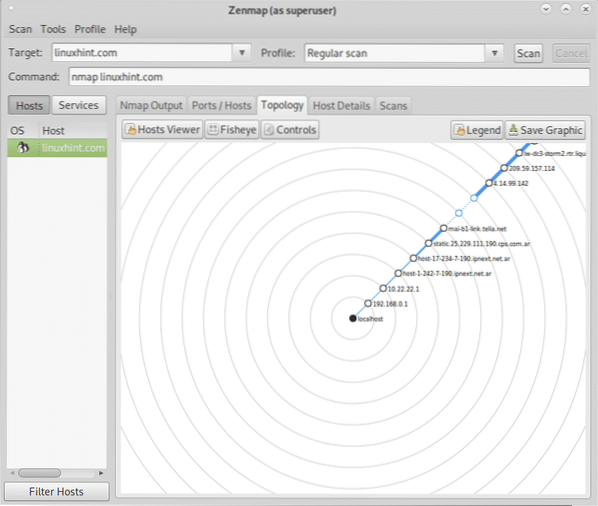

Топология: эта вкладка показывает путь, по которому пакеты проходят до достижения цели, другими словами, она показывает переходы между нами и целью аналогично трассировке маршрута (см https: // linuxhint.ru / traceroute_nmap /) отображение сетевой структуры на основе пути.

Сведения о хосте: на этой вкладке информация о сканированном хосте печатается в виде дерева. Информация, напечатанная на этой вкладке, включает имя хоста и его ОС, если он онлайн или не работает, состояние просканированных портов, время безотказной работы и многое другое. Он также отображает оценку уязвимости на основе доступных сервисов на цели.

Сканы: на этой вкладке отображается история всех выполненных проверок, включая запущенные проверки, вы также можете добавить проверки, импортировав файл.

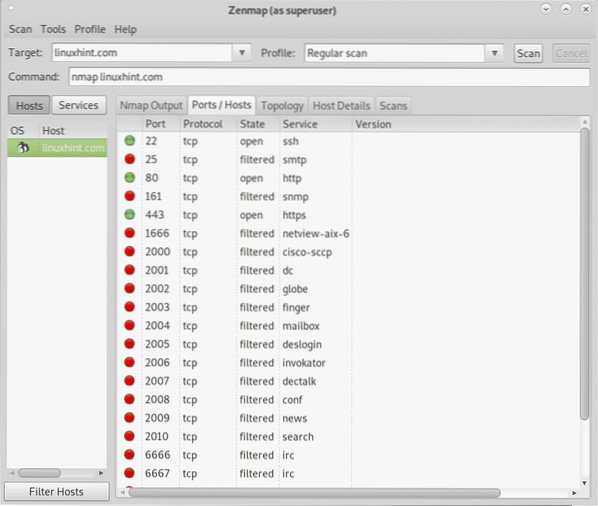

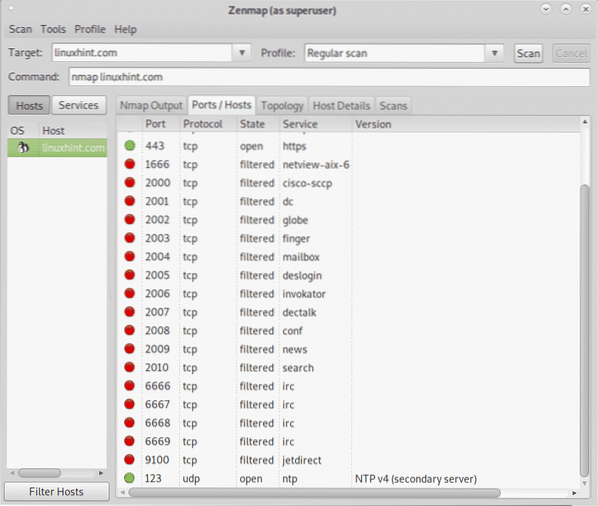

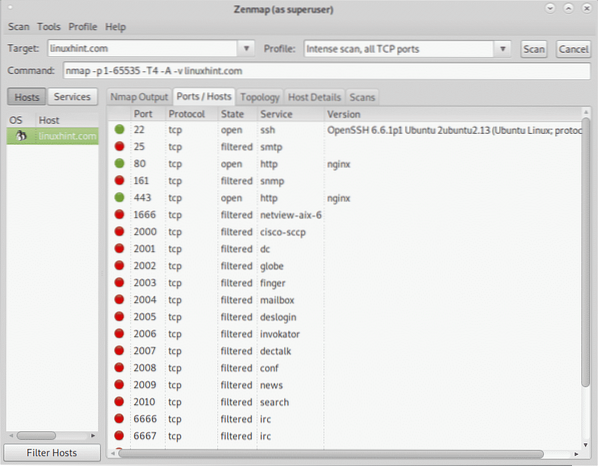

На следующем снимке экрана показан Порты / хосты вкладка:

Как вы можете видеть, на скриншоте выше перечислены все порты, их протокол, их состояние и служба, если они доступны, если указано в типе сканирования, он также распечатает версию программного обеспечения, работающего за каждым портом.

Следующая вкладка показывает топологию или трассировку:

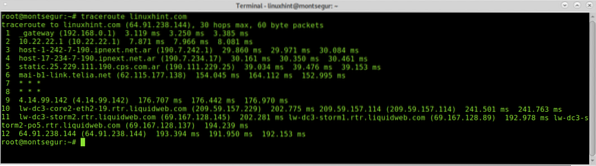

Вы можете проверить, что эта вкладка отображает traceroute, запустив traceroute против linuxhint.com, конечно, хотя это не так, примите во внимание, что результаты трассировки могут отличаться в зависимости от доступности переходов.

Вы можете проверить, что эта вкладка отображает traceroute, запустив traceroute против linuxhint.com, конечно, несмотря на то, что это не так, примите во внимание, что результаты трассировки могут отличаться в зависимости от доступности переходов.

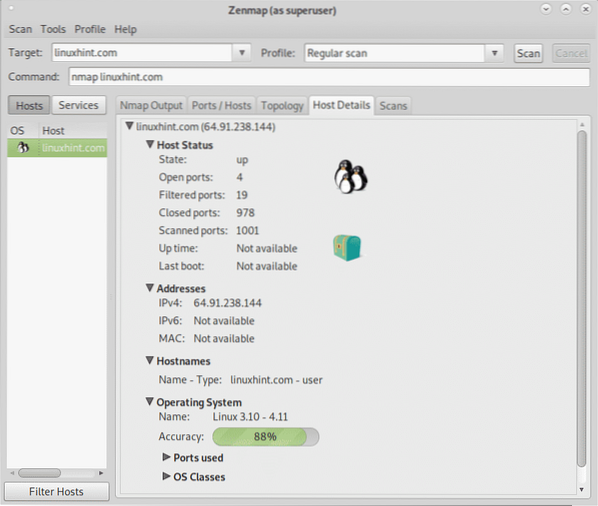

Следующие снимки экрана отображают Детали хоста Вкладка, там вы можете увидеть ОС, обозначенную значком, состояние (вверху), количество открытых, отфильтрованных, закрытых и просканированных портов, время безотказной работы, IP-адрес и имя хоста.

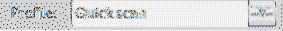

Чтобы продолжить обучение, давайте проверим режим быстрого сканирования, выбрав его в раскрывающемся меню Профиль:

После выбора нажмите «Сканировать». Как вы увидите в Командование поле вы увидите флаги -Т4 а также -F.

В -Т4 относится к шаблону времени. Шаблоны времени:

Параноик: -T0, очень медленный, полезен для обхода IDS (систем обнаружения вторжений)

Подлый: -T1, очень медленный, также полезен для обхода IDS (систем обнаружения вторжений)

Вежливый: -Т2, нейтральный.

Обычный: -T3, это режим по умолчанию.

Агрессивный: -T4, быстрое сканирование.

Безумный: -T5, быстрее, чем метод агрессивного сканирования.

(Источник: https: // linuxhint.ru / nmap_xmas_scan /)

В -F флаг указывает Zenmap (и Nmap) выполнить быстрое сканирование.

Как вы можете видеть выше, результат короче, чем при обычном сканировании, было просканировано меньше портов, и результат был готов через 2 секунды.75 секунд.

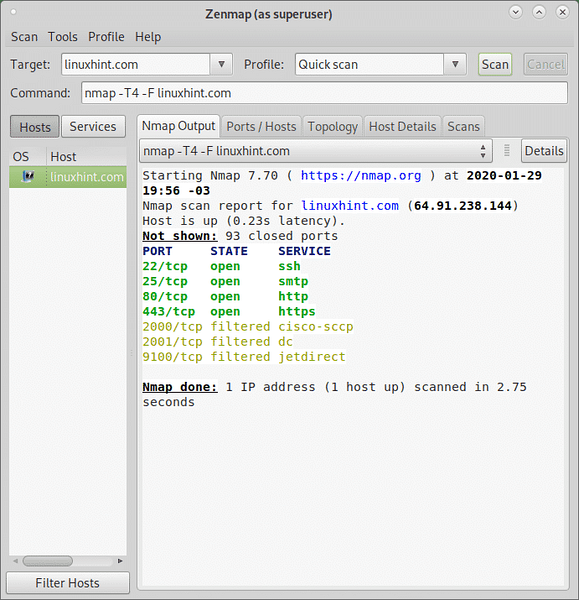

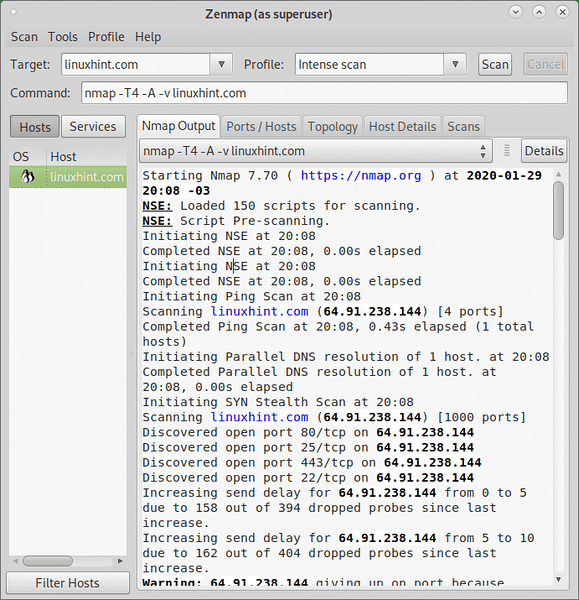

В следующем примере в поле Профиль выберите интенсивное сканирование, на этот раз мы сосредоточимся на выходе.

При выборе этого типа сканирования вы заметите, помимо -Т4 пометить -А флаг.

В -А флаг включает определение ОС и версии, сканирование скриптов и трассировку маршрута.

В -v флаг увеличивает подробность вывода.

Понимание вывода:

Первые строки показывают характеристики процесса сканирования, первая строка показывает версию Nmap, за которой следует информация о сценариях предварительного сканирования, которые должны быть выполнены, в этом случае было загружено 150 сценариев из Nmap Scripting Engine (NSE):

Запуск Nmap 7.70 (https: // nmap.org) в 2020-01-29 20:08 -03 NSE: Загрузили 150 скриптов для сканирования. NSE: предварительное сканирование скрипта. Запуск NSE в 20:08 Завершение NSE в 20:08, 0.Прошло 00 секунд Запуск NSE в 20:08 Завершение NSE в 20:08, 0.Прошло 00-е

Следуя сценариям предварительного сканирования, которые выполняются перед выполнением сканирования, на выходе будет отображаться информация о сканировании ping, втором шаге, предшествующем разрешению DNS, для сбора IP-адреса (или имени хоста, если вы указали IP в качестве цели). Цель этапа сканирования ping - определить доступность хоста.

После завершения разрешения DNS выполняется сканирование SYN, чтобы запустить сканирование Stealth (см https: // linuxhint.ru / nmap_stealth_scan /).

Запуск сканирования Ping в 20:08 Сканирование linuxhint.com (64.91.238.144) [4 порта] Завершено сканирование Ping в 20:08, 0.Прошло 43 с (всего 1 хост) Запуск параллельного разрешения DNS для 1 хоста. в 20:08 Завершено параллельное разрешение DNS для 1 хоста. в 20:08, 0.Прошло 00 секунд Запуск SYN Stealth Scan в 20:08 Сканирование linuxhint.com (64.91.238.144) [1000 портов] Обнаружен открытый порт 80 / tcp на 64.91.238.144 Обнаружен открытый порт 25 / tcp на 64.91.238.144 Обнаружен открытый порт 443 / tcp на 64.91.238.144 Обнаружен открытый порт 22 / tcp на 64.91.238.144 Увеличение задержки отправки для 64.91.238.144 от 0 до 5 из-за 158 из 394 сброшенных зондов с момента последнего увеличения. Увеличение задержки отправки на 64.91.238.144 с 5 до 10 из-за того, что 162 зонда из 404 упали с момента последнего увеличения. Предупреждение: 64.91.238.144 отказ от порта из-за срабатывания крышки ретрансляции (6). Завершено скрытое сканирование SYN в 20:08, 53.Прошло 62 с (всего портов 1000)

После сканирования портов будет продолжено интенсивное сканирование с обнаружением служб и ОС:

Запуск сканирования служб в 20:08 Сканирование 4 служб в linuxhint.com (64.91.238.144) Завершено сканирование службы в 20:09, 13.Прошло 25 с (4 службы на 1 хосте) Запуск обнаружения ОС (попытка №1) с использованием linuxhint.com (64.91.238.144) adjust_timeouts2: пакет предположительно имел rtt -88215 микросекунд. Игнорирование времени. adjust_timeouts2: пакет предположительно имел rtt -88215 микросекунд. Игнорирование времени. adjust_timeouts2: пакет предположительно имел rtt -82678 микросекунд. Игнорирование времени. adjust_timeouts2: пакет предположительно имел rtt -82678 микросекунд. Игнорирование времени. Повторная попытка обнаружения ОС (попытка # 2) против linuxhint.com (64.91.238.144)

Затем выполняется traceroute, чтобы распечатать топологию сети или переходы между нами и нашей целью, он сообщил об 11 узлах, как вы можете видеть ниже, дополнительная информация будет доступна на Топология вкладка.

Запуск Traceroute в 20:09 Завершение Traceroute в 20:09, 3.Прошло 02 с. Инициирование параллельного разрешения DNS для 11 узлов. в 20:09 Завершено параллельное разрешение DNS 11 хостов. в 20:09, 0.Прошло 53с

После завершения процесса сканирования будут выполнены сценарии пост-сканирования:

NSE: сканирование скриптов 64.91.238.144. Запуск NSE в 20:09 Завершение NSE в 20:09, 11.Прошло 02 секунды Начало NSE в 20:09 Завершение NSE в 20:09, 5.Прошло 22 с

И, наконец, у вас будет отчет по каждому шагу.

Первая часть отчета посвящена портам и службам, показывая, что хост работает, количество закрытых портов, которые не отображаются, и подробную информацию об открытых или сохраненных в файлах портах:

Отчет о сканировании Nmap для linuxhint.com (64.91.238.144) Хост включен (0.Задержка 21 с). Не показано: 978 закрытых портов СОСТОЯНИЕ ПОРТА СЕРВИСНАЯ ВЕРСИЯ 22 / tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; протокол 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp открыть smtp Postfix smtpd | _smtp-commands: zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: ERROR: Выполнение сценария завершилось неудачно (используйте -d для отладки) | _ssl-date: Случайность TLS не представляет время 80 / tcp открыть http nginx | http-methods: | _ Поддерживаемые методы: GET POST OPTIONS | _http-server-header: nginx | _http-title: Не выполнялось перенаправление на https: // linuxhint.com / 161 / tcp отфильтрованный snmp 443 / tcp open ssl / http nginx | _http-favicon: Неизвестный значок MD5: D41D8CD98F00B204E9800998ECF8427E | _http-generator: WordPress 5.3.2 | http-methods: | _ Поддерживаемые методы: GET HEAD POST | _http-server-header: nginx | _http-title: Linux Hint - Изучение и освоение экосистемы Linux | _http-trane-info: Проблема с синтаксическим анализом XML / evox / abou | ssl-cert: Тема: commonName = linuxhint.com | Альтернативное имя субъекта: DNS: linuxhint.com, DNS: www.linuxhint.com | Эмитент: commonName = Let's Encrypt Authority X3 / organizationName = Let's Encrypt / countryName = US | Тип открытого ключа: rsa | Биты открытого ключа: 4096 | Алгоритм подписи: sha256WithRSAEncryption | Не действует до: 2019-11-30T11: 25: 40 | Не действует после: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp отфильтровано netview-aix-6 2000 / tcp отфильтровано cisco-sccp отфильтровано 2001 / tcpc отфильтровано dcpc 2001 / tcpc глобус 2003 / tcp отфильтрован finger 2004 / tcp отфильтрован почтовый ящик 2005 / tcp отфильтрован deslogin 2006 / tcp отфильтрован invokator 2007 / tcp отфильтрован dectalk

Следующая часть отчета посвящена обнаружению ОС:

Тип устройства: общего назначения | Работает WAP (ТОЛЬКО УГАДАЛИ): Linux 3.Х | 4.X (88%), Asus embedded (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: rt-ac66u Агрессивные угадывания ОС: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 или 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2–4.9 (85%) Нет точных совпадений ОС для хоста (неидеальные условия тестирования).

Следующая часть показывает время безотказной работы, общее количество переходов между вами и целью и конечный хост, детализируя информацию о времени отклика для каждого перехода.

Предполагаемое время работоспособности: 145.540 дней (с пятницы 6 сентября 07:11:33 2019) Расстояние в сети: 12 переходов Прогнозирование последовательности TCP: Сложность = 257 (Удачи)!) Создание последовательности IP-идентификаторов: все нули Информация о службе: Хост: zk153f8d-liquidwebsites.com; ОС: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (с использованием порта 256 / tcp) HOP RTT ADDRESS 1 47.60 мс 192.168.0.1 2 48.39 мс 10.22.22.1 3 133.21 мс хост-1-242-7-190.ipnext.сеть.ar (190.7.242.1) 4 41.48 мс host-17-234-7-190.ipnext.сеть.ar (190.7.234.17) 5 42.99 мс в статике.25.229.111.190.cps.ком.ar (190.111.229.25) 6 168.06 мс mai-b1-link.телия.нетто (62.115.177.138) 7 186.Уровень 50 мс 3-ic-319172-mai-b1.c.телия.нетто (213.248.84.81) 8… 9 168.40 мс 4.14.99.142 10 247.71 мс 209.59.157.114 11 217.57 мс lw-dc3-storm2.rtr.Liquidweb.com (69.167.128.145) 12 217.88 мс 64.91.238.144

Наконец, вам будет сообщено о выполнении скриптов после сканирования:

NSE: Скрипт после сканирования. Запуск NSE в 20:09 Завершение NSE в 20:09, 0.Прошло 00 с. Запуск NSE в 20:09 Завершение NSE в 20:09, 0.Прошло 00 с. Считывание файлов данных из: / usr / bin /… / share / nmap. Операционная система и обнаружение службы выполнено. Пожалуйста, сообщайте о любых неверных результатах на https: // nmap.org / submit / . Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 94.19 секунд отправлено сырых пакетов: 2272 (104.076КБ) | Rcvd: 2429 (138.601 КБ)

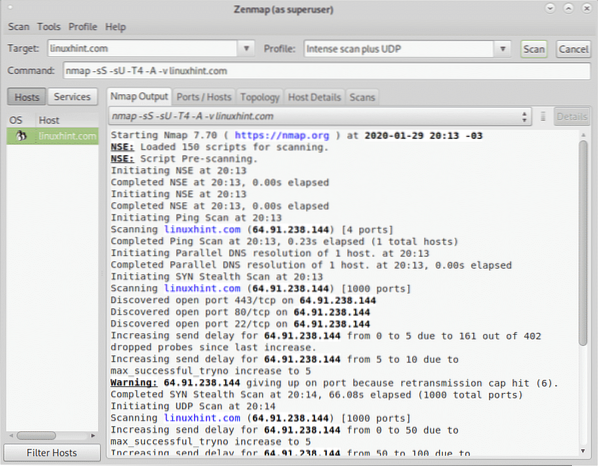

Теперь давайте протестируем Интенсивное сканирование плюс UDP вы можете выбрать в раскрывающемся меню Профиль:

При интенсивном сканировании и UDP вы увидите флаги -sS, -sU, -T4, -A и -v.

Как было сказано ранее, -T относится к шаблону синхронизации, -A - к ОС, определению версии, NSE и traceroute, а также:

-SS: включает сканирование SYN.

-sU: включает сканирование UDP.

Сканирование UDP может привести нас к интересным открытиям в широко используемых сервисах, таких как DNS, SNMP или DHCP.

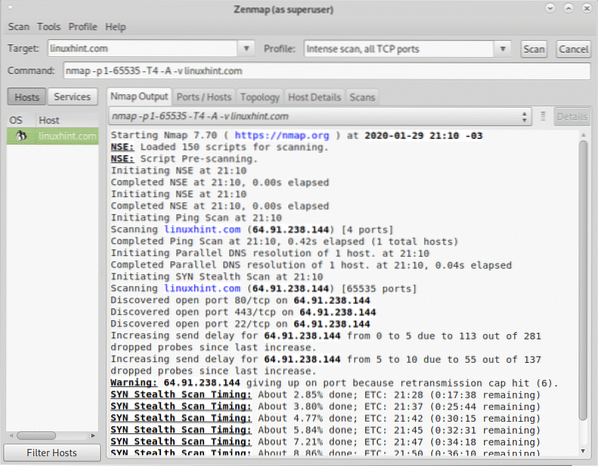

В завершение этого урока давайте посмотрим Интенсивное сканирование, все порты TCP.

Это сканирование добавляет флаг -п чтобы указать диапазон портов, в данном случае диапазон портов -p 1-65535, охватывающий все существующие порты TCP:

Вы можете увидеть вывод, включая открытые и отфильтрованные порты, на Порты / хосты вкладка:

Я надеюсь, что вы нашли это руководство по Zenmap полезным, продолжайте следить за LinuxHint, чтобы получить больше советов и обновлений по Linux и сети.

Phenquestions

Phenquestions