DNS Reconnaissance - это часть сбора информации для тестирования на проникновение. Используется там, где проводится тестирование на проникновение. Он может собирать и собирать все типы информации о записях и целевом сервере. Это не влияет на какие-либо IP-адреса; поэтому лучше всего использовать для проверки или раскрытия информации любой сети. Это возможно только для тех сетей или организаций, которые не проверяют трафик DNS. Итак, типы перечисления, которые выполняются, включают в себя передачу зоны обратного просмотра домена и стандартную запись грубой силы хоста, перечисление, отслеживание перехвата, работу с масштабированием, а также Google Luca.

Инструменты:

Для сбора информации DNS доступны различные инструменты. Ниже приведены некоторые инструменты для разведки DNS.

DNSRecon:

Он используется для сбора информации DNS и был разработан скриптом Python.

NMAP:

Этот инструмент также доступен в kali, и вы можете скачать его по следующей ссылке

Мальтего:

Этот инструмент недоступен бесплатно. Он был разработан компанией Paterva и используется для разведки с открытым исходным кодом и криминалистики.

DNSEnum:

Этот инструмент используется для перечисления информации DNS и обнаружения несмежных IP-блоков.

Яростный:

Может автоматически переходить на брутфорс из DNS-зоны передачи. Также доступны онлайн-инструменты, такие как DNSdumpster.com, но есть ограничение только до 100 доменов.

Техники:

Выполните перенос зоны DNS: использование этого метода может получить первостепенную информацию. Однако вы не можете использовать его сегодня из-за внедрения контроля безопасности организациями.

Выполните перебор DNS: Инструмент предоставляет файл со списком имен. Пробуя каждую запись в файле, инструмент разрешает записи A, AAA и CNAME по указанному домену.

Выполните обратный поиск: Для данного диапазона IP-адресов инструмент CDIR выполнит поиск записи PTR.

Зона ходьбы: Внутренние записи обнаруживаются, если зона не настроена должным образом. Информация позволяет хакерам отображать сетевые узлы.

Не все инструменты могут выполнять данные техники. Для получения идеальной информации предпочтительно использовать более одного инструмента.

Шаг 1 Найдите информацию о DNS:

Dig - это инструмент, который помогает решить сумасшедшие проблемы с DNS, потому что люди делают странные вещи, и когда вы пытаетесь настроить хостинг, вы попадаете в слот. Итак, позвольте мне рассказать вам о раскопках. Dig - это простой инструмент, но он имеет множество функций, потому что DNS имеет множество функций, а то, что делает dig, - это инструмент командной строки, встроенный в Linux, думая, что есть порт, который вы можете найти для других операционных систем. Но это быстрый способ запросить напрямую на разных DNS-серверах, чтобы узнать, есть ли записи, которые отображаются по-разному в разных местах. Dig выполняется для получения информации об официальном имени, а также для получения имени сервера.

Давайте углубимся в SANS.

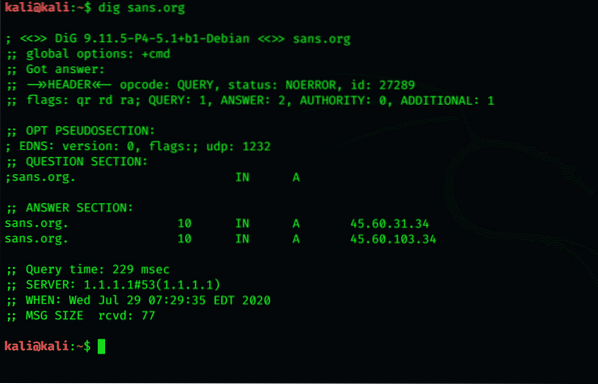

$ копать без.org

Вы можете видеть, что он захватывает IP-адрес sans.org, я.е., 45.60.31 год.34

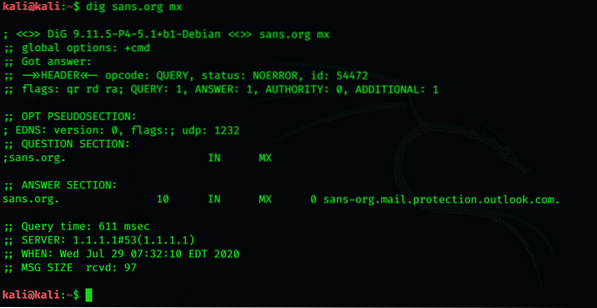

Теперь, если мы хотим найти их почтовые серверы, мы просто добавляем mx в конец команды, как показано ниже:

$ копать без.org mx

Как вы можете видеть, используя это, мы можем получить доступ к серверам электронной почты, которые использует SANS, если кто-то хочет отправлять анонимные или массовые электронные письма.

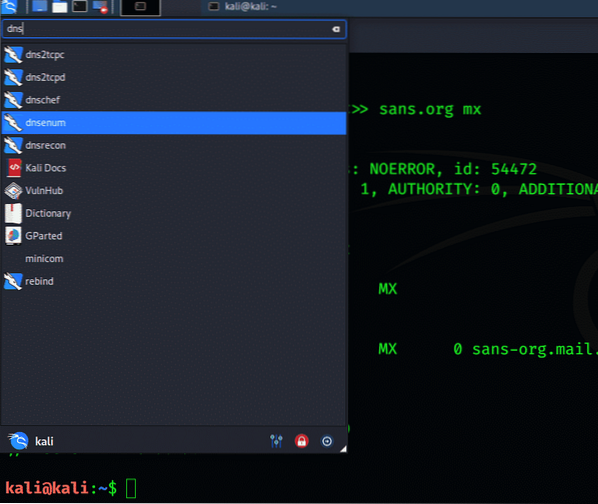

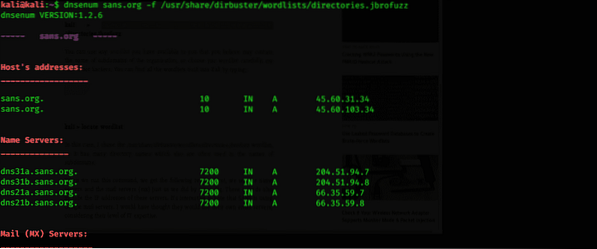

Шаг 2 Откройте Dnsenum

Dnsenum - это инструмент, которым владеют kali и Backtrack, который делает все, что делал, и многое другое. Где это найти? Вы можете найти его, подойдя к DNSenum в приложениях.

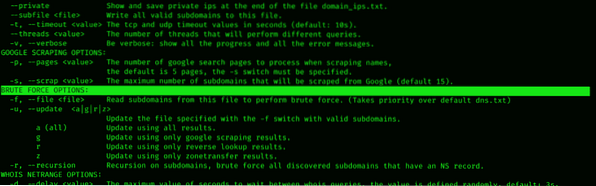

Когда вы выполните описанную выше процедуру, откроется экран справки DNSenum, как показано ниже. DNSEnum находит поддомены, скрытые от посторонних глаз.

Шаг 3 Запустите Dnsenum

Давайте воспользуемся этим простым, но эффективным инструментом против SANS и, запросив домен, поищем дополнительную информацию об их серверах и поддоменах. Важно отметить, что вся эта разведка пассивна. Жертва никогда не узнает, что мы закрываем их системы, потому что мы вообще не трогаем их системы, просто DNS-серверы выглядят как обычный трафик.

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / каталоги.jbrofuzz

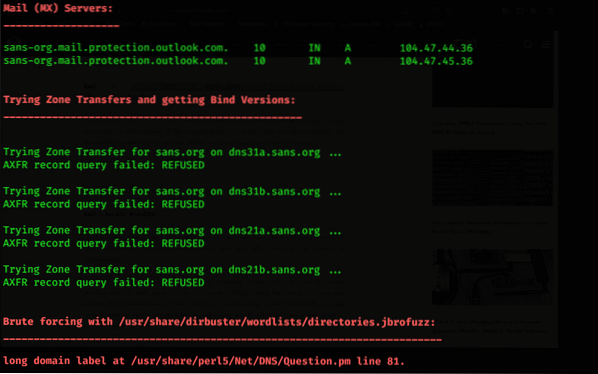

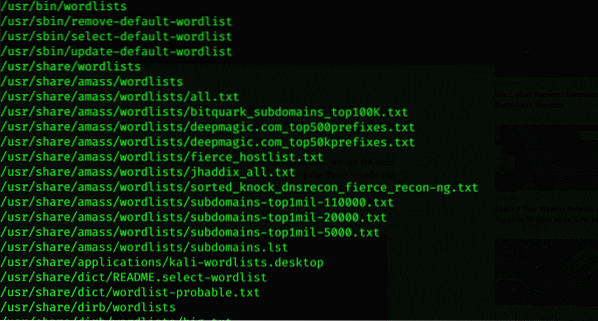

Вы должны быть очень осторожны при выборе словаря. Здесь указаны почти все поддомены каждой организации. Это может вызвать у вас некоторые трудности.

$ locate список слов

Следующим шагом будет поиск поддоменов внутри sans org.

С помощью DNSenum мы можем найти поддомены. Как упоминалось ранее, список слов - важная часть вашего успеха. Как правило, имена поддоменов представляют собой простые стандартные слова, такие как обучение, тест и т. Д.

Этот процесс отнимает много времени, поэтому становится утомительным, но вы должны сохранять спокойствие. Wordlist имеет много преимуществ. Это поможет вам найти всю скрытую информацию о серверах, а также все, что скрыто вами. Он предоставит вам все данные, которые вы так долго искали.

Заключение

DNS-разведка собирает всю информацию о сервере во время проникновения. Инструменты DNS лучше всего использовать в Kali Linux. Я надеюсь, что этого краткого описания DNS-разведки и ее инструментов вам будет достаточно, чтобы понять. Если это сработало для вас, вы можете поделиться им с друзьями.

Phenquestions

Phenquestions