Сетевые порты

Есть два разных сетевых порта: TCP и UDP. TCP широко известен как соединение-на основе протокол, и для этого требуется формальное соединение, которое представляет собой трехстороннее рукопожатие. UDP обычно называют соединением-меньше протокол, потому что он не требует формального соединения и не учитывает поток трафика, и этот тип в настоящее время исчезает.

Сканы

Есть несколько различных вариантов сканирования для использования инструмента NMAP.

-O обнаруживает операционную систему. Обнаружение основано на сигнатурах, поскольку каждая операционная система по-разному реагирует на пакеты.

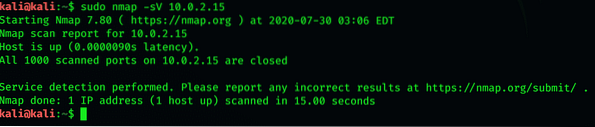

-V это определение версии. Это определит версию программы и то, запущена ли программа. Альтернативой этому может быть Telnet, IP-адрес и порт.

-s п это проверка связи. Nmap дает вам возможность использовать различные стили проверки связи; по умолчанию - ICMP, но вы также можете использовать TCP syn и TCP act.

-P n пропускает обнаружение хоста.

-s a использует сканирование ACK.

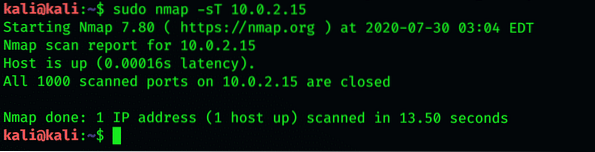

-s T это сканирование TCP-соединения, которое представляет собой шумное, полное сканирование TCP-соединения, которое использует трехстороннее рукопожатие для синхронизации, синхронизации и AK. Это очень шумное и долгое сканирование, но оно очень надежное.

-SS это скрытый подсчет, который использует частичное трехстороннее рукопожатие TCP, а также очень быстро.

Сканирования, которые эффективны в операционных системах на базе Linux и UNIX, но не так эффективны в Windows, включают следующее:

-s F это сканирование плавников, также обычно называемое информацией в обратном сканировании. Это обходит брандмауэры с отслеживанием состояния, у которых есть список IP-адресов, которые могут получить доступ к серверу.

-s X это рождественское сканирование.

-s N это нулевое сканирование; он не отправляет параметры.

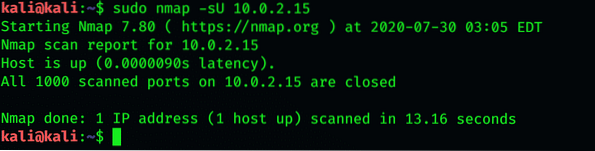

-s U это сканирование UDP.

-s L проверяет вашу подсеть.

-s П-ПП отправляет запрос отметки времени ICMP. Обходит брандмауэры, блокирующие ICMP.

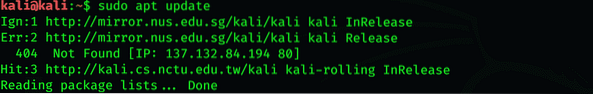

Если вы хотите обновить пакет NMAP, введите следующую команду:

$ sudo apt-get update

Добавление репозиториев Kali Linux в / etc / apt / sources.файл списка важен. Если вы забыли добавить их, добавьте репозитории, указанные ниже, в исходники. Список файлов.

Использование Nmap

В терминале Linux, Windows или Mac введите Nmap, чтобы выполнить сканирование, включая параметр и целевые спецификации. Вы можете передавать имена хостов, IP-адреса сетей и т. Д. Nmap 10.0.2.15 [Мишень или любой я.P Адрес]. Средняя карта сканирования - отличное место, где вы можете протестировать свое сканирование.

Сканирование портов TCP Connect

Установление TCP-соединения с тысячей общих портов выполняется с помощью этой команды.

$ sudo nmap -sT 10.0.2.15

Используйте параметр -sU для сканирования службы UDP

$ sudo nmap -sU 10.0.2.15

Не только полезно получать информацию о чужом компьютере. Это имеет первостепенное значение, поскольку дает вам информацию о том, какую информацию о сервере могут видеть другие. Nmap -sV позволяет получить идеальную информацию о программах, запущенных на машине.

$ sudo nmap -sV 10.0.2.15

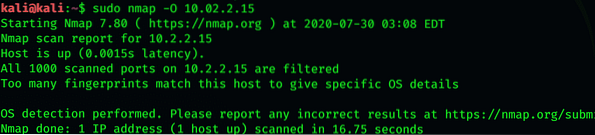

Удаленное обнаружение ОС

-O обнаруживает операционную систему. Он обнаруживает на основе сигнатур, потому что каждая операционная система по-разному реагирует на пакеты. Это достигается за счет использования информации, которую Nmap получает через TCP SYN.

$ sudo nmap -O 10.02.2.15

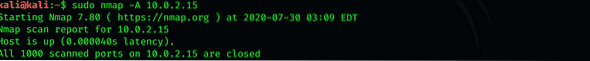

Обнаружение ОС, Определение версии, Сканирование скриптов и Traceroute

$ sudo nmap -A 10.0.2.15

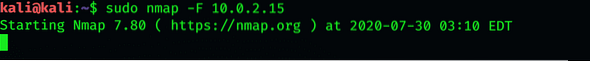

Nmap сканирует тысячи используемых портов на целевой машине. Этот процесс занимает много времени. Если вы хотите сканировать только самые распространенные сканирования, чтобы сократить затраты времени, используйте флаг -F. Используя этот флаг, Nmap сканирует только 100 наиболее распространенных портов.

$ sudo nmap -F 10.0.2.15

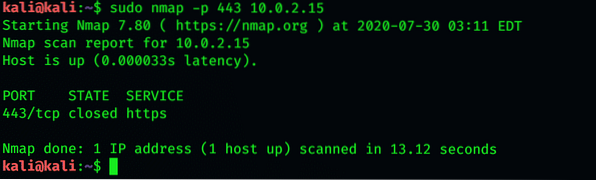

Чтобы просканировать выбранные порты с помощью Nmap, используйте -p. Теперь Nmap будет сканировать только указанные порты.

$ sudo nmap -p 443 10.0.2.15

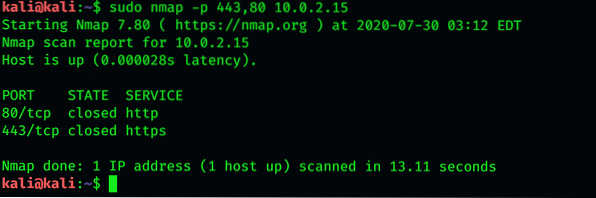

Сканирование нескольких портов

$ sudo nmap -p 443,80 10.0.2.15

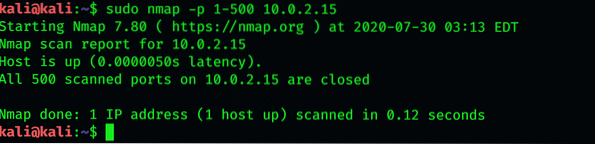

Сканирование диапазона портов

$ sudo nmap -p 1-500 10.0.2.15

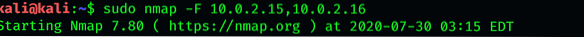

Быстрое сканирование портов (100 портов) для нескольких IP-адресов

$ sudo nmap -F 10.0.2.15, 10.0.2.16

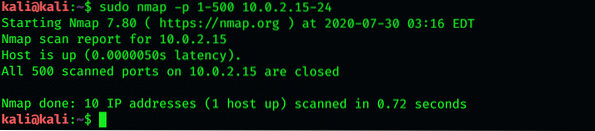

Сканирование портов в диапазоне IP-адресов

$ sudo nmap -p 1-500 10.0.2.15-24

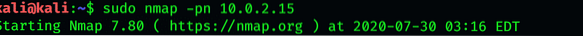

Отключить только сканирование порта обнаружения хоста

$ sudo nmap -pn 10.0.2.15

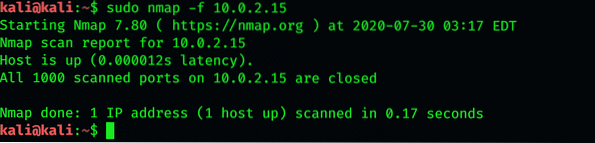

Запрошенное сканирование (включая сканирование ping) использует крошечные фрагментированные IP-пакеты. Сложнее для пакетных фильтров

$ sudo nmap -f 10.0.2.15

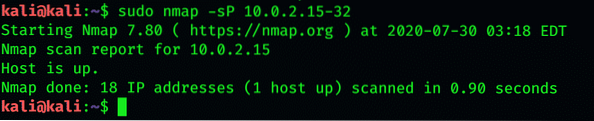

s P это проверка связи. Nmap дает вам возможность использовать разные стили проверки связи; по умолчанию - ICMP, но вы также можете использовать TCP syn и TCP act.

$ sudo nmap -sP 10.0.2.15-32

Заключение

Используя новейшие технологии и инструменты, вы можете легко отобразить скрытую информацию любой сети. Nmap - популярный хакерский инструмент, используемый в Kali Linux для отображения и сбора информации. В этой статье дается краткое описание использования Nmap. Надеюсь, это поможет вам при использовании Kali Linux.

Phenquestions

Phenquestions