Nmap очень полезен. Некоторые характеристики Nmap:

- Nmap мощен и может использоваться для сканирования огромных и огромных сетей различных машин

- Nmap является портативным и поддерживает несколько операционных систем, таких как FreeBSD, Windows, Mac OS X, NetBSD, Linux и многие другие

- Nmap может поддерживать множество методов отображения сети, включая обнаружение ОС, механизм сканирования портов и определение версии. Таким образом, это гибкий

- Nmap прост в использовании, поскольку он включает в себя более расширенную функцию и может начать с простого упоминания «nmap -v-A target host». Он охватывает как графический интерфейс, так и интерфейс командной строки

- Nmap очень популярен, поскольку его могут загружать от сотен до тысяч людей каждый день, потому что он доступен с различными ОС, такими как Redhat Linux, Gentoo, Debian Linux и т. Д.

Основная цель Nmap - сделать Интернет безопасным для пользователей. Это также доступно бесплатно. В пакете Nmap задействованы некоторые важные инструменты: uping, ncat, nmap и ndiff. В этой статье мы начнем с простого сканирования целевого объекта.

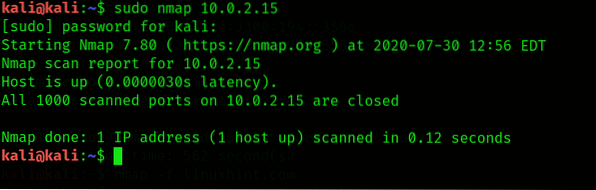

На первом этапе откройте новый терминал и напишите следующий синтаксис: nmap

Заметив вывод, Nmap может распознавать открытые порты, например, UDP или TCP, также может искать IP-адреса и определять протокол прикладного уровня. Для лучшего использования угроз важно идентифицировать различные службы и открытые порты цели.

Используя Nmap, выполняя скрытое сканирование

На открытом порте сначала Nmap создает трехстороннее рукопожатие TCP. Как только рукопожатие установлено, происходит обмен всеми сообщениями. Разрабатывая такую систему, мы станем известными целевой аудитории. Следовательно, при использовании Nmap выполняется скрытое сканирование. Он не будет создавать полное рукопожатие TCP. В этом процессе, во-первых, цель обманывается устройством злоумышленника, когда TCP SYN-пакет отправляется на конкретный порт, если он открыт. На втором этапе пакет отправляется обратно на устройство злоумышленника. Наконец, злоумышленник отправляет пакет TCP RST для сброса соединения на цели.

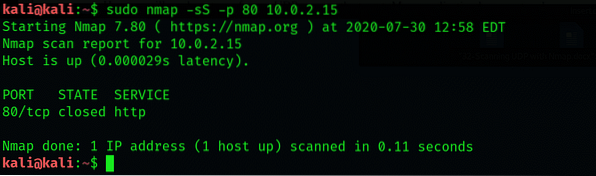

Давайте посмотрим на пример, в котором мы исследуем порт 80 на виртуальной машине Metasploitable с Nmap, используя скрытое сканирование. Оператор -s используется для скрытого сканирования, оператор -p используется для сканирования определенного порта. Выполняется следующая команда nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

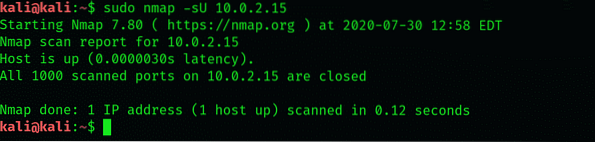

Используя Nmap, сканирование портов UDP

Здесь мы увидим, как выполнить сканирование UDP на цели. Многие протоколы прикладного уровня используют UDP в качестве транспортного протокола. Оператор -sU используется для выполнения сканирования порта UDP на конкретной цели. Это можно сделать, используя следующий синтаксис:

$ sudo nmap -sU 10.0.2.15

Обнаружение уклонения с помощью Nmap

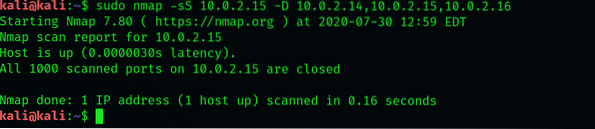

IP-адреса включаются в заголовок пакета, когда пакет отправляется с одного устройства на другое. Точно так же исходные IP-адреса включаются во все пакеты при выполнении сканирования сети на целевом объекте. Nmap также использует ловушки, которые обманывают цель таким образом, что кажется, что это происходит из нескольких IP-адресов источников вместо одного. Для ловушек оператор -D используется вместе со случайными IP-адресами.

Здесь мы возьмем пример. Предположим, мы хотим отсканировать 10.10.10.100 IP-адреса, тогда мы установим три ловушки, например 10.10.10.14, 10.10.10.15, 10.10.10.19. Для этого используется следующая команда:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Из вышеприведенного вывода мы заметили, что у пакетов есть ловушки, а исходные IP-адреса используются во время сканирования порта на целевом объекте.

Уклонение от брандмауэров с помощью Nmap

Многие организации или предприятия содержат программное обеспечение межсетевого экрана в своей сетевой инфраструктуре. Брандмауэры остановят сканирование сети, что станет проблемой для тестеров на проникновение. В Nmap используются несколько операторов для обхода межсетевого экрана:

-f (для фрагментации пакетов)

-mtu (используется для указания настраиваемой максимальной единицы передачи)

-D RND: (10 для создания десяти случайных ловушек)

-исходный порт (используется для подмены исходного порта)

Заключение:

В этой статье я показал вам, как выполнить сканирование UDP с помощью инструмента Nmap в Kali Linux 2020. Я также объяснил все детали и необходимые ключевые слова, используемые в инструменте Nmap.

Phenquestions

Phenquestions