Одним из отличительных аспектов Nikto, который отделяет его от других сканеров и узаконивает его как строго пентестера, является то, что его нельзя использовать скрытно. Таким образом, черная шляпа, злоупотребляющая ею, легко обнаруживается. И это нам очень повезло, поскольку Nikto в остальном - гигант, который намного превосходит свои альтернативы, когда дело доходит до веб-сканирования.

В отличие от других веб-сканеров, где информация представлена в сложном и почти не поддающемся расшифровке формате, Nikto недвусмысленно обращает внимание на каждую уязвимость и в первом проекте отчета, который он представляет. Вот почему он часто считается отраслевым стандартом в нескольких сообществах белых шляп по всему миру.

Давайте посмотрим, как мы можем настроить и запустить пен-тестирование с Nikto.

1-Настройка Nikto

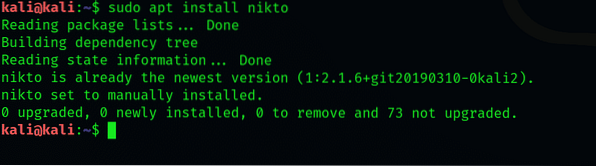

Проверьте категорию анализа уязвимостей в Kali Linux, чтобы узнать, есть ли она там; в противном случае вы можете получить Nikto с его GitHub, поскольку это открытый исходный код, или использовать команду apt install в Kali Linux:

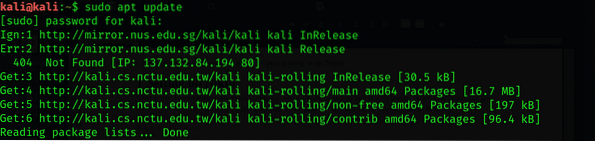

$ sudo подходящее обновление

Пользователи Mac могут использовать Homebrew для установки Nikto:

$ brew install nikto2-Начало работы

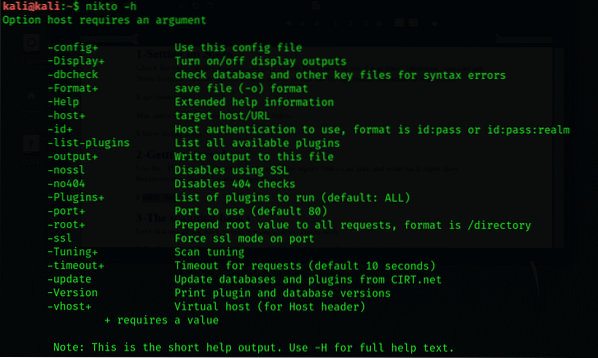

Используйте -Help, чтобы увидеть подробное руководство по всем входам, которые может принимать Nikto, и что делает каждый вход. Рекомендуется для новичков в этом.

$ nikto -help

3-Основы сканирования

Давайте обсудим весь основной синтаксис, с помощью которого мы можем проинструктировать Nikto.

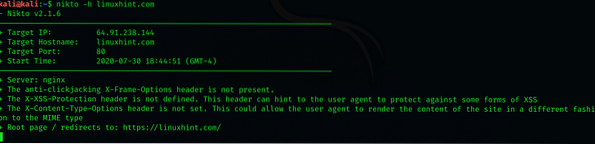

Замените IP или имя хоста по умолчанию с именем хоста по вашему выбору:

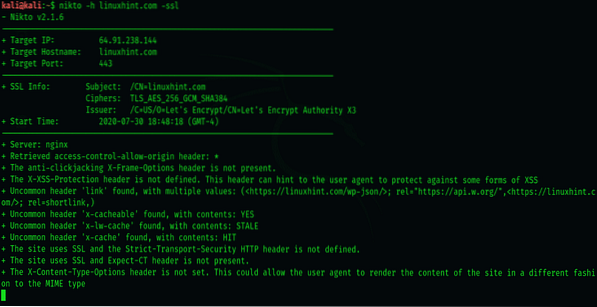

$ nikto -h linuxhint.ком

Мы можем выполнить базовое сканирование искать порт 43 и SSL, который широко используется на веб-сайтах HTTP. Хотя Nikto не требует указания типа, указание помогает Nikto сэкономить время на сканировании.

К указать веб-сайт SSL, используйте следующий синтаксис

$ nikto -h linuxhint.com -ssl

4-Сканирование сайтов с поддержкой SSL с помощью Nikto

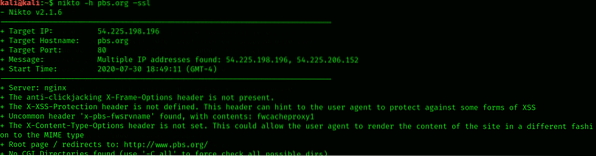

Здесь мы сканируем pbs.организация для демонстрации. В этом разделе мы также узнаем о различной информации, которую сообщает Nikto после завершения сканирования. Чтобы начать сканирование, введите:

$ nikto -h pbs.org -ssl

Мы провели быстрое сканирование pbs.org

При подключении к порту 443 он отображает некоторую информацию о шифре, которую мы можем проверить. Информация здесь не очень актуальна для того, что мы пытаемся сделать, поэтому мы перейдем к выполнению более сложных сканирований.

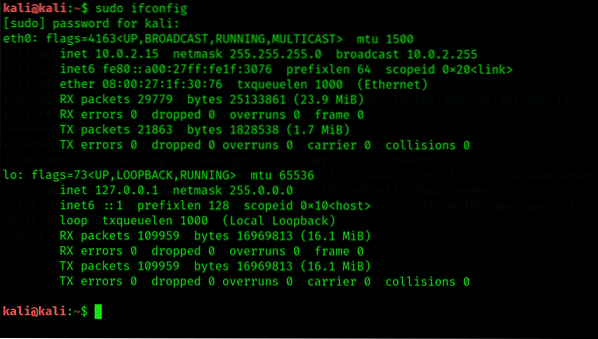

5-Сканирование IP-адресов

Nikto также можно использовать в локальной сети для поиска любых встроенных серверов. Для этого нам нужно знать наш IP-адрес. Введите следующее в командном терминале, чтобы увидеть IP-адрес вашего локального компьютера.

$ sudo ifconfig

Нам нужен IP-адрес, за которым следует inet, поэтому запишите его. Вы можете определить свой сетевой диапазон, запустив на нем ipcalc, который вы можете легко загрузить и установить с помощью apt install ipcalc, если он у вас еще не установлен.

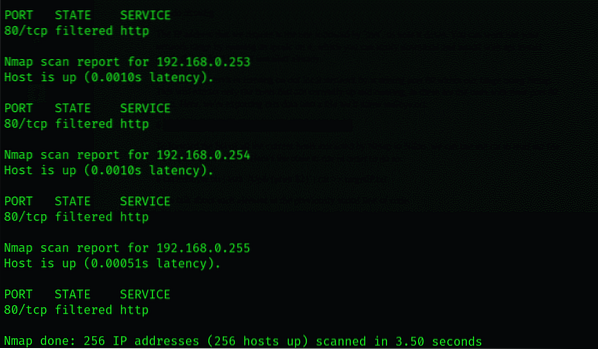

Давайте просканируем сервисы, работающие в нашей локальной сети, просканируя порт 80 в пределах нашего диапазона с помощью Nmap. При этом будут извлечены только те хосты, которые в настоящее время запущены и работают, поскольку это те, у которых открыт порт 80. Здесь мы экспортируем эти данные в файл, который назовем nullbye.текст:

$ sudo nmap -p 80192.168.0.0/24 -oG linuxhint.текст

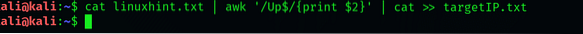

Чтобы переслать список всех текущих хостов, извлеченных Nmap, в Nikto, мы можем использовать cat для чтения файла, в который мы экспортировали информацию. Вот код, который нужно запустить для этого:

$ cat linuxhint.txt | awk '/ Up $ / print $ 2' | кошка >> targetIP.текст

Давайте поговорим о каждом элементе в ранее указанной строке кода.

awk- ищет шаблон в целевом файле, следующий за словом cat в синтаксисе

Вверх- о том, что хозяин встал

Распечатать $ 2- означает, что вы инструктируете распечатать второе слово в каждой строке .txt файл

targetIP.txt - это просто файл, в который мы отправляем наши данные, и в вашем случае вы можете назвать его как хотите.

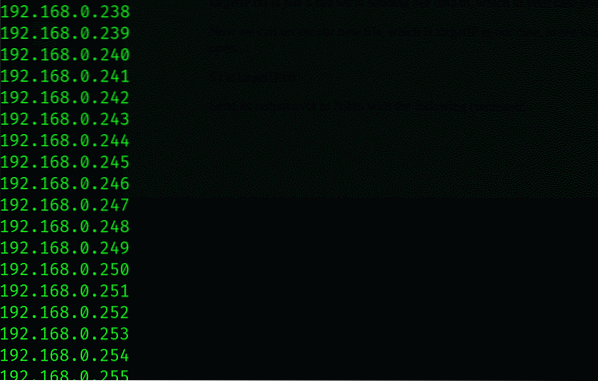

Теперь мы можем получить доступ к нашему новому файлу, который в нашем случае является targetIP, чтобы увидеть, на каких IP-адресах открыт порт 80.

$ cat targetIP.текст

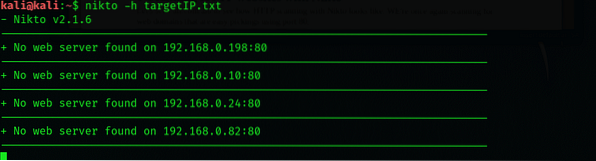

Отправьте результат в Nikto с помощью следующей команды:

$ nikto -h targetIP.текст

Обратите внимание, насколько похожи результаты здесь по сравнению с теми, которые мы получили при веб-сканировании SSL.

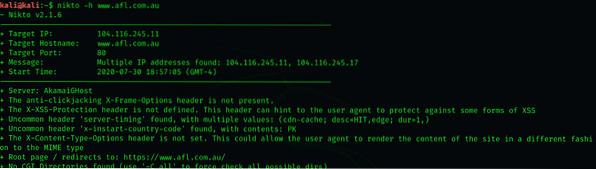

6-Сканирование HTTP-сайтов с Nikto

Сканируем afl.ком.alu, чтобы увидеть, как выглядит HTTP-сканирование с помощью Nikto. МЫ снова сканируем веб-домены, которые легко подобрать, используя порт 80.

$ nikto -h www.afl.ком.au

Информация, которая здесь наиболее актуальна для наших пользователей, - это каталоги, в которых он находится. Мы можем использовать их для получения любых учетных данных пользователя, среди прочего, которые были либо неправильно настроены, либо были непреднамеренно оставлены открытыми для доступа.

Соединение Nikto с Metasploit

Как только вы закончите сканирование веб-страниц, вы в конечном итоге перейдете к собственному тестированию на проникновение, предпочтительно с помощью Metasploit. Так что хорошо, что Nikto поставляется с функцией, которая позволяет экспортировать информацию в другие инструменты для восстановления.

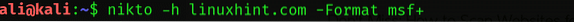

Чтобы экспортировать информацию в формат, читаемый Metasploit, вы можете выполнить сканирование, как мы объяснили выше, но добавить -Format msf + после кода, например:

$ nikto -h linuxhint.com -Format msf+

Подводя итоги:

Это было краткое руководство, которое поможет вам начать работу с Nikto, самым популярным и надежным веб-сканером среди пентестеров. Мы рассмотрели способы определения слабых мест для тестирования уязвимостей с помощью nikto и способы их экспорта в Metasploit для более точной эксплуатации. За его способность обнаруживать более 6700 опасных файлов / CGI, а также способность захватывать файлы cookie и распечатки, мы рекомендуем новичкам изучить этот сложный инструмент.

Следите за обновлениями и последующими обновлениями, а пока читайте некоторые другие руководства по тестированию на проникновение.

Phenquestions

Phenquestions