Монтаж:

Прежде всего, выполните следующую команду в своей системе Linux, чтобы обновить репозитории пакетов:

[электронная почта защищена]: ~ $ sudo apt-get updateТеперь выполните следующую команду, чтобы установить пакет вскрытия:

[электронная почта защищена]: ~ $ sudo apt install вскрытиеЭто установит Вскрытие из набора Сыщика в вашей системе Linux.

Для систем на базе Windows просто скачайте Вскрытие со своего официального сайта https: // www.сыщик.org / аутопсия /.

Применение:

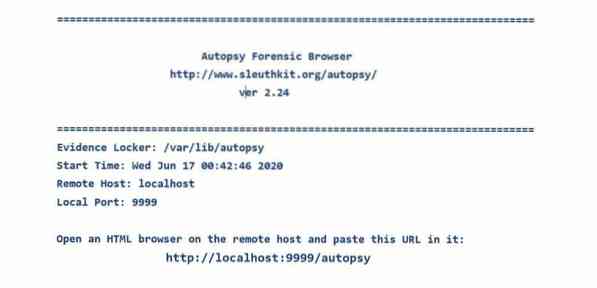

Давайте запустим вскрытие, набрав $ вскрытие в терминале. Это перенесет нас на экран с информацией о местонахождении камеры хранения доказательств, времени начала, локальном порте и версии Autopsy, которую мы используем.

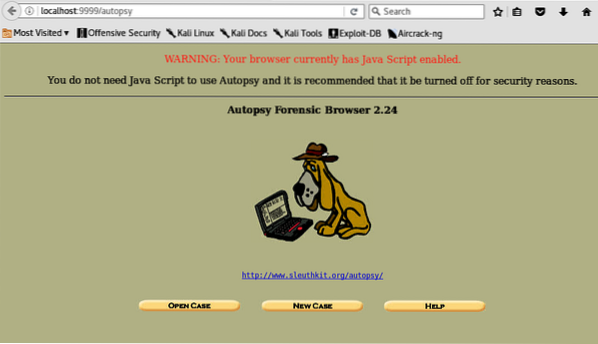

Здесь мы видим ссылку, которая ведет нас к вскрытие. При переходе к http: // localhost: 9999 / вскрытие в любом веб-браузере нас будет приветствовать домашняя страница, и теперь мы можем начать использовать Вскрытие.

Создание дела:

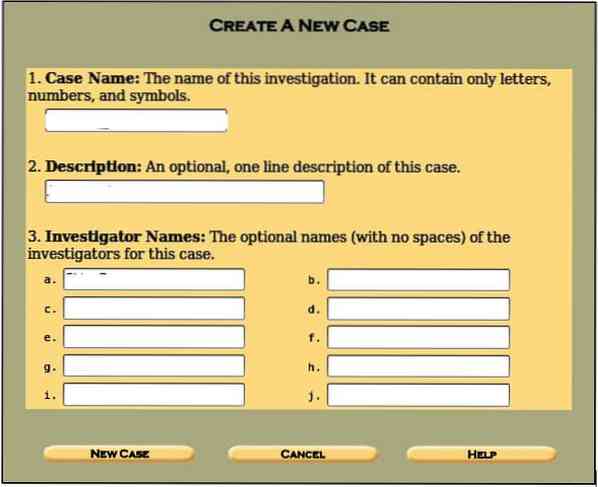

Первое, что нам нужно сделать, это создать новый кейс. Мы можем сделать это, нажав на одну из трех опций (Открыть дело, Новое дело, Справка) на домашней странице Autopsy. После нажатия на нее мы увидим такой экран:

Введите данные, как указано, я.е., название дела, имена следователя и описание дела, чтобы систематизировать нашу информацию и доказательства, используемые для этого расследования. В большинстве случаев цифровой криминалистический анализ выполняет несколько следователей; поэтому есть несколько полей для заполнения. Как только это будет сделано, вы можете щелкнуть Новое дело кнопка.

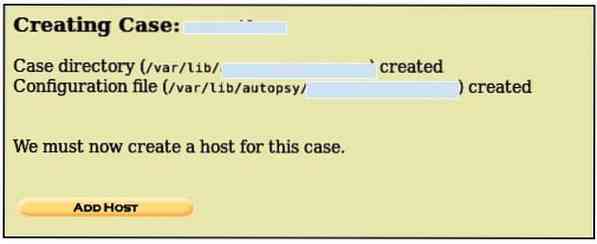

Это создаст дело с заданной информацией и покажет вам место, где создается каталог дел.е./ var / lab / аутопсия /

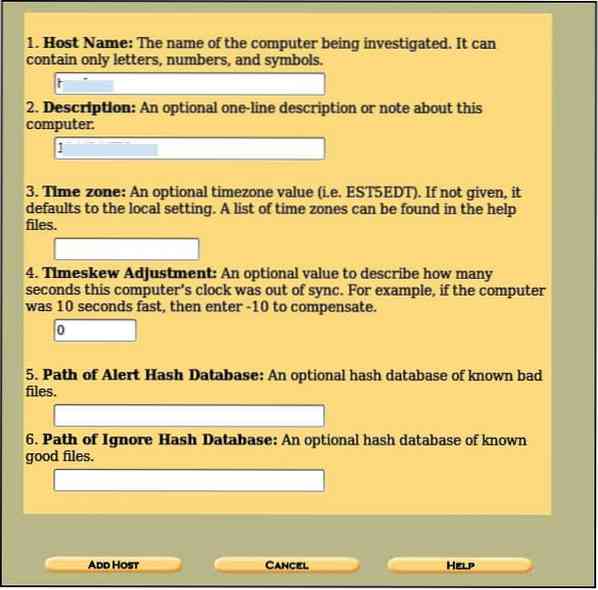

Здесь нам не нужно заполнять все поля. Нам просто нужно заполнить поле Hostname, где вводится имя исследуемой системы и ее краткое описание. Другие параметры являются необязательными, например, указание путей, по которым будут храниться плохие хэши, или пути, по которым будут идти другие, или установка часового пояса по нашему выбору. После этого нажмите на Добавить хост кнопку, чтобы увидеть указанные вами данные.

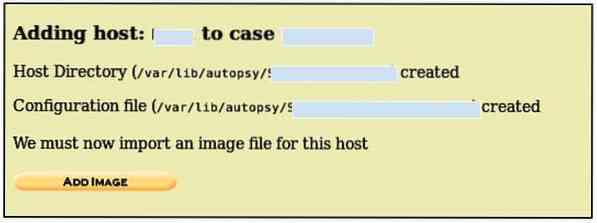

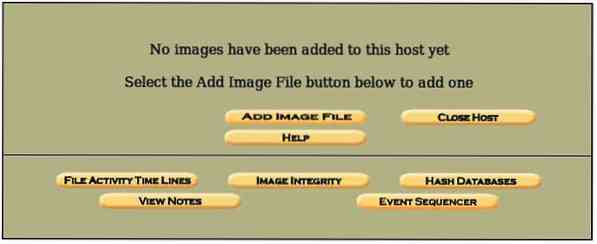

Теперь хост добавлен, и у нас есть расположение всех важных каталогов, мы можем добавить изображение, которое будет проанализировано. Нажмите на Добавить изображение чтобы добавить файл изображения, и появится такой экран:

В ситуации, когда вам нужно сделать снимок любого раздела или диска этой конкретной компьютерной системы, образ диска можно получить с помощью dcfldd полезность. Чтобы получить изображение, вы можете использовать следующую команду,

[электронная почта защищена]: ~ $ dcfldd if =bs = 512 count = 1 hash =

если =место назначения диска, на котором вы хотите получить изображение

из =место назначения, где будет сохранено скопированное изображение (может быть любым, e.грамм., жесткий диск, USB и т. д.)

bs = размер блока (количество байтов для копирования за раз)

хэш =тип хэша (e.g md5, sha1, sha2 и т. д.) (по желанию)

Мы также можем использовать дд утилита для захвата образа диска или раздела с помощью

[электронная почта защищена]: ~ $ dd if =count = 1 хеш =

Бывают случаи, когда у нас есть ценные данные в баран для судебно-медицинской экспертизы, поэтому нам нужно захватить физическую память для анализа памяти. Мы сделаем это с помощью следующей команды:

[электронная почта защищена]: ~ $ dd if = / dev / fmem of =хэш =

Мы можем дополнительно взглянуть на дд различные другие важные параметры утилиты для захвата образа раздела или физической оперативной памяти с помощью следующей команды:

[электронная почта защищена]: ~ $ dd --helpпараметры справки dd

bs = BYTES чтение и запись до BYTES байтов за раз (по умолчанию: 512);

отменяет ibs и obs

cbs = BYTES конвертировать BYTES байты за раз

conv = CONVS преобразовать файл в соответствии со списком символов, разделенных запятыми

count = N копировать только N входных блоков

ibs = BYTES читает до BYTES байт за раз (по умолчанию: 512)

if = ФАЙЛ читается из ФАЙЛА вместо стандартного ввода

iflag = FLAGS прочитано в соответствии со списком символов, разделенных запятыми

obs = BYTES записывать BYTES байты за раз (по умолчанию: 512)

of = FILE записать в ФАЙЛ вместо стандартного вывода

oflag = FLAGS записать в соответствии со списком символов, разделенных запятыми

seek = N пропускать N блоков размера obs в начале вывода

skip = N пропускать блоки размером N ibs в начале ввода

status = LEVEL УРОВЕНЬ информации для печати в stderr;

'none' подавляет все, кроме сообщений об ошибках,

noxfer подавляет окончательную статистику перевода,

'progress' показывает статистику периодических переводов

N и BYTES могут сопровождаться следующими мультипликативными суффиксами:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024 и т. Д. Для T, P, E, Z, Y.

Каждый символ CONV может быть:

ascii из EBCDIC в ASCII

ebcdic из ASCII в EBCDIC

ibm из ASCII в альтернативный EBCDIC

блокировать записи, заканчивающиеся новой строкой, с пробелами до размера cbs

unblock заменить конечные пробелы в записях cbs-size на новую строку

lcase изменить верхний регистр на нижний регистр

ucase изменить нижний регистр на верхний регистр

sparse пытается искать, а не записывать вывод для входных блоков NUL

swab поменять местами каждую пару входных байтов

синхронизировать подкладку каждого входного блока с NUL до размера ibs; при использовании

с блокировкой или разблокировкой, заполните пробелами, а не NUL

excl сбой, если выходной файл уже существует

nocreat не создавать выходной файл

notrunc не обрезает выходной файл

noerror продолжить после ошибок чтения

fdatasync физически записывает данные выходного файла перед завершением

fsync аналогично, но также записывать метаданные

Каждый символ ФЛАГА может быть:

добавить режим добавления (имеет смысл только для вывода; предлагается conv = notrunc)

прямое использование прямого ввода / вывода для данных

каталог не работает, если каталог

dsync использует синхронизированный ввод-вывод для данных

синхронизировать аналогично, но также и для метаданных

fullblock накапливает полные блоки ввода (только iflag)

неблокировать использовать неблокирующий ввод / вывод

noatime не обновлять время доступа

nocache Запрос на удаление кеша.

Мы будем использовать изображение с именем 8-JPEG-поиск-дд мы сэкономили на нашей системе. Это изображение было создано Брайаном Кэрриером для тестовых случаев, чтобы использовать его при вскрытии, и доступно в Интернете для тестовых случаев. Перед добавлением изображения мы должны проверить хэш md5 этого изображения сейчас и сравнить его позже, после помещения в шкафчик доказательств, и оба должны совпадать. Мы можем сгенерировать сумму md5 нашего изображения, набрав следующую команду в нашем терминале:

[электронная почта защищена]: ~ $ md5sum 8-jpeg-search-ddЭто поможет. Место сохранения файла изображения: / ubuntu / Рабочий стол / 8-JPEG-поиск-дд.

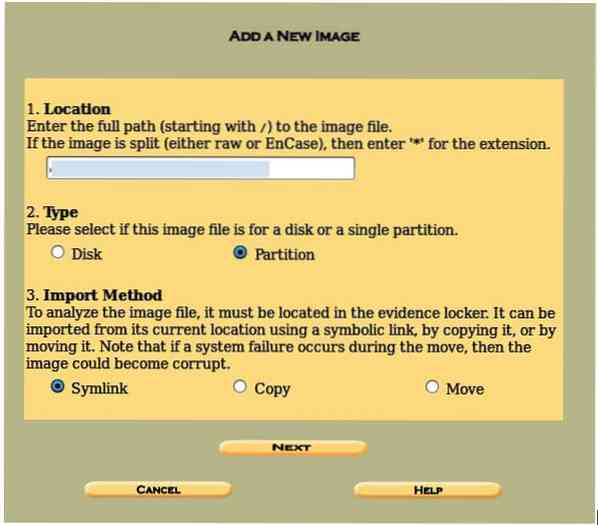

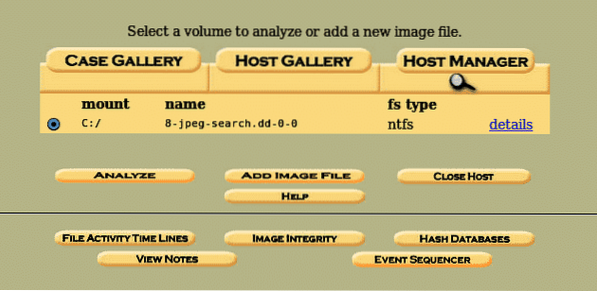

Важно то, что мы должны ввести весь путь, на котором находится изображение.р / убунту / рабочий стол / 8-JPEG-поиск-дд в таком случае. Символическая ссылка выбран, что делает файл изображения неуязвимым для проблем, связанных с копированием файлов. Иногда вы получаете сообщение об ошибке «недопустимое изображение», проверьте путь к файлу изображения и убедитесь, что косая черта «/ ” здесь. Нажмите на Следующий покажет нам детали нашего изображения, содержащие Файловая система тип, Смонтировать привод, и мкр5 значение нашего файла изображения. Нажмите на Добавлять , чтобы поместить файл изображения в шкафчик для улик и нажмите ОК. Появится такой экран:

Здесь мы успешно получаем изображение и переходим к нашему Анализировать часть для анализа и извлечения ценных данных в смысле цифровой криминалистики. Прежде чем перейти к части «анализа», мы можем проверить детали изображения, нажав на опцию деталей.

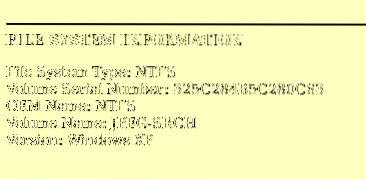

Это даст нам подробную информацию о файле изображения, например об используемой файловой системе (NTFS в данном случае), монтируемый раздел, имя образа и позволяет ускорить поиск по ключевым словам и восстановление данных за счет извлечения строк целых томов, а также нераспределенных пространств. Пройдя по всем параметрам, нажмите кнопку "Назад". Теперь, прежде чем мы проанализируем наш файл изображения, мы должны проверить целостность изображения, нажав кнопку Image Integrity и сгенерировав хеш md5 нашего изображения.

Важно отметить, что этот хеш будет соответствовать тому, который мы сгенерировали с помощью суммы md5 в начале процедуры. Как только это будет сделано, нажмите Закрывать.

Анализ:

Теперь, когда мы создали наш случай, дали ему имя хоста, добавили описание, выполнили проверку целостности, мы можем обработать параметр анализа, нажав на Анализировать кнопка.

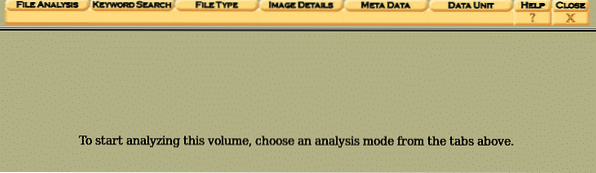

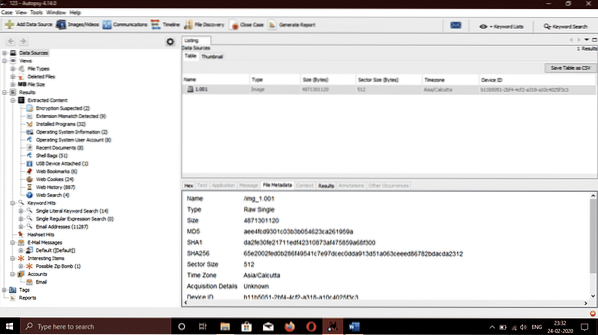

Мы можем видеть разные режимы анализа, i.е., Анализ файлов, Поиск по ключевым словам, Тип файла, Сведения об изображении, Единица данных. Прежде всего, мы нажимаем на Image Details, чтобы получить информацию о файле.

Мы можем видеть важную информацию о наших изображениях, такую как тип файловой системы, имя операционной системы и, самое главное, серийный номер. Серийный номер тома важен в суде, поскольку он показывает, что проанализированное вами изображение является таким же или его копией.

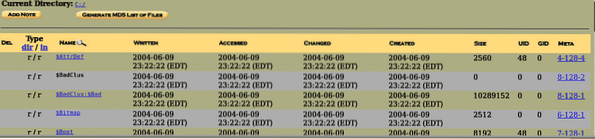

Давайте посмотрим на Анализ файлов вариант.

Мы можем найти кучу каталогов и файлов, присутствующих внутри изображения. Они перечислены в порядке по умолчанию, и мы можем перемещаться в режиме просмотра файлов. С левой стороны мы видим указанный текущий каталог, а внизу мы видим область, в которой можно искать определенные ключевые слова.

Перед именем файла есть 4 поля с именами написано, просмотрено, изменено, создано. Написано означает дату и время последней записи файла, Доступ означает время последнего обращения к файлу (в этом случае надежна только дата), Измененный означает, что в последний раз описательные данные файла были изменены, Созданный означает дату и время создания файла, и Метаданные показывает информацию о файле кроме общей информации.

Вверху мы увидим вариант Генерация хэшей MD5 файлов. И снова, это обеспечит целостность всех файлов за счет генерации хэшей md5 всех файлов в текущем каталоге.

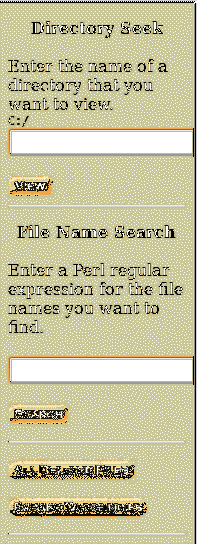

Левая часть Анализ файлов Вкладка содержит четыре основных параметра, i.е., Поиск в каталоге, поиск по имени файла, все удаленные файлы, расширение каталогов. Поиск в каталоге позволяет пользователям искать нужные каталоги. Поиск по имени файла позволяет искать определенные файлы в указанном каталоге,

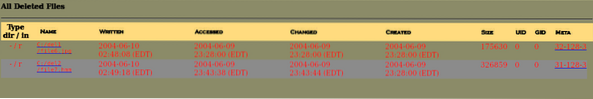

Все удаленные файлы содержать удаленные файлы из изображения того же формата, я.е., записаны, получены, созданы, метаданные и измененные параметры и показаны красным цветом, как показано ниже:

Мы видим, что первый файл - это jpeg файл, но второй файл имеет расширение "Хм". Давайте посмотрим на метаданные этого файла, щелкнув метаданные справа.

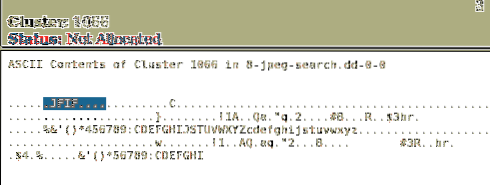

Мы обнаружили, что метаданные содержат JFIF запись, что означает Формат обмена файлами JPEG, мы получаем, что это просто файл изображения с расширением «Хм”. Развернуть каталоги расширяет все каталоги и позволяет работать с каталогами и файлами в данных каталогах на большей площади.

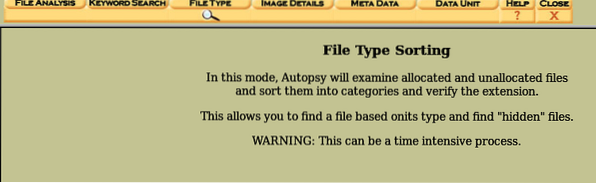

Сортировка файлов:

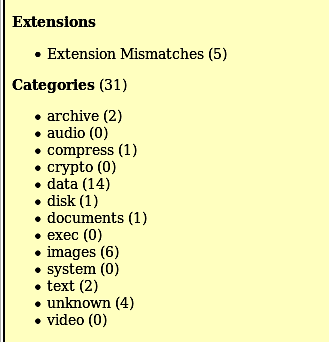

Анализ метаданных всех файлов невозможен, поэтому мы должны сортировать их и анализировать, сортируя существующие, удаленные и нераспределенные файлы с помощью Тип файла вкладка.'

Чтобы отсортировать категории файлов, чтобы мы могли легко проверять файлы с той же категорией. Тип файла имеет возможность сортировать файлы одного типа в одну категорию, я.е., Архивы, аудио, видео, изображения, метаданные, файлы exec, текстовые файлы, документы, сжатые файлы, так далее.

При просмотре отсортированных файлов важно то, что Autopsy не позволяет просматривать файлы здесь; вместо этого мы должны перейти к месту, где они хранятся, и просмотреть их там. Чтобы узнать, где они хранятся, щелкните значок Просмотр отсортированных файлов опция в левой части экрана. Местоположение, которое он нам предоставит, будет таким же, как и то, которое мы указали при создании кейса на первом шаге i.е./ вар / библиотека / вскрытие /

Чтобы повторно открыть дело, просто откройте вскрытие и нажмите на один из вариантов «Открытое дело.”

Корпус: 2

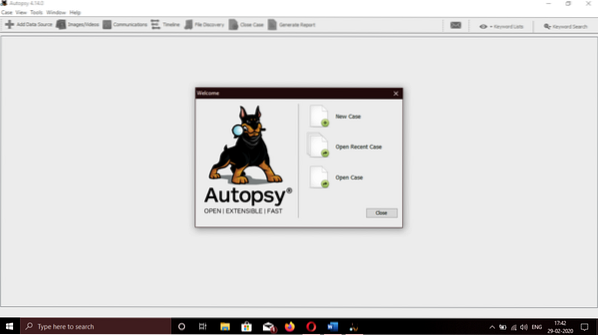

Давайте посмотрим на анализ другого изображения с помощью Autopsy в операционной системе Windows и выясним, какую важную информацию мы можем получить с запоминающего устройства. Первое, что нам нужно сделать, это создать новый кейс. Мы можем сделать это, щелкнув один из трех вариантов (Открытое дело, Новое дело, Недавнее Открытое дело) на домашней странице Вскрытия. После нажатия на нее мы увидим такой экран:

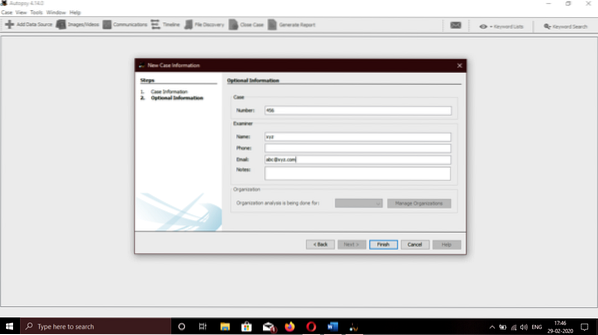

Укажите имя случая и путь для хранения файлов, затем введите данные, как указано, i.е., название дела, имена экзаменатора и описание дела, чтобы систематизировать нашу информацию и доказательства, используемые для этого расследования. В большинстве случаев расследование проводят более одного эксперта.

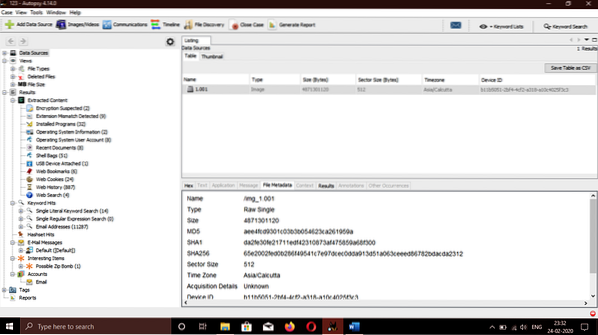

Теперь предоставьте изображение, которое хотите изучить. E01(Формат экспертного свидетеля), AFF(расширенный формат судебной экспертизы), необработанный формат (DD), и изображения для криминалистической экспертизы памяти совместимы. Мы сохранили изображение нашей системы. Это изображение будет использовано в этом расследовании. Мы должны предоставить полный путь к местоположению изображения.

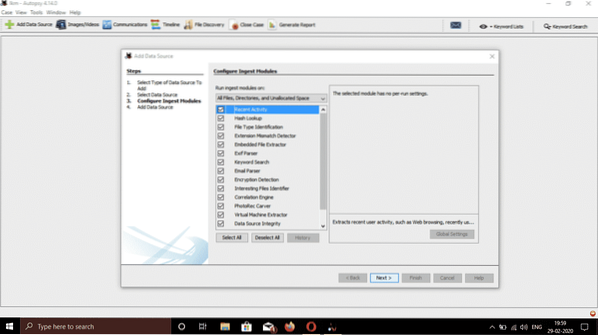

Он попросит выбрать различные параметры, такие как анализ временной шкалы, фильтрация хэшей, вырезание данных, данные Exif, получение веб-артефактов, поиск по ключевым словам, анализатор электронной почты, встроенное извлечение файлов, проверка последних действий и т. Д. Нажмите "Выбрать все", чтобы получить лучший результат, и нажмите кнопку "Далее".

Когда все будет готово, нажмите «Готово» и дождитесь завершения процесса.

Анализ:

Есть два типа анализа, Мертвый анализ, а также Живой анализ:

Мертвая экспертиза случается, когда тщательно продуманная структура расследования используется для просмотра информации из предполагаемой структуры. В тот момент, когда это произойдет, Вскрытие из набора Сыщиков может бежать в области, где искоренена вероятность повреждения. Autopsy и The Sleuth Kit предлагают помощь для форматов RAW, Expert Witness и AFF.

Живое расследование происходит, когда структура предположения ломается во время работы. В таком случае, Вскрытие из набора Сыщиков может работать в любом месте (кроме замкнутого пространства). Это часто используется во время реакции на возникновение, когда эпизод подтверждается.

Теперь, прежде чем мы проанализируем наш файл изображения, мы должны проверить целостность изображения, нажав кнопку Image Integrity и сгенерировав хеш md5 нашего изображения. Важно отметить, что этот хеш будет соответствовать тому, который был у нас для изображения в начале процедуры. Хеш изображения важен, поскольку он говорит, было ли изменено данное изображение или нет.

тем временем, Вскрытие завершил свою процедуру, и у нас есть вся необходимая информация.

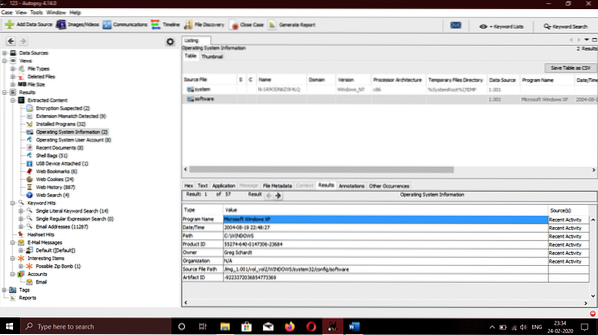

- Прежде всего, мы начнем с базовой информации, такой как используемая операционная система, последний раз, когда пользователь входил в систему, и последний человек, который обращался к компьютеру во время аварии. Для этого мы перейдем к Результаты> Извлеченное содержимое> Информация об операционной системе в левой части окна.

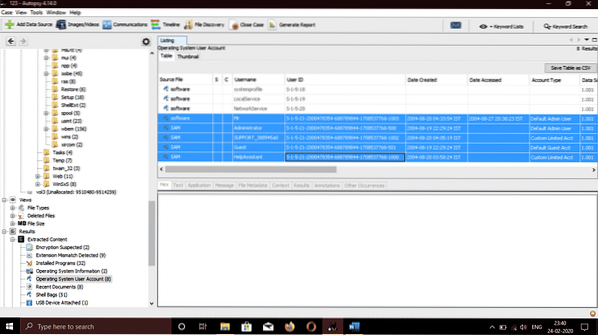

Чтобы просмотреть общее количество учетных записей и все связанные учетные записи, мы переходим к Результаты> Извлеченный контент> Учетные записи пользователей операционной системы. Мы увидим такой экран:

Информация, такая как последний человек, получивший доступ к системе, и перед именем пользователя есть несколько полей с именами доступ, изменен, создан. Доступ означает последний раз доступ к учетной записи (в этом случае надежна единственная дата) и cвозродился означает дату и время создания учетной записи. Мы видим, что последний пользователь, получивший доступ к системе, был назван Мистер. Зло.

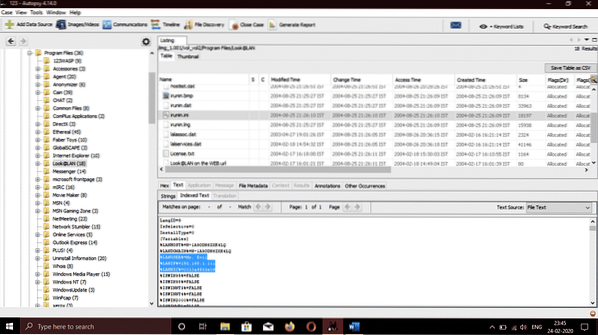

Давай пойдем в Программные файлы папка на C диск, расположенный в левой части экрана, чтобы узнать физический и интернет-адрес компьютерной системы.

Мы видим IP (Интернет-протокол) адрес и MAC адрес указанной компьютерной системы.

Пойдем Результаты> Извлеченный контент> Установленные программы, мы видим следующее программное обеспечение, используемое для выполнения вредоносных задач, связанных с атакой.

- Cain & Abel: мощный инструмент для сниффинга пакетов и инструмент для взлома паролей, используемый для сниффинга пакетов.

- Анонимайзер: инструмент, используемый для сокрытия следов и действий, которые выполняет злоумышленник.

- Ethereal: инструмент, используемый для мониторинга сетевого трафика и захвата пакетов в сети.

- Симпатичный FTP: программа для FTP.

- NetStumbler: инструмент, используемый для обнаружения точки беспроводного доступа

- WinPcap: известный инструмент, используемый для доступа к сети на канальном уровне в операционных системах Windows. Обеспечивает низкоуровневый доступ к сети.

в / Windows / system32 местоположение, мы можем найти адреса электронной почты, которые использовал пользователь. Мы можем видеть MSN электронная почта, Hotmail, адреса электронной почты Outlook. Мы также можем видеть SMTP адрес электронной почты прямо здесь.

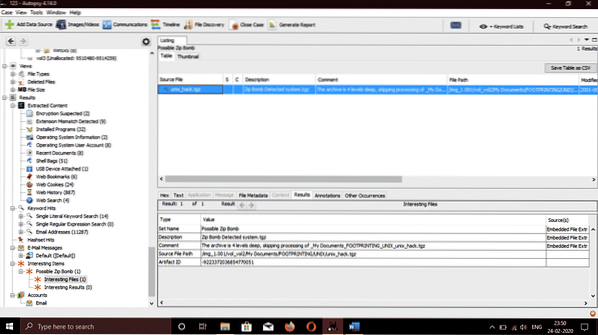

Пойдем в место, где Вскрытие хранит возможные вредоносные файлы из системы. Перейдите к Результаты> Интересные предметы, и мы видим присутствующую бомбу на молнии с именем unix_hack.тгз.

Когда мы перешли к / Ресайклер location мы нашли 4 удаленных исполняемых файла с именем DC1.exe, DC2.exe, DC3.exe и DC4.EXE.

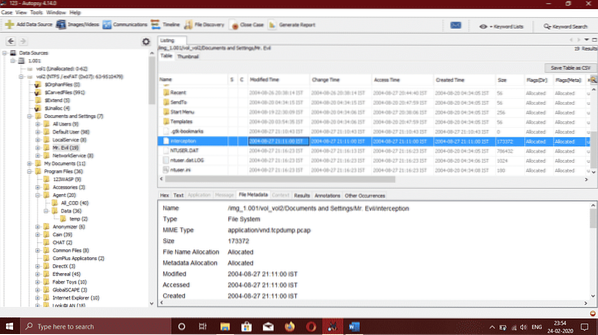

- Ethereal, известный нюхать также обнаружен инструмент, который можно использовать для мониторинга и перехвата всех видов проводного и беспроводного сетевого трафика. Мы повторно собрали захваченные пакеты, и каталог, в котором они сохранены, / Документы, имя файла в этой папке Перехват.

В этом файле мы видим данные, которые использовала жертва браузера, и тип беспроводного компьютера, и выяснилось, что это был Internet Explorer в Windows CE. Веб-сайты, на которые заходила жертва, были YAHOO а также MSN .com, и это также было найдено в файле перехвата.

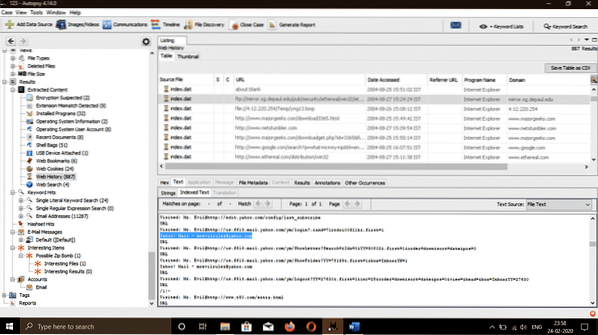

При обнаружении содержимого Результаты> Извлеченное содержимое> История веб-поиска,

Мы можем видеть, исследуя метаданные данных файлов, историю пользователя, веб-сайты, которые он посещает, и адреса электронной почты, которые он предоставил для входа в систему.

Восстановление удаленных файлов:

В предыдущей части статьи мы узнали, как извлечь важную информацию из образа любого устройства, которое может хранить данные, например мобильных телефонов, жестких дисков, компьютерных систем и т. Д. Среди самых основных необходимых талантов судебного агента восстановление стертых записей, по-видимому, является самым важным. Как вы, вероятно, знаете, «стертые» документы остаются на запоминающем устройстве, если они не были перезаписаны. Удаление этих записей в основном делает устройство доступным для перезаписи. Это означает, что если подозреваемый удалил записи доказательств до тех пор, пока они не будут перезаписаны структурой документа, они останутся доступными для нас для возмещения.

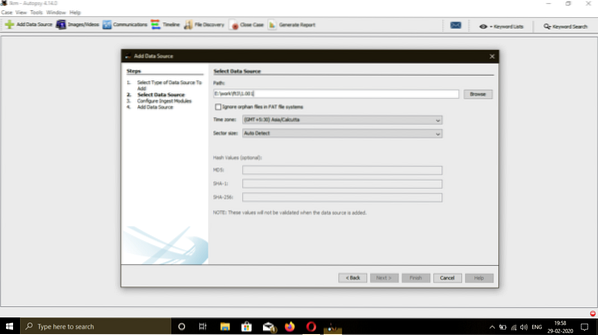

Теперь посмотрим, как восстановить удаленные файлы или записи с помощью Вскрытие из набора Сыщиков. Выполните все шаги, описанные выше, и когда изображение будет импортировано, мы увидим такой экран:

В левой части окна, если мы еще больше расширим Типы файлов вариант, мы увидим кучу категорий с именами Архивы, аудио, видео, изображения, метаданные, файлы exec, текстовые файлы, документы (html, pdf, слово, .ppx и т. д.), сжатые файлы. Если мы нажмем на изображений, он покажет все восстановленные изображения.

Чуть ниже, в подкатегории Типы файлов, мы увидим название опции Удаленные файлы. При нажатии на нее мы увидим некоторые другие параметры в виде помеченных вкладок для анализа в нижнем правом окне. Вкладки названы Шестнадцатеричный, Результат, Индексированный текст, Строки, а также Метаданные. Во вкладке «Метаданные» мы увидим четыре имени написано, просмотрено, изменено, создано. Написано означает дату и время последней записи файла, Доступно означает время последнего обращения к файлу (в этом случае надежна только дата), Измененный означает последний раз, когда описательные данные файла были изменены, Созданный означает дату и время создания файла. Теперь, чтобы восстановить нужный нам удаленный файл, нажмите на удаленный файл и выберите Экспорт. Он попросит указать место, где будет храниться файл, выберите место и нажмите ОК. Подозреваемые часто пытаются замести следы, стирая различные важные файлы. Как судебно-медицинский эксперт мы знаем, что до тех пор, пока эти документы не будут перезаписаны файловой системой, они могут быть восстановлены.

Заключение:

Мы рассмотрели процедуру извлечения полезной информации из нашего целевого изображения с помощью Вскрытие из набора Сыщиков вместо отдельных инструментов. Вскрытие является подходящим вариантом для любого судебно-медицинского эксперта благодаря его скорости и надежности. Autopsy использует несколько ядерных процессоров, которые запускают фоновые процессы параллельно, что увеличивает его скорость и дает нам результаты за меньшее количество времени, а также отображает найденные ключевые слова, как только они будут найдены на экране. В эпоху, когда инструменты судебной экспертизы необходимы, Autopsy предоставляет те же основные функции бесплатно, что и другие платные инструменты судебной экспертизы.

Вскрытие предшествует репутации некоторых платных инструментов, а также предоставляет некоторые дополнительные функции, такие как анализ реестра и анализ веб-артефактов, которых нет в других инструментах. Вскрытие известно своим интуитивным использованием природы. Быстрый щелчок правой кнопкой мыши открывает важный документ. Это означает почти нулевое время терпения, чтобы обнаружить, есть ли явные условия преследования на нашем изображении, телефоне или ПК, на котором просматривается. Пользователи могут также вернуться назад, когда глубокие квесты превращаются в тупик, используя исторические уловки назад и вперед, чтобы следовать своим средствам. Видео также можно просматривать без внешних приложений, что ускоряет использование.

Перспективы миниатюр, запись и организация типов документов, фильтрация хороших файлов и отметка об ужасных, использование настраиваемого разделения хеш-наборов - это лишь часть различных моментов, которые можно найти на Вскрытие из набора Сыщиков версия 3 предлагает значительные улучшения по сравнению с версией 2.Basis Technology обычно субсидировала работу над версией 3, где Брайан Кэрриер, выполнивший большую часть работы по предыдущим версиям Вскрытие, технический директор и руководитель отдела продвинутой криминологии. Его также считают мастером Linux, он написал книги на тему измеримого интеллектуального анализа информации, а Basis Technology создает Комплект Сыщика. Поэтому клиенты, скорее всего, могут быть действительно уверены, что они получают достойный предмет, предмет, который не исчезнет ни в какой момент в ближайшем будущем, и тот, который, вероятно, будет повсюду поддержан в том, что будет.

Phenquestions

Phenquestions