Но сегодня мы поговорим о другом отличном сканере портов: Unicornscan, и о том, как использовать его в следующей попытке сканирования портов. Как и другие популярные инструменты для сканирования портов, такие как nmap, он имеет несколько уникальных функций. Одна из таких функций заключается в том, что он может отправлять пакеты и получать их через два разных потока, в отличие от других сканеров портов.

Unicornscan, известный своими возможностями асинхронного сканирования TCP и UDP, позволяет пользователям обнаруживать подробности сетевых систем с помощью альтернативных протоколов сканирования.

Атрибуты Unicornscan

Прежде чем мы попытаемся выполнить сканирование сети и портов с помощью unicornscan, давайте выделим некоторые из его определяющих функций:

- Асинхронное сканирование TCP без сохранения состояния с использованием каждого из флагов TCP или комбинаций флагов

- Асинхронное сканирование UDP по протоколу

- превосходный интерфейс для измерения ответа от стимула с поддержкой TCP / IP

- Активное и пассивное обнаружение удаленных ОС и приложений

- Регистрация и фильтрация файлов PCAP

- возможность отправки пакетов с отпечатками операционной системы, отличными от ОС хоста.

- Вывод реляционной базы данных для хранения результатов ваших сканирований

- Настраиваемая поддержка модулей в соответствии с системой, подлежащей пентестированию

- Индивидуальные представления наборов данных.

- Имеет стек TCP / IP, что отличает его от других сканеров портов

- Встроен в Kali Linux, скачивать не нужно

Выполнение простого сканирования с помощью Unicornscan

Самое простое сканирование с помощью Unicornscan позволяет нам сканировать один IP-адрес хоста. Введите в интерфейсе следующее, чтобы выполнить базовое сканирование с помощью Unicornscan

$ sudo unicornscan 192.168.100.35 год

Здесь мы попробовали это сканирование в системе с Win 7, подключенной к нашей сети. Базовое сканирование перечислило все TCP-порты в системе, которую мы сканируем. Обратите внимание на сходство с -sS scan в nmap и то, что ключ в том, что он не использует ICMP по умолчанию. Из упомянутых портов открыты только порты 135, 139, 445 и 554.

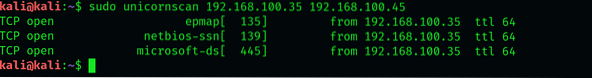

Сканирование нескольких IP-адресов с помощью Unicornscan

Мы внесем небольшие изменения в базовый синтаксис сканирования для сканирования нескольких хостов, и вы заметите небольшое отличие от команд сканирования, которые мы используем в nmap и hping. Цели размещаются последовательно, чтобы начать сканирование:

$ sudo unicornscan 192.168.100.35 192.168.100.45

Убедитесь, что вы не ставите запятые между адресами, иначе интерфейс не распознает команду.

Сканирование сетей класса C с помощью Unicornscan

Давайте перейдем к сканированию всей нашей сети класса C. Мы будем использовать обозначение CIDR, например 192.168.1.0/24 для сканирования всех 255 IP-адресов хоста. Если бы мы нашли все IP-адреса с открытым портом 31, мы бы добавили: 31 после обозначения CIDC:

$ sudo unicornscan 192.168.100.35/24: 31

Unicornscan успешно вернул нас на все хосты, у которых открыт 31 порт. Самое классное в unicornscan - то, что он не останавливается на нашей сети, где скорость является ограничивающим фактором. Предположим, что все системы с открытыми портами 1020 имеют определенную уязвимость. Даже не имея представления о том, где находятся эти системы, мы можем сканировать их все. Хотя сканирование такого большого количества систем может занять много времени, было бы лучше, если бы мы разделили их на более мелкие сканы.

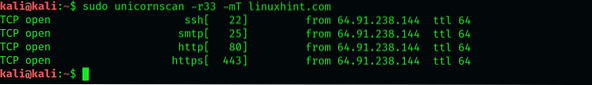

Сканирование TCP с Unicornscan

Unicornscan также может выполнять сканирование TCP. Обозначим сайтX.com в качестве нашей цели и просканируем порты 67 и 420. Для этого конкретного сканирования мы будем отправлять 33 пакета в секунду. Прежде чем упоминать порты, мы проинструктируем unicornscan отправлять 33 пакета в секунду, добавив -r33 в синтаксис и -mT, чтобы указать, что мы хотим сканировать (m) с использованием протокола TCP. Имя веб-сайта должно сопровождаться этими флагами.

$ sudo unicornscan -r33 -mT linuxhint.com: 67,420

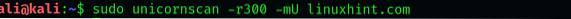

UDP сканирование:

Мы также можем сканировать порты UDP с помощью unicornscan. Тип:

$ sudo unicornscan -r300 -mU linuxhint.ком

Обратите внимание, что мы заменили T на U в синтаксисе. Это указывает на то, что мы ищем порты UDP, поскольку Unicornscan по умолчанию отправляет только TCP SYN-пакеты.

Наше сканирование не выявило открытых портов UDP. Это связано с тем, что открытые порты UDP обычно редко встречаются. Однако не исключено, что вы можете встретить открытый порт 53 или порт 161.

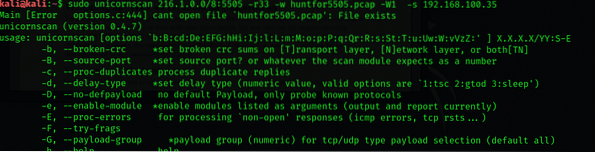

Сохранение результатов в файл PCAP

Вы можете экспортировать полученные пакеты в файл PCAP в выбранном вами каталоге и выполнить сетевой анализ позже. Чтобы найти хосты с открытым портом 5505, введите

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w huntfor5505.pcap-W1 -s 192.168.100.35 год

Заключение - Почему мы рекомендуем Unicornscan

Проще говоря, он делает все, что делает обычный сканер портов, и делает это лучше. Например, сканирование с помощью unicornscan выполняется намного быстрее, чем с другими сканерами портов, поскольку они используют стек TCP / IP целевой операционной системы. Это особенно удобно, когда вы сканируете огромные корпоративные сети в качестве пентестера. Вы можете встретить сотни тысяч адресов, и время становится решающим фактором успешности сканирования.

Памятка по Unicornscan

Вот краткая шпаргалка, которая поможет с базовым сканированием с помощью Unicornscan, которое может пригодиться.

SYN: -mTACK сканирование: -mTsA

Сканирование плавников: -mTsF

Нулевое сканирование: -mTs

Xmas сканирование: -mTsFPU

Подключить сканирование: -msf -Iv

Полная проверка Xmas: -mTFSRPAU

сканировать порты с 1 по 5: (-mT) хост: 1-5

Заключение:

В этом уроке я объяснил инструмент unicornscan и как его использовать на примере. Надеюсь, вы изучите основы, и эта статья поможет вам в тестировании на проникновение через Kali Linux.

Phenquestions

Phenquestions