Создать копию образа USB-накопителя

Первое, что мы сделаем, это сделаем копию USB-накопителя. В этом случае обычные бэкапы работать не будут. Это очень важный шаг, и если он будет сделан неправильно, вся работа будет потрачена зря. Используйте следующую команду, чтобы вывести список всех дисков, подключенных к системе:

[электронная почта защищена]: ~ $ sudo fdisk -lВ Linux имена дисков отличаются от Windows. В системе Linux, hda а также HDB используются (sda, SDB, SDC, так далее.) для SCSI, в отличие от ОС Windows.

Теперь, когда у нас есть имя диска, мы можем создать его .дд побитовое изображение с дд утилиту, введя следующую команду:

[электронная почта защищена]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 count = 1если= расположение USB-накопителя

из= место назначения, где будет сохранено скопированное изображение (может быть локальный путь в вашей системе, e.грамм. / главная / пользователь / USB.дд)

bs= количество байтов, которые будут копироваться за раз

Чтобы обеспечить доказательство того, что у нас есть исходная копия образа диска, мы будем использовать хеширование сохранить целостность изображения. Хеширование предоставит хеш для USB-накопителя. Если изменить один бит данных, хеш будет полностью изменен, и каждый будет знать, является ли копия поддельной или оригинальной. Мы сгенерируем md5-хэш диска, чтобы никто не мог усомниться в целостности копии по сравнению с исходным хешем диска.

[электронная почта защищена]: ~ $ md5sum usb.ддЭто предоставит md5-хэш изображения. Теперь мы можем начать судебно-медицинский анализ этого вновь созданного образа USB-накопителя вместе с хешем.

Схема загрузочного сектора

Выполнение команды file вернет файловую систему, а также геометрию диска:

[электронная почта защищена]: ~ $ file usb.ддОК.dd: загрузочный сектор DOS / MBR, смещение кода 0x58 + 2, OEM-ID "MSDOS5".0 ",

секторов / кластер 8, зарезервированные секторы 4392, дескриптор медиа 0xf8,

секторов / дорожка 63, голов 255, скрытых секторов 32, секторов 1953760 (объемы> 32 МБ),

FAT (32 бит), секторы / FAT 1900, зарезервировано 0x1, серийный номер 0x6efa4158, без метки

Теперь мы можем использовать минфо инструмент для получения макета загрузочного сектора NTFS и информации о загрузочном секторе с помощью следующей команды:

[электронная почта защищена]: ~ $ minfo -i usb.ддИнформация об устройстве:

===================

filename = "хорошо.дд "

секторов на дорожку: 63

голов: 255

цилиндры: 122

Командная строка mformat: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

информация о загрузочном секторе

======================

баннер: "MSDOS5.0 "

размер сектора: 512 байт

размер кластера: 8 секторов

зарезервированные (загрузочные) сектора: 4392

жиры: 2

максимальное количество доступных слотов корневого каталога: 0

малый размер: 0 секторов

байт дескриптора мультимедиа: 0xf8

секторов на жир: 0

секторов на дорожку: 63

голов: 255

скрытых секторов: 32

большой размер: 1953760 секторов

идентификатор физического диска: 0x80

зарезервировано = 0x1

dos4 = 0x29

серийный номер: 6EFA4158

метка диска = "NO NAME"

тип диска = "FAT32"

Большой толстяк = 1900

Расширенные флаги = 0x0000

Версия FS = 0x0000

rootCluster = 2

infoSector location = 1

резервный загрузочный сектор = 6

Инфосектор:

подпись = 0x41615252

свободные кластеры = 243159

последний выделенный кластер = 15

Другая команда, fstat команда, может использоваться для получения общей известной информации, такой как структуры распределения, макет и загрузочные блоки, об образе устройства. Для этого мы воспользуемся следующей командой:

[электронная почта защищена]: ~ $ fstat usb.дд--------------------------------------------

Тип файловой системы: FAT32

Имя OEM: MSDOS5.0

Идентификатор тома: 0x6efa4158

Метка тома (загрузочный сектор): NO NAME

Метка тома (корневой каталог): KINGSTON

Метка типа файловой системы: FAT32

Следующий свободный сектор (информация о ФС): 8296

Количество свободных секторов (информация о ФС): 1945272

Секторов перед файловой системой: 32

Схема файловой системы (в секторах)

Общий диапазон: 0 - 1953759

* Зарезервировано: 0 - 4391

** Загрузочный сектор: 0

** Информационный сектор ПС: 1

** Сектор резервной загрузки: 6

* FAT 0: 4392 - 6291

* FAT 1: 6292 - 8191

* Область данных: 8192 - 1953759

** Площадь скопления: 8192 - 1953759

*** Корневой каталог: 8192-8199

ИНФОРМАЦИЯ О МЕТАДАННЫХ

--------------------------------------------

Диапазон: 2 - 31129094

Корневой каталог: 2

СОДЕРЖАНИЕ ИНФОРМАЦИЯ

--------------------------------------------

Размер сектора: 512

Размер кластера: 4096

Общий диапазон кластеров: 2 - 243197

СОДЕРЖАНИЕ ЖИРА (по секторам)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Удаленные файлы

В Комплект Сыщика предоставляет fls инструмент, который предоставляет все файлы (особенно недавно удаленные файлы) по каждому пути или в указанном файле изображения. Любую информацию об удаленных файлах можно найти с помощью fls полезность. Введите следующую команду, чтобы использовать инструмент fls:

[электронная почта защищена]: ~ $ fls -rp -f fat32 usb.ддr / r 3: KINGSTON (запись на этикетке тома)

d / d 6: Информация об объеме системы

r / r 135: Информация о системном томе / Настройки WPS.Дат

r / r 138: Информация о системном томе / IndexerVolumeGuid

r / r * 14: Игра престолов 1 720p x264 DDP 5.1 ESub - xRG.мкв

r / r * 22: Игра престолов 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.мкв

r / r * 30: Игра престолов 3 720p x264 DDP 5.1 ESub - xRG.мкв

r / r * 38: Игра престолов 4 720p x264 DDP 5.1 ESub - xRG.мкв

d / d * 41: Двенадцать океанов (2004)

r / r 45: МИНУТ PC-I ПРОДОЛЖАЕТСЯ 23.01.2020 г.docx

r / r * 49: МИНУТ LEC ДЕЙСТВИЕ НА 10.02.2020 г.docx

r / r * 50: ветер.EXE

р / р * 51: _WRL0024.tmp

r / r 55: МИНУТ LEC ПРОДОЛЖАЛИСЬ 10.02.2020 г.docx

d / d * 57: Новая папка

д / д * 63: объявление о тендере на оборудование сетевой инфраструктуры

r / r * 67: УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx

r / r * 68: _WRD2343.tmp

р / р * 69: _WRL2519.tmp

r / r 73: УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx

v / v 31129091: $ MBR

v / v 31129092: $ FAT1

v / v 31129093: $ FAT2

д / д 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Здесь мы получили все необходимые файлы. С командой fls использовались следующие операторы:

-п = используется для отображения полного пути к каждому восстановленному файлу

-р = используется для рекурсивного отображения путей и папок

-ж = тип используемой файловой системы (FAT16, FAT32 и т. д.)

Приведенный выше вывод показывает, что USB-накопитель содержит много файлов. Восстановленные удаленные файлы помечаются значком «*" знак. Вы можете видеть, что что-то не так с файлами с именем $bad_content1, $bad_content2, $bad_content3, а также ветер.EXE. Windump - это инструмент для захвата сетевого трафика. Используя инструмент windump, можно собирать данные, не предназначенные для одного и того же компьютера. Намерение проявляется в том факте, что программное обеспечение windump имеет определенную цель для захвата сетевого трафика и преднамеренно использовалось для получения доступа к личным сообщениям законного пользователя.

Анализ временной шкалы

Теперь, когда у нас есть изображение файловой системы, мы можем выполнить анализ временной шкалы MAC изображения, чтобы сгенерировать временную шкалу и поместить содержимое с датой и временем в систематизированный, читаемый формат. Оба fls а также ils команды могут использоваться для построения анализа временной шкалы файловой системы. Для команды fls нам нужно указать, что вывод будет в формате вывода временной шкалы MAC. Для этого запустим fls команда с -м пометить и перенаправить вывод в файл. Мы также будем использовать -м флаг с ils команда.

[электронная почта защищена]: ~ $ fls -m / -rp -f fat32 ok.dd> usb.fls[электронная почта защищена]: ~ $ cat usb.fls

0 | / KINGSTON (Запись на этикетке тома) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / Информация о системном томе | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / Информация о системном томе / WPSettings.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / Информация о системном томе / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Игра престолов 1 720p x264 DDP 5.1 ESub - xRG.mkv (удален) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Игра престолов 2 720p x264 DDP 5.1 ESub - xRG.mkv (удален) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Игра престолов 3 720p x264 DDP 5.1 ESub - xRG.mkv (удален) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Игра престолов 4 720p x264 DDP 5.1 ESub - xRG.mkv (удален) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Oceans Twelve (2004) (удалено) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / МИНУТ PC-I ПРОДОЛЖАЛОСЬ 23.01.2020 г.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / МИНУТ LEC ПРОДОЛЖАЕТСЯ НА 10.02.2020 г.docx (удален) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (удален) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (удален) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / МИНУТ LEC ПРОДОЛЖАЕТСЯ НА 10.02.2020 г.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(удалено) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (удален) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (удален) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Новая папка (удалена) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (удален) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx (удален) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (удален) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (удален) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | д / д --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ bad_content 1 (удалено) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (удалено) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 3 (удалено) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Запустить Mactime инструмент для получения анализа временной шкалы с помощью следующей команды:

[электронная почта защищена]: ~ $ cat usb.fls> usb.макинтошЧтобы преобразовать этот вывод mactime в удобочитаемую форму, введите следующую команду:

[электронная почта защищена]: ~ $ mactime -b usb.mac> usb.Mactime[электронная почта защищена]: ~ $ cat usb.mactime Чт 26 июл 2018 22:57:02 0 м… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (удалено)

Чт 26 июл 2018 22:57:26 59 м… - / rrwxrwxrwx 0 0 22930439 / Игра престолов 4 720p x264 DDP 5.1 ESub - (удален)

47 м… - / rrwxrwxrwx 0 0 22930444 / Игра престолов 4 720p x264 DDP 5.1 ESub - (удален)

353 м… - / rrwxrwxrwx 0 0 22930449 // Игра престолов 4 720p x264 DDP 5.1 ESub - (удален)

Пт 27 июл 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0 135 / Информация о системном томе / WPSettings.Дат

76 .a… r / rrwxrwxrwx 0 0 138 / Информация о системном томе / IndexerVolumeGuid

59 .а… - / rrwxrwxrwx 0 0 22930439 / Игра престолов 3 720p x264 DDP 5.1 ESub 3 (удален)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Игра престолов 3 720p x264 DDP 5.1 ESub 3 (удален)

353 .а… - / rrwxrwxrwx 0 0 22930449 / Игра престолов 3 720p x264 DDP 5.1 ESub 3 (удален)

Пт 31 янв 2020 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / МИНУТ PC-I ПРОДОЛЖАЕТСЯ 23.01.2020 г.docx

Пт 31 янв 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / МИНУТ PC-I, ПРОДОЛЖАЮЩЕГОСЯ 23.01.2020 г.docx

Пт 31 янв 2020 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / МИНУТ PC-I, ПРОДОЛЖАЮЩЕГОСЯ 23.01.2020 г.docx

Пн 17 фев 2020 14:36:44 46659 m… r / rrwxrwxrwx 0 0 49 / MINUTES OF LEC HELD ON 10.02.2020 г.docx (удален)

46659 м… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (удален)

Вт 18 фев 2020 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Игра престолов 2 720p x264 DDP 5.1 ESub - (удален)

38208 .а… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (удален)

Вт 18 фев 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Игра престолов 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (удален)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (удален)

38208… b r / rrwxrwxrwx 0 0 55 / МИНУТ СОСТОЯНИЯ LEC 10.02.2020 г.docx

Вт 18 фев 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (удален)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (удален)

38208 .a… r / rrwxrwxrwx 0 0 55 / МИНУТ ПРОДОЛЖАЕТСЯ 10.02.2020 г.docx

Вт 18 фев 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Игра престолов 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (удален)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (удален)

38208… b r / rrwxrwxrwx 0 0 55 / МИНУТ СОСТОЯНИЯ LEC 10.02.2020 г.docx

Вт 18 фев 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (удален)

38208 m… r / rrwxrwxrwx 0 0 55 / Игра престолов 3 720p x264 DDP 5.1 ESub -

Пт 15 мая 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Новая папка (удалена)

4096 .a… d / drwxrwxrwx 0 0 63 / объявление о тендере на оборудование сетевой инфраструктуры для IIUI (удалено)

56775 .a… r / rrwxrwxrwx 0 0 67 / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx (удален)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (удален)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (удален)

56783 .a… r / rrwxrwxrwx 0 0 73 / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx

Пт 15 мая 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Новая папка (удалена)

4096… b d / drwxrwxrwx 0 0 63 / объявление о тендере на оборудование сетевой инфраструктуры для IIUI (удалено)

Пт 15 мая 2020 12:39:44 4096 m… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (удалено)

4096 m… d / drwxrwxrwx 0 0 63 / объявление о тендере на оборудование сетевой инфраструктуры для IIUI (удалено)

Пт 15 мая 2020 12:43:18 56775 m… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (удалено)

56775 м… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (удален)

Пт 15 мая 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (удалено)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (удален)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (удален)

56783… b r / rrwxrwxrwx 0 0 73 / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx

Пт 15 мая 2020 12:45:36 56783 m… r / rrwxrwxrwx 0 0 68 windump.exe (удален)

56783 m… r / rrwxrwxrwx 0 0 73 / УВЕДОМЛЕНИЕ О ТЕНДЕРЕ (Mega PC-I) Фаза-II.docx

Все файлы должны быть восстановлены с отметкой времени в удобочитаемом формате в файле «USB.Mactime.”

Инструменты для судебно-медицинской экспертизы USB

Существуют различные инструменты, которые можно использовать для проведения судебно-медицинской экспертизы на USB-накопителе, например: Вскрытие из набора Сыщика, Тепловизор FTK, Самый главный, так далее. Сначала мы взглянем на инструмент вскрытия трупа.

Вскрытие

Вскрытие используется для извлечения и анализа данных из различных типов изображений, таких как изображения AFF (Advance Forensic Format), .изображения в формате dd, необработанные изображения и т. д. Эта программа - мощный инструмент, используемый судебными следователями и различными правоохранительными органами. Вскрытие состоит из множества инструментов, которые могут помочь следователям выполнять работу эффективно и без проблем. Инструмент Autopsy доступен бесплатно для платформ Windows и UNIX.

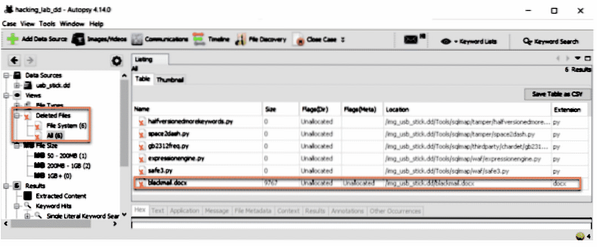

Чтобы проанализировать USB-образ с помощью Autopsy, вы должны сначала создать дело, включая запись имен следователей, запись названия дела и другие информационные задачи. Следующим шагом будет импорт исходного образа USB-накопителя, полученного в начале процесса, с помощью дд полезность. Затем мы позволим инструменту вскрытия трупа делать то, что у него лучше всего получается.

Объем информации, предоставленной Вскрытие огромен. Autopsy предоставляет исходные имена файлов, а также позволяет просматривать каталоги и пути со всей информацией о соответствующих файлах, например доступ, модифицированный, измененный, Дата, а также время. Информация метаданных также извлекается, и вся информация профессионально сортируется. Чтобы упростить поиск файлов, Autopsy предоставляет Поиск по ключевым словам опция, которая позволяет пользователю быстро и эффективно искать строку или число среди извлеченного содержимого.

В левой панели подкатегории Типы файлов, вы увидите категорию под названием «Удаленные файлы», Содержащий удаленные файлы из желаемого образа диска со всеми метаданными и информацией анализа временной шкалы.

Вскрытие графический интерфейс пользователя (GUI) для инструмента командной строки Комплект Сыщика и находится на высшем уровне в мире судебной экспертизы благодаря своей целостности, универсальности, простоте использования и способности быстро получать результаты. Криминалистическая экспертиза USB-устройств может быть выполнена так же легко на Вскрытие как и на любом другом платном инструменте.

Тепловизор FTK

FTK Imager - еще один отличный инструмент, используемый для поиска и сбора данных из различных типов предоставленных изображений. FTK Imager также может создавать побитовые копии изображений, так что ни один другой инструмент, подобный дд или же dcfldd для этого нужен. Эта копия диска включает все файлы и папки, нераспределенное и свободное пространство, а также удаленные файлы, оставшиеся в нераспределенном или незанятом пространстве. Основная цель здесь при выполнении криминалистического анализа USB-накопителей - реконструировать или воссоздать сценарий атаки.

Теперь мы рассмотрим выполнение судебно-медицинской экспертизы USB-образа USB-образа с помощью инструмента FTK Imager.

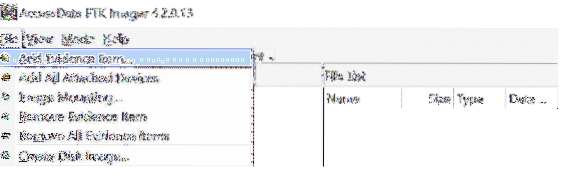

Сначала добавьте файл изображения в Тепловизор FTK кликнув Файл >> Добавить доказательство.

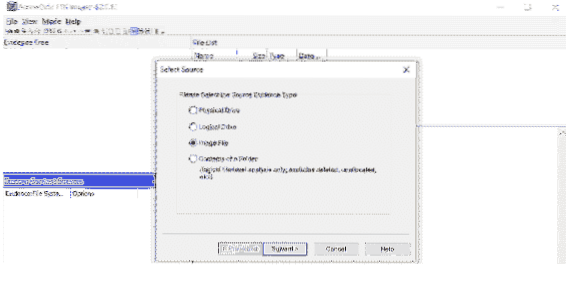

Теперь выберите тип файла, который вы хотите импортировать. В данном случае это файл образа USB-накопителя.

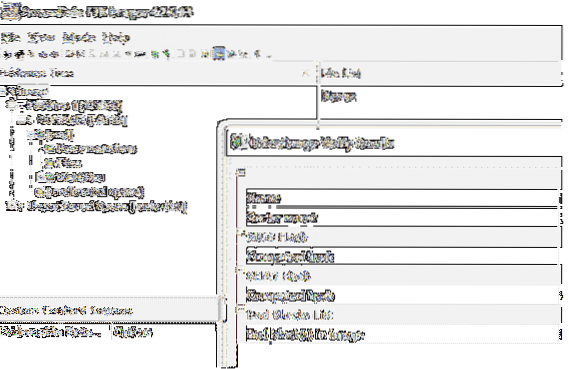

Теперь введите полное расположение файла изображения. Помните, что вы должны указать полный путь для этого шага. Нажмите Заканчивать чтобы начать сбор данных, и пусть Тепловизор FTK сделать работу. Через некоторое время средство даст желаемый результат.

Здесь первое, что нужно сделать, это проверить Целостность изображения щелкнув правой кнопкой мыши имя изображения и выбрав Проверить изображение. Инструмент проверит соответствие хэшей md5 или SHA1, предоставленным с информацией об изображении, а также сообщит вам, было ли изображение изменено перед импортом в Тепловизор FTK инструмент.

Сейчас, Экспорт данные результаты на путь по вашему выбору, щелкнув правой кнопкой мыши имя изображения и выбрав Экспорт возможность проанализировать это. В Тепловизор FTK создаст полный журнал данных судебно-медицинской экспертизы и поместит эти журналы в ту же папку, что и файл изображения.

Анализ

Восстановленные данные могут быть в любом формате, таком как tar, zip (для сжатых файлов), png, jpeg, jpg (для файлов изображений), mp4, формат avi (для видеофайлов), штрих-коды, pdf и другие форматы файлов. Вам следует проанализировать метаданные данных файлов и проверить наличие штрих-кодов в виде QR код. Это может быть файл png и может быть получен с помощью ZBAR инструмент. В большинстве случаев файлы docx и pdf используются для сокрытия статистических данных, поэтому они должны быть несжатыми. Kdbx файлы можно открывать через Keepass; пароль мог быть сохранен в других восстановленных файлах, или мы можем выполнить брутфорс в любое время.

Самый главный

Foremost - это инструмент, используемый для восстановления удаленных файлов и папок с образа диска с использованием верхних и нижних колонтитулов. Мы взглянем на страницу руководства Foremost, чтобы изучить некоторые мощные команды, содержащиеся в этом инструменте:

[электронная почта защищена]: ~ $ man в первую очередь-a Позволяет записывать все заголовки, не обнаруживать ошибок в терминах

поврежденных файлов.

-число b

Позволяет указать размер блока, используемого в первую очередь. Это

актуально для именования файлов и быстрого поиска. По умолчанию

512. т.е. передний край -b 1024 изображение.дд

-q (быстрый режим):

Включает быстрый режим. В быстром режиме только начало каждого сектора

ищется совпадающие заголовки. То есть заголовок

искали только до длины самого длинного заголовка. Отдых

сектора, обычно около 500 байт, игнорируется. Этот режим

заставляет передний бежать значительно быстрее, но это может заставить вас

пропускать файлы, встроенные в другие файлы. Например, используя

в быстром режиме вы не сможете найти изображения JPEG, встроенные в

Документы Microsoft Word.

Быстрый режим не следует использовать при проверке файловых систем NTFS.

Поскольку NTFS будет хранить небольшие файлы внутри Master File Ta‐

Ble, эти файлы будут пропущены в быстром режиме.

-a Позволяет записывать все заголовки, не обнаруживать ошибок в терминах

поврежденных файлов.

-i (входной) файл:

Файл, используемый с параметром i, используется как входной файл.

В случае, если входной файл не указан, stdin используется для c.

Файл, используемый с параметром i, используется в качестве входного файла.

В случае, если входной файл не указан, stdin используется для c.

Чтобы выполнить работу, мы будем использовать следующую команду:

[электронная почта защищена]: ~ $ передний usb.ддПосле завершения процесса в папке /выход папка с именем текст содержащий результаты.

Заключение

Криминалистическая экспертиза USB-накопителей - это хороший навык для получения доказательств и восстановления удаленных файлов с USB-устройства, а также для выявления и изучения компьютерных программ, которые могли быть использованы в атаке. Затем вы можете собрать воедино шаги, которые мог предпринять злоумышленник, чтобы доказать или опровергнуть утверждения, сделанные законным пользователем или жертвой. Чтобы никому не уйти от киберпреступлений, связанных с данными USB, судебная экспертиза USB является важным инструментом. USB-устройства содержат ключевые улики в большинстве случаев судебной экспертизы, и иногда данные судебной экспертизы, полученные с USB-накопителя, могут помочь в восстановлении важных и ценных личных данных.

Phenquestions

Phenquestions