FTP

FTP - это протокол, используемый компьютерами для обмена информацией по сети. Проще говоря, это способ обмена файлами между подключенными компьютерами. Поскольку HTTP создан для веб-сайтов, FTP оптимизирован для передачи больших файлов между компьютерами.

Клиент FTP сначала создает контрольное соединение запрос к серверу порт 21. Управляющее соединение требует входа в систему, чтобы установить соединение. Но некоторые серверы делают весь свой контент доступным без каких-либо учетных данных. Такие серверы известны как анонимные FTP-серверы. Позже отдельный подключение для передачи данных установлен для передачи файлов и папок.

Анализ FTP-трафика

Клиент FTP и сервер обмениваются данными, не зная, что TCP управляет каждым сеансом. TCP обычно используется в каждом сеансе для управления доставкой и прибытием дейтаграмм, а также управлением размером окна. Для каждого обмена дейтаграммами TCP инициирует новый сеанс между FTP-клиентом и FTP-сервером. Следовательно, мы начнем наш анализ с доступной информации о пакете TCP для инициирования и завершения сеанса FTP на средней панели.

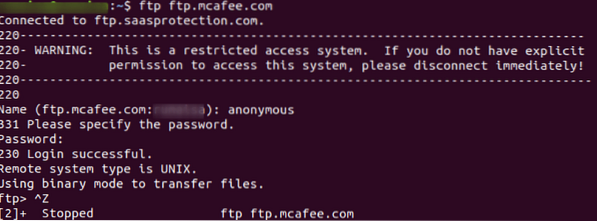

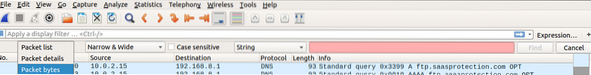

Запустите захват пакетов с выбранного интерфейса и используйте ftp команда в терминале для доступа к сайту ftp.McAfee.ком.

ubuntu $ ubuntu: ~ $ ftp ftp.McAfee.ком

Войдите в систему со своими учетными данными, как показано на скриншоте ниже.

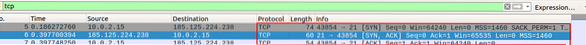

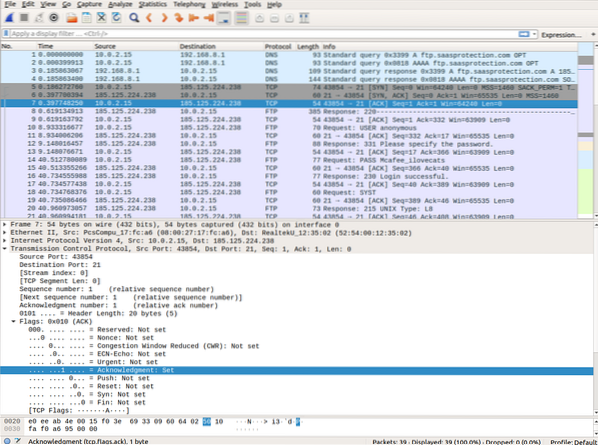

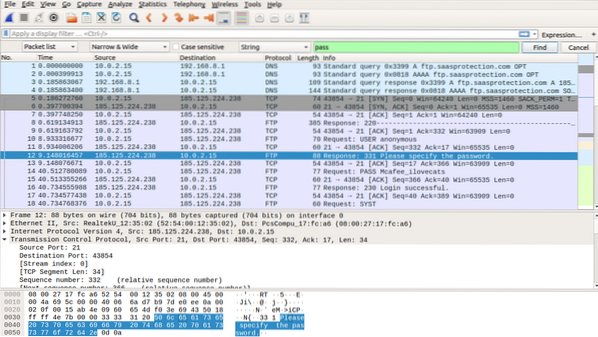

Использовать Ctrl + C для остановки захвата и поиска начала сеанса FTP, за которым следует tcp [SYN], [SYN-ACK], а также [ACK] пакеты, иллюстрирующие трехстороннее рукопожатие для надежного сеанса. Примените фильтр TCP, чтобы увидеть первые три пакета на панели списка пакетов.

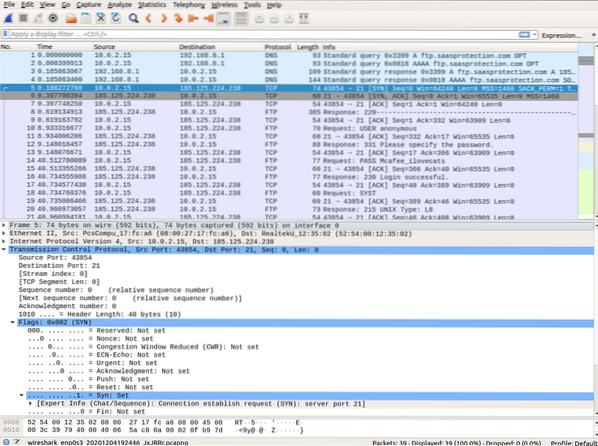

Wireshark отображает подробную информацию TCP, которая соответствует сегменту пакета TCP. Мы выделяем TCP-пакет от главного компьютера к ftp-серверу McAfee, чтобы изучить уровень протокола управления передачей на панели сведений о пакете. Вы можете заметить, что первая дейтаграмма TCP для инициирования сеанса ftp устанавливает только SYN прикусил 1.

Описание каждого поля на уровне протокола управления транспортом в Wireshark приведено ниже:

- Исходный порт: 43854, это TCP-хост, который инициировал соединение. Это число выше 1023.

- Порт назначения: 21, это номер порта, связанный со службой ftp. Это означает, что FTP-сервер прослушивает порт 21 для запросов на подключение клиента.

- Последовательность чисел: Это 32-битное поле, содержащее число для первого байта, отправленного в определенном сегменте. Этот номер помогает идентифицировать сообщения, полученные в порядке.

- Номер подтверждения: 32-битное поле указывает, что получатель подтверждения ожидает получить после успешной передачи предыдущих байтов.

- Контрольные флаги: каждая форма битов кода имеет особое значение в управлении сеансом TCP, которое способствует обработке каждого сегмента пакета.

ACK: проверяет номер подтверждения сегмента квитанции.

SYN: порядковый номер синхронизации, который устанавливается при инициировании нового сеанса TCP

ПЛАВНИК: запрос на завершение сеанса

URG: запросы отправителя на отправку срочных данных

RST: запрос на сброс сеанса

PSH: запрос на толчок

- Размер окна: это значение скользящего окна, которое сообщает размер отправленных байтов TCP.

- Контрольная сумма: поле, содержащее контрольную сумму для контроля ошибок. Это поле является обязательным в TCP в отличие от UDP.

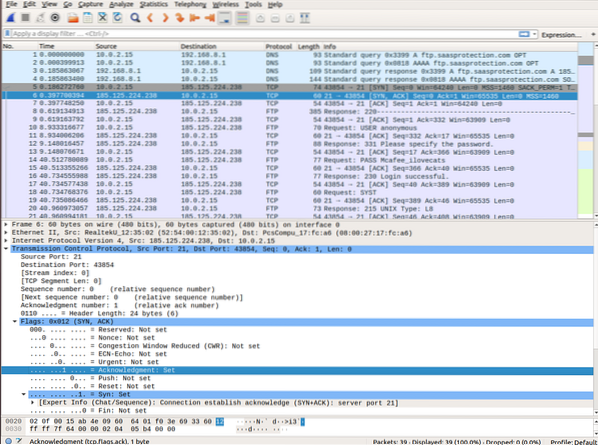

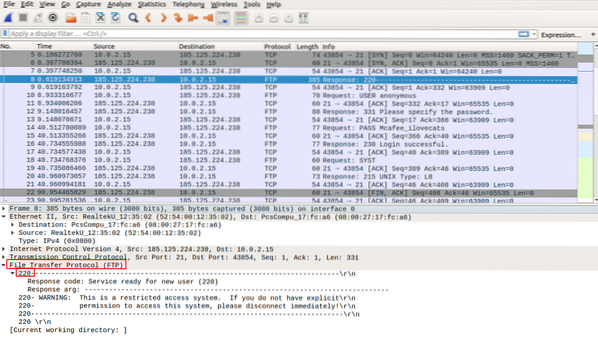

Переход ко второй датаграмме TCP, захваченной фильтром Wireshark. Сервер McAfee подтверждает SYN запрос. Вы можете заметить значения SYN а также ACK биты установлены на 1.

В последнем пакете вы можете заметить, что хост отправляет подтверждение серверу для инициирования сеанса FTP. Вы можете заметить, что Последовательность чисел и ACK биты установлены на 1.

После установления TCP-сеанса FTP-клиент и сервер обмениваются некоторым трафиком, FTP-клиент подтверждает FTP-сервер Ответ 220 пакет, отправленный через сеанс TCP через сеанс TCP. Следовательно, весь обмен информацией осуществляется через сеанс TCP на FTP-клиенте и FTP-сервере.

После завершения сеанса FTP клиент ftp отправляет на сервер сообщение о завершении. После подтверждения запроса сеанс TCP на сервере отправляет сообщение о завершении сеанса TCP клиента. В ответ сеанс TCP на клиенте подтверждает датаграмму завершения и отправляет свой собственный сеанс завершения. После получения сообщения о завершении сеанса FTP-сервер отправляет подтверждение о завершении сеанса, и сеанс закрывается.

Предупреждение

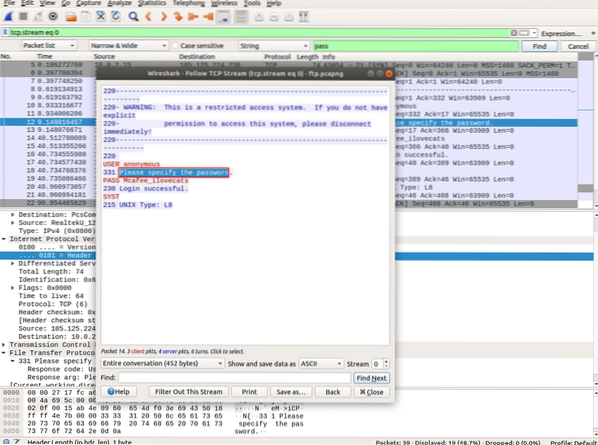

FTP не использует шифрование, а учетные данные для входа в систему и пароля видны средь бела дня. Следовательно, пока никто не подслушивает и вы передаете конфиденциальные файлы в своей сети, это безопасно. Но не используйте этот протокол для доступа к контенту из Интернета. Использовать SFTP который использует безопасную оболочку SSH для передачи файлов.

Захват пароля FTP

Теперь мы покажем, почему важно не использовать FTP через Интернет. Мы будем искать в перехваченном трафике конкретные фразы, содержащие пользователь, имя пользователя, пароль, так далее., как указано ниже.

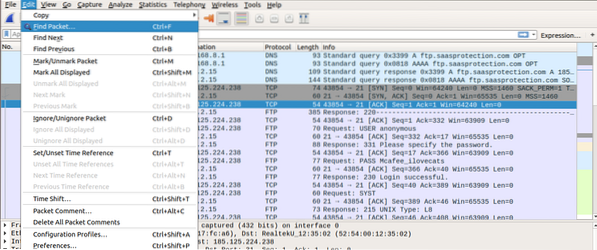

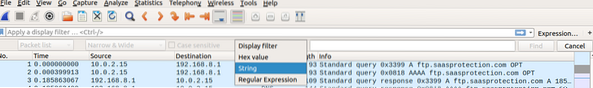

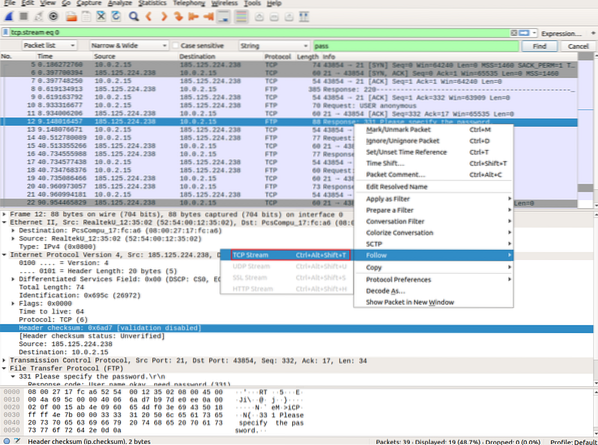

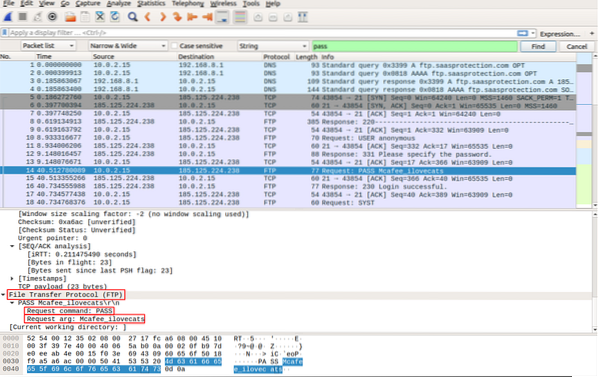

Перейти к Правка-> «Найти пакет» и выберите String для Фильтр отображения, а затем выберите Пакетные байты показать искомые данные в открытом виде.

Введите строку проходить в фильтре и щелкните Находить. Вы найдете пакет со строкой «Пожалуйста, укажите пароль » в Пакетные байты панель. Вы также можете заметить выделенный пакет в Список пакетов панель.

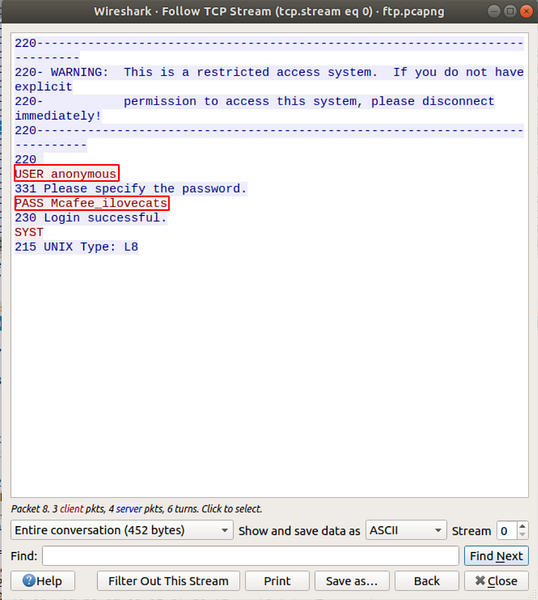

Откройте этот пакет в отдельном окне Wireshark, щелкнув пакет правой кнопкой мыши и выбрав Follow-> TCP поток.

Теперь выполните поиск еще раз, и вы найдете пароль в виде обычного текста на панели байтов пакета. Откройте выделенный пакет в отдельном окне, как указано выше. Вы найдете учетные данные пользователя в виде открытого текста.

Заключение

В этой статье было изучено, как работает FTP, проанализировано, как TCP контролирует и управляет операциями в сеансе FTP, и понято, почему важно использовать протоколы защищенной оболочки для передачи файлов через Интернет. В следующих статьях мы рассмотрим некоторые интерфейсы командной строки для Wireshark.

Phenquestions

Phenquestions