Что такое тестирование на проникновение в сеть?

Устаревший код, добавление функций, неправильные конфигурации или разработка инновационных методов нападения могут привести к появлению «слабых мест», которые могут быть использованы вредоносным кодом для получения доступа или выполнения действия на удаленной (или локальной) цели. Эти «слабые места» называются «уязвимостями» или «дырами в безопасности».

Тестирование на проникновение, или тест на проникновение, - это действие по аудиту цели (сервера, веб-сайта, мобильного телефона и т. конфиденциальность или безопасность по умолчанию.

Основная причина, по которой мы все обновляем нашу ОС (операционные системы) и программное обеспечение, заключается в том, чтобы предотвратить «развитие» уязвимостей в результате использования старого кода.

Некоторые примеры дыр в безопасности могут включать надежность пароля, попытки входа в систему, открытые таблицы sql и т. Д. Эта знаковая уязвимость для Microsoft Index Server использует буфер в коде файла DLL Windows, позволяя удаленное выполнение кода вредоносными кодами, такими как CodeRed червь, разработан, как и другие черви, чтобы использовать этот фрагмент неправильного кода.

Уязвимости и дыры в безопасности появляются ежедневно или еженедельно во многих операционных системах, при этом OpenBSD является исключением, а Microsoft Windows - правилом, поэтому тестирование на проникновение является одной из основных задач, которые должен выполнять любой системный администратор или заинтересованный пользователь.

Популярные инструменты тестирования на проникновение

Nmap: Nmap (Network Mapper), известный как Швейцарский армейский нож сисадмина, вероятно, самый важный и базовый инструмент аудита сети и безопасности. Nmap - это сканер портов, способный определять идентичность целевой ОС (след) и программное обеспечение, прослушивающее порты. Он включает в себя набор плагинов, который позволяет тестировать проникновение через брутфорс, уязвимости и т. Д. Вы можете увидеть 30 примеров Nmap на https: // linuxhint.ru / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager или OpenVas - это бесплатная версия Nessus Security Scanner или версия для сообщества. Это очень полный и удобный пользовательский сканер, который легко использовать для выявления уязвимостей, ошибок конфигурации и дыр в безопасности в целом на целевых объектах. Хотя Nmap может находить уязвимости, он требует наличия обновленных плагинов и некоторых возможностей пользователя. OpenVas имеет интуитивно понятный веб-интерфейс, но Nmap остается обязательным инструментом для любого сетевого администратора.

Метасплоит: Основная функция Metasploit - это выполнение эксплойтов против уязвимых целей, но Metasploit можно использовать для сканирования дыр в безопасности или для их подтверждения. Кроме того, результаты сканирования, запущенного Nmap, OpenVas и другими сканерами безопасности, могут быть импортированы в Metasploit для использования.

Это всего лишь 3 примера из огромного списка инструментов безопасности. Всем, кто интересуется безопасностью, настоятельно рекомендуется сохранить этот Список лучших средств сетевой безопасности в качестве основного источника взлома или инструментов безопасности.

Пример тестирования Nmap на проникновение:

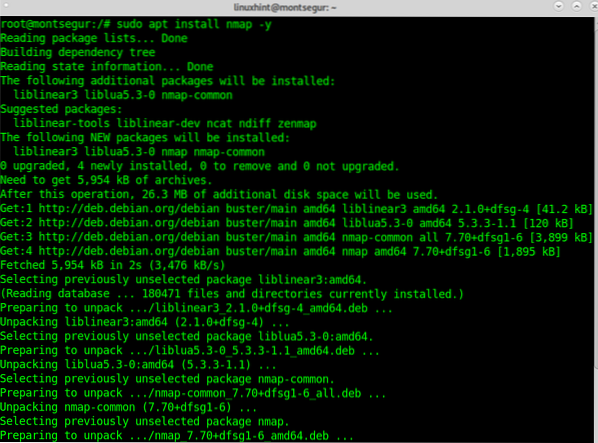

Для начала в системах Debian выполните:

# apt install nmap -y

После установки первым шагом к испытанию Nmap для тестирования на проникновение в этом руководстве является проверка уязвимостей с помощью vuln плагин, включенный в Nmap NSE (Nmap Scripting Engine). Синтаксис для запуска Nmap с этим плагином:

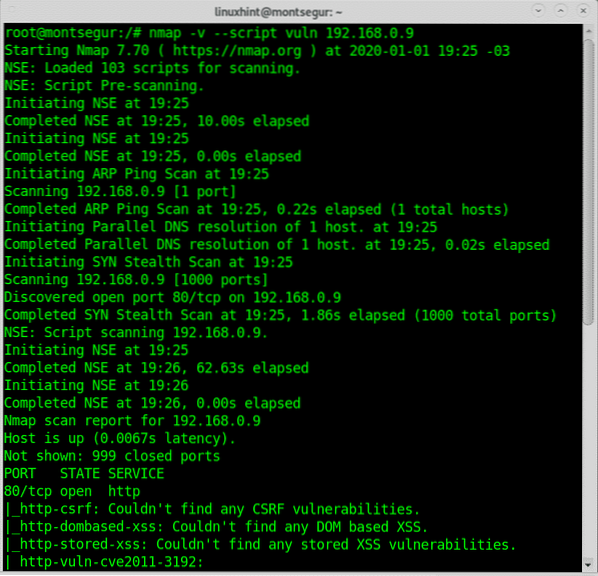

# nmap -v --script vulnВ моем случае я буду запускать:

# nmap -v --script vuln 192.168.0.9

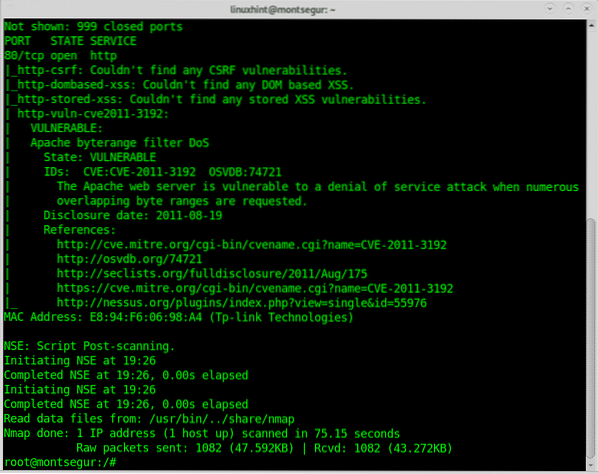

Ниже вы увидите, что Nmap обнаружила уязвимость, которая подвергает целевое устройство атаке отказа в обслуживании.

В выводе есть ссылки на ссылки на уязвимость, в этом случае я могу найти подробную информацию по https: // nvd.нист.gov / vuln / detail / CVE-2011-3192.

В следующем примере показано выполнение теста на проникновение с использованием OpenVas, в конце этого руководства вы можете найти руководства с дополнительными примерами с Nmap.

Пример тестирования на проникновение Openvas:

Чтобы начать с OpenVas, загрузите Greenbone Community Edition из https: // dl.зеленая кость.net / скачать / VM / gsm-ce-6.0.0.iso чтобы настроить его с помощью VirtualBox.

Если вам нужны инструкции по установке VirtualBox в Debian, прочтите https: // linuxhint.ru / install_virtualbox6_debian10 / и вернитесь сразу после завершения установки, прежде чем настраивать гостевую или виртуальную ОС.

В VirtualBox следуйте инструкциям

Выберите вручную следующие параметры в мастере VirtualBox через «Создать»:

- Тип: Linux

- Версия: Other Linux (64bit)

- Память: 4096 МБ

- Жесткий диск: 18 ГБ

- Процессоры: 2

Теперь создайте новый жесткий диск для виртуальной машины.

Позаботьтесь о том, чтобы сетевое соединение работало внутри и снаружи: системе необходим доступ к Интернету для настройки. Для использования веб-интерфейса системы вам необходимо получить доступ к системе, из которой работает ваш веб-браузер.

Аудио, USB и дискета должны быть отключены.

Теперь нажмите Пуск и щелкните значок папки, чтобы выбрать загруженный ISO-образ в качестве носителя для компакт-диска и запустить виртуальную машину, как показано на снимках экрана ниже:

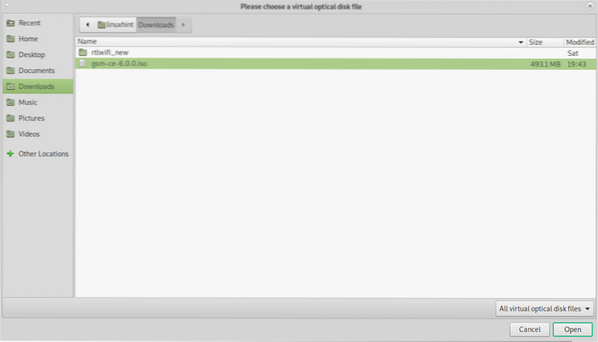

Перейдите в каталог, содержащий ISO, выберите его и нажмите Открыть.

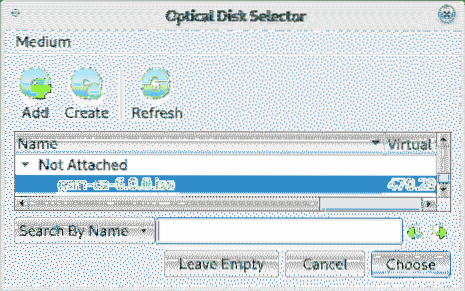

Выберите свой ISO-образ и нажмите Выбирать.

Нажмите Начинать для запуска установщика GSM.

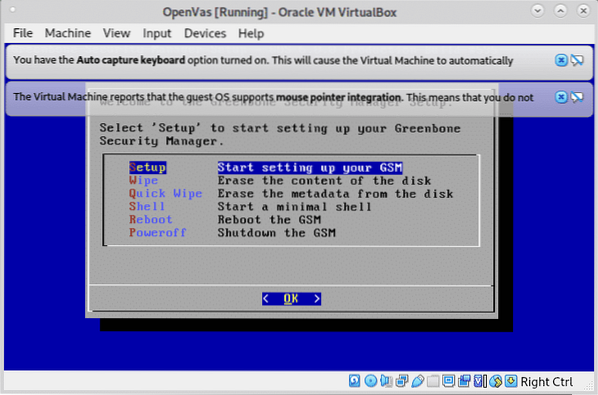

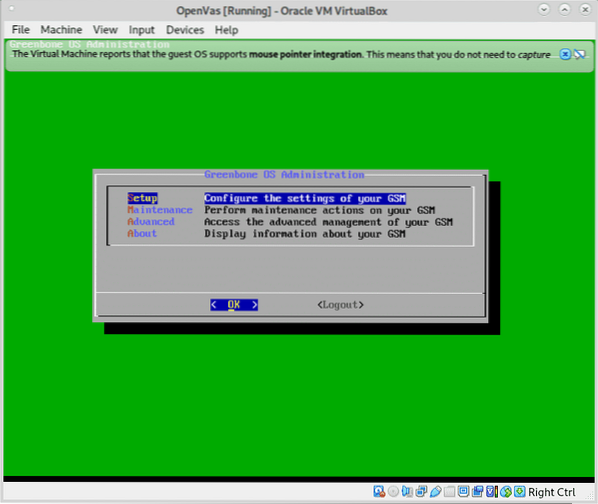

После запуска и загрузки выберите Настраивать и нажмите ОК продолжать.

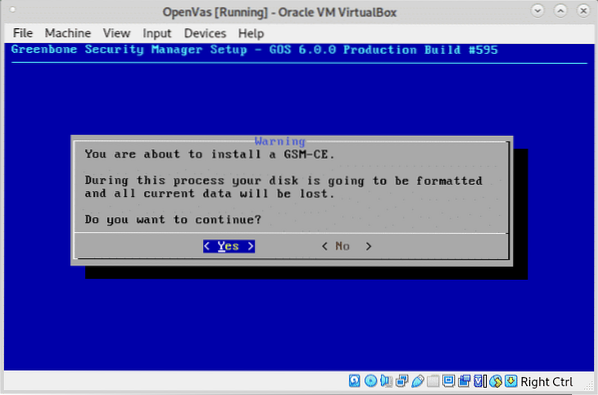

На следующем экране нажмите ДА продолжать.

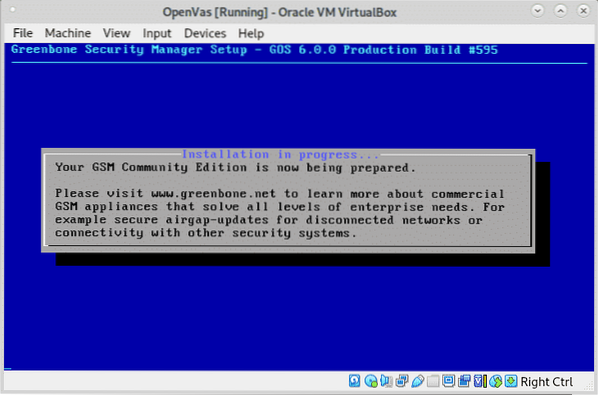

Позвольте установщику подготовить вашу среду:

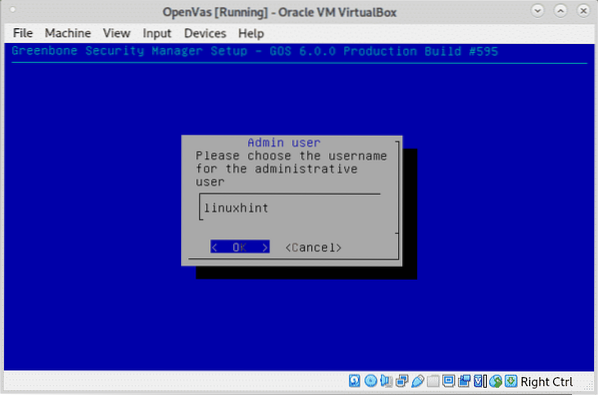

При запросе укажите имя пользователя, как показано на изображении ниже, вы можете оставить значение по умолчанию админ Пользователь.

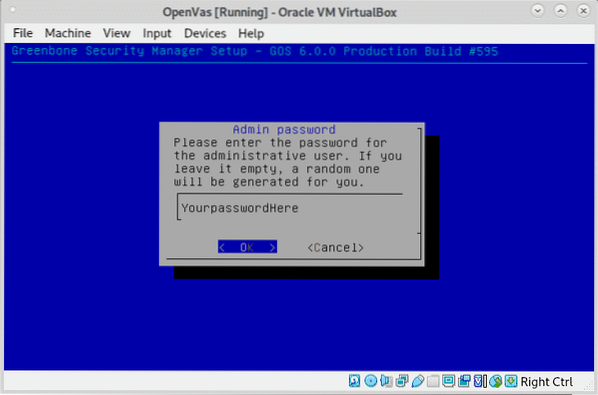

Установите свой пароль и нажмите ОК продолжать.

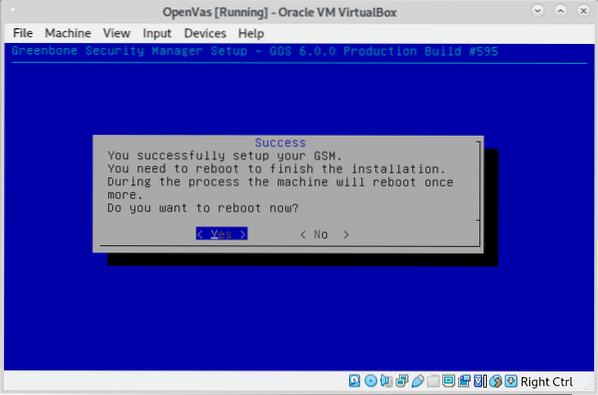

При запросе перезагрузки нажмите ДА.

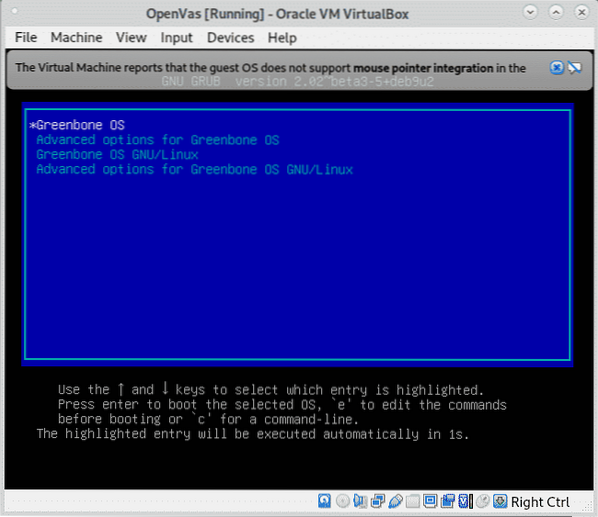

При загрузке выберите ОС Greenbone нажав ВХОДИТЬ.

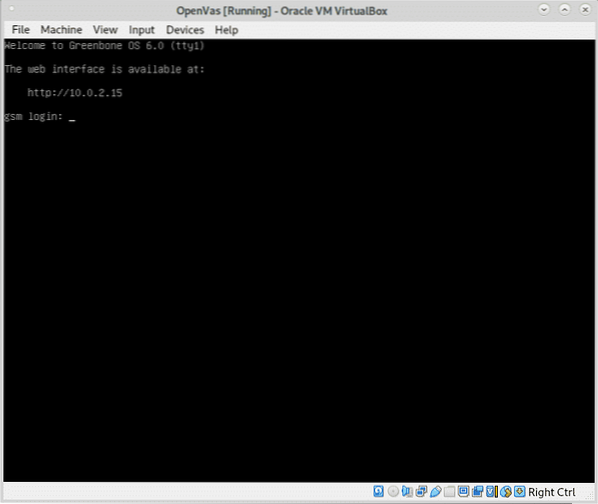

При первой загрузке после установки не входите в систему, система завершит установку и автоматически перезагрузится, после чего вы увидите следующий экран:

Вы должны убедиться, что ваше виртуальное устройство доступно с вашего хост-устройства, в моем случае я изменил конфигурацию сети VirtualBox с NAT на Bridge, а затем перезагрузил систему, и она сработала.

Примечание: Источник и инструкции для обновлений и дополнительного программного обеспечения для виртуализации см https: // www.зеленая кость.net / en / install_use_gce /.

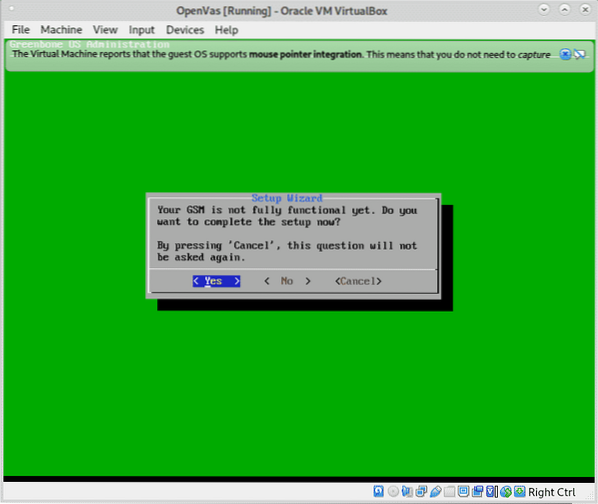

Как только вы загрузитесь и увидите экран ниже, нажмите ДА продолжать.

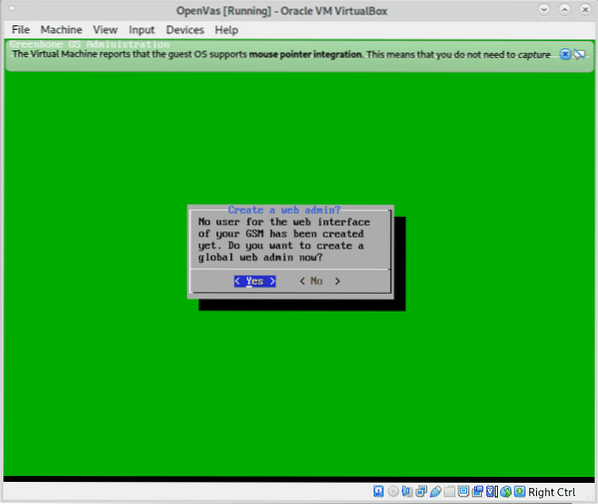

Для создания пользователя веб-интерфейса нажмите ДА еще раз, чтобы продолжить, как показано на изображении ниже:

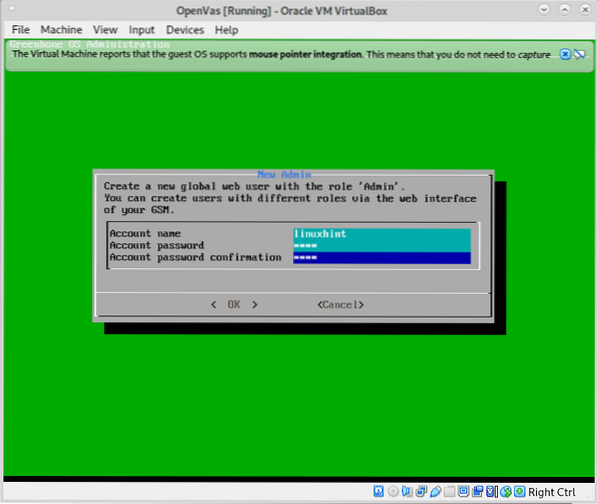

Введите требуемые имя пользователя и пароль и нажмите ОК продолжать.

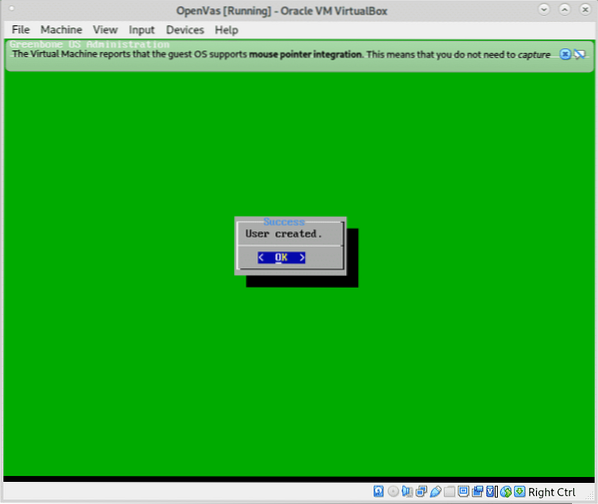

Нажмите ОК при подтверждении создания пользователя:

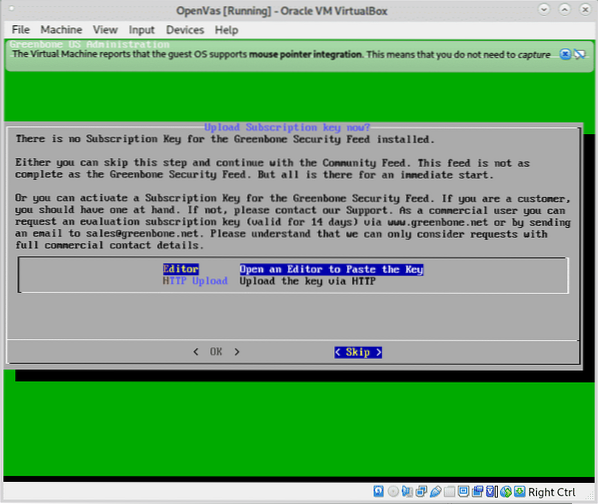

Вы можете пока пропустить ключ подписки, нажмите на Пропускать продолжать.

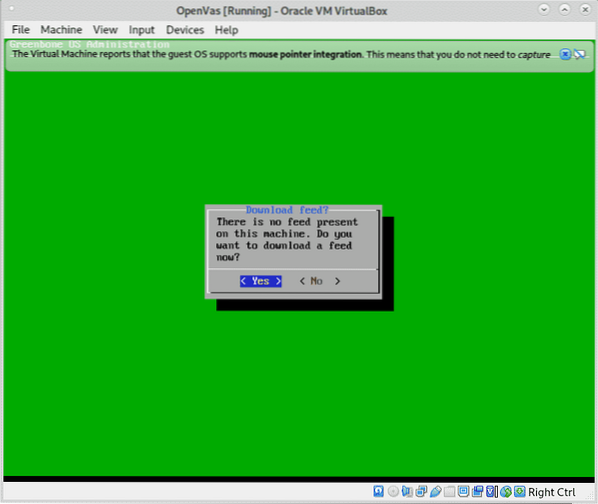

Чтобы загрузить ленту, нажмите на ДА как показано ниже.

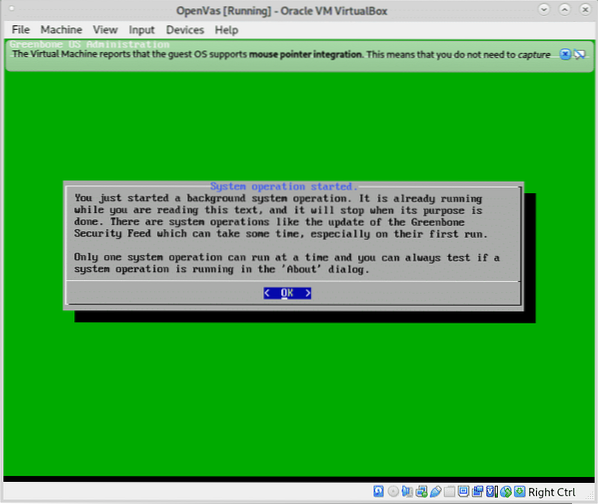

Когда появится сообщение о запущенной фоновой задаче, нажмите ОК.

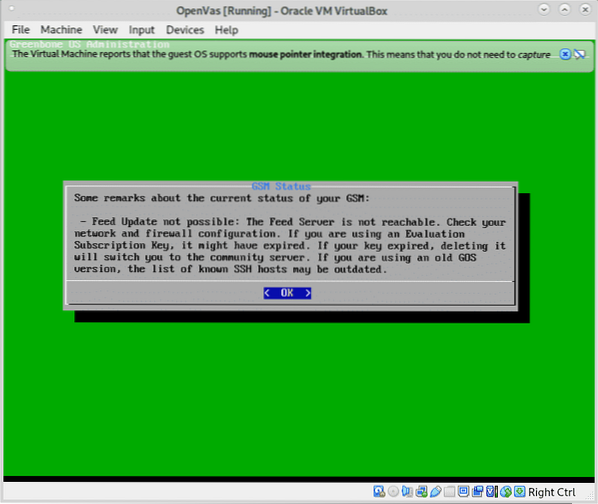

После краткой проверки вы увидите следующий экран, нажмите ОК для завершения и доступа к веб-интерфейсу:

Вы увидите следующий экран. Если вы не помните свой адрес доступа в Интернет, вы можете проверить его в последнем пункте меню О.

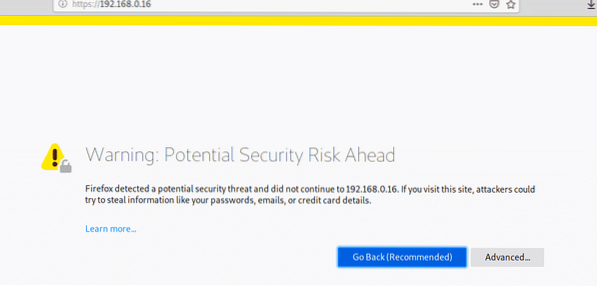

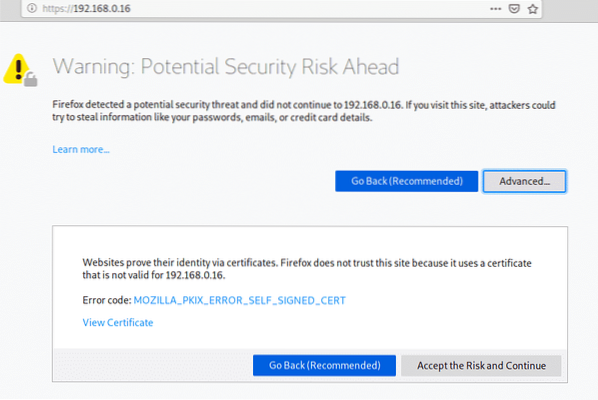

При доступе с помощью ключа SSL вас приветствует предупреждение SSL, почти во всех браузерах предупреждение аналогично, в Firefox, как и в моем случае, нажмите Передовой.

Затем нажмите «Примите риск и продолжайте”

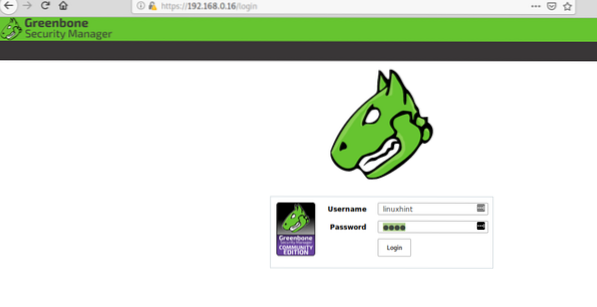

Войдите в GSM, используя пользователя и пароль, которые вы указали при создании пользователя веб-интерфейса:

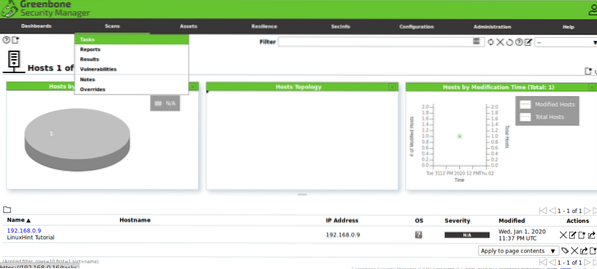

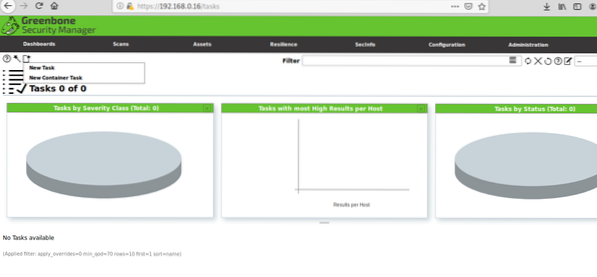

Оказавшись внутри, в главном меню нажмите Сканы а затем на Задачи.

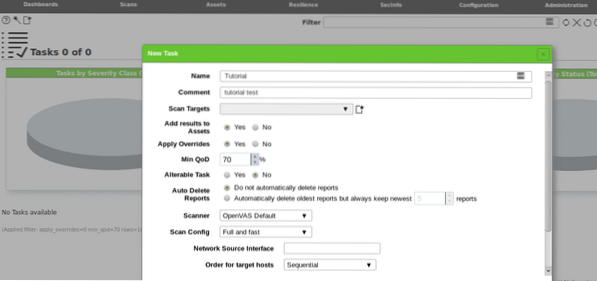

Щелкните значок и «Новое задание”.

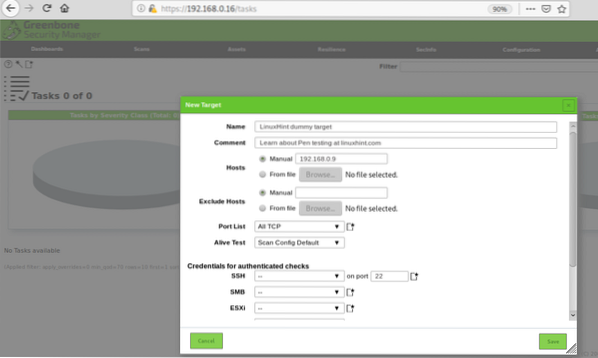

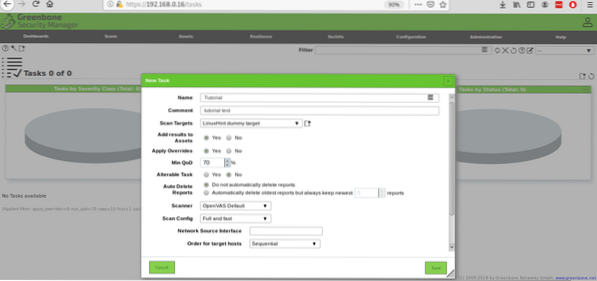

Заполните всю необходимую информацию, в Scan Targets еще раз щелкните значок:

При нажатии в новом окне будет запрашиваться информация о цели, вы можете определить отдельный хост по IP или имени домена, вы также можете импортировать цели из файлов, после заполнения всех запрошенных полей нажмите Сохранить.

Затем нажмите Сохранить очередной раз

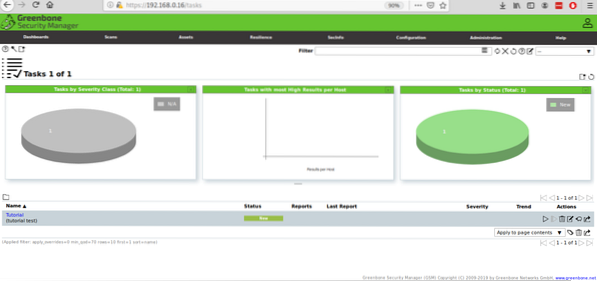

После определения вы можете увидеть свою задачу, созданную с помощью кнопки PLAY, чтобы запустить сканирование тестирования на проникновение:

Если вы нажмете кнопку «Воспроизвести», статус изменится на «просил »:

Затем начнет показывать прогресс:

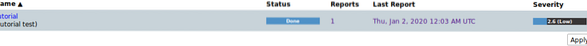

Как только вы закончите, вы увидите статус Сделанный, нажмите на статус.

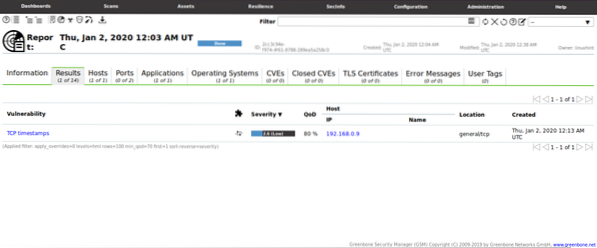

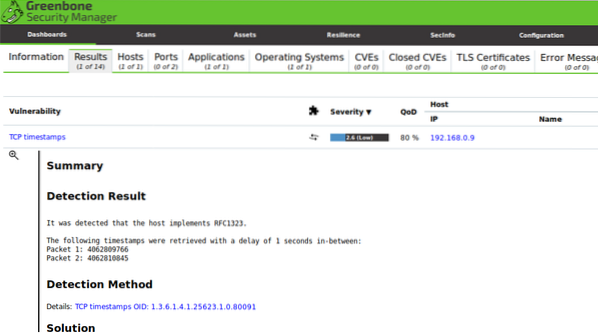

Оказавшись внутри, вы можете нажать на Полученные результаты чтобы увидеть экран, подобный приведенному ниже:

В этом случае GSM обнаружил незначительную уязвимость, не имеющую значения:

Это сканирование было запущено для недавно установленного и обновленного рабочего стола Debian без служб. Если вас интересуют методы тестирования на проникновение, вы можете получить Metasploitable виртуальная тестовая среда безопасности, полная уязвимостей, готовая к обнаружению и эксплуатации.

Надеюсь, вы нашли эту краткую статью о Что такое тестирование на проникновение в сеть полезно, спасибо, что прочитали.

Phenquestions

Phenquestions