Если вы хотите стать более профессиональным, вы можете проверить некоторые инструменты, описанные на Инструменты Live Forensics.

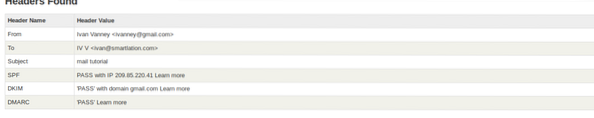

Чтение и понимание заголовка электронного письма (Gmail):

Следующий фрагмент странного текста - это заголовок электронного письма, отправленного из учетной записи редактор [at ~] linuxhint.ком к ivan [at ~] linux.широта. Некоторые ненужные части были удалены, но они полностью соответствуют исходному заголовку.

Ниже приводится объяснение каждой части заголовка электронного письма:

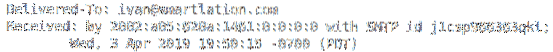

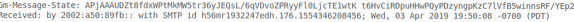

Первый сегмент, выделенный ниже, очень интуитивно понятен и показывает, что электронное письмо было доставлено ivan [at ~] smartlation.ком и полученные сервером, идентифицированным его IP-адресом (IPv6) и идентификатором SMTP, с указанием даты и времени доставки:

Получено: ivana [at ~] smartlation.com Получено: к 2002 г.: a05: 620a: 1461: 0: 0: 0: 0 с идентификатором SMTP j1csp966363qkl; Ср, 3 апр 2019, 19:50:15 -0700 (PDT)

В следующем фрагменте показано, что электронное письмо обрабатывается через SMTP Gmail.

X-Google-Smtp-Source: APXvYqxLebBy88ASD / 5vqLYdg + NGLv + sNymPjuOU6aQy3H1LyRbx4 8E4I9ojHNsM4Bvpa2lApZKJ

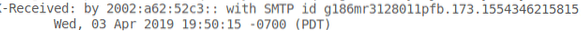

В X-Получено заголовок применяется некоторыми поставщиками электронной почты, в этом случае он добавляется SMTP Gmail.

X-Получено: к 2002 году: a62: 52c3 :: с идентификатором SMTP g186mr3128011pfb.173.1554346215815; Ср, 03 апр 2019, 19:50:15 -0700 (PDT)

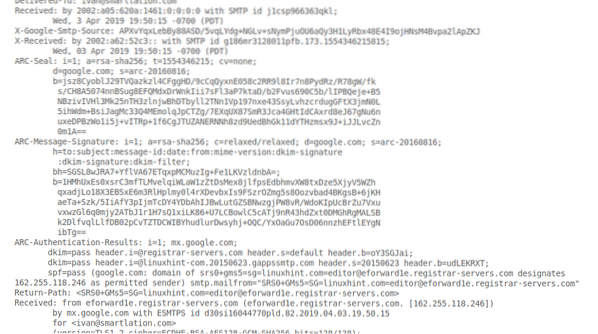

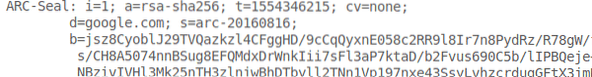

Следующий сегмент показывает ARC (цепочка полученной аутентификации). Этот протокол обеспечивает достоверность аутентификации при прохождении через разные промежуточные устройства. В этом случае письмо отправляется из редактора [~ at] linuxhint.com на ivan [~ at] linux.lat, который пересылает письмо на ivan [~ at] smartlation.ком.

ARC-Seal: i = 1; а = rsa-sha256; t = 1554346215; cv = нет; d = гугл.com; s = arc-20160816; XqUX87SmR3Jca4GHtIdCAxrd8eJ67gNu6n uxeDPBzWo1i5j + vITRp + 1f6CgJTUZANERNNNh8zd9UedBhGk11dYTHzmsx9J + iJJLvcZn 0m1A ==

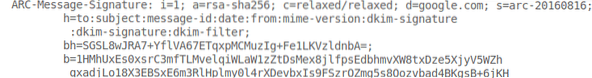

И вот первое появление DKIM (Почта с идентификационными ключами домена), метод аутентификации, который предотвращает подделку почты путем проверки доменного имени отправителя. Ранее подробный протокол ARC помогает как DKIM, так и SPF (который будет показан ниже) оставаться действительными, несмотря на маршрут. Этот отрывок показывает данные учетные данные.

Подпись сообщения ARC: i = 1; а = rsa-sha256; c = расслабленный / расслабленный; d = гугл.com; s = arc-20160816; h = to: subject: message-id: date: from: mime-version: dkim-signature: dkim-signature: dkim-filter; bh = SGSL8wJRA7 + YflVA67ETqxpMCMuzIg + Fe1LKVzldnbA =; b = 1HC5cATj9nR43hdZxt0DMGhRgMALSB k2DlfvqlLlfDB02pCvTZTDCWIBYhudlurDwsyhj + OQC / YxOaGu7OsD06nnzhEFtlEYgN ibTg ==

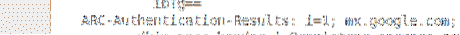

Здесь вы можете увидеть результат аутентификации, поскольку вы видите, что она прошла успешно, в дополнение к DKIM, который вы можете увидеть SPF (структура политики отправителя), другой метод аутентификации, позволяющий получателю узнать, что отправитель уполномочен использовать доменное имя, указанное в разделе «ОТ».

В этом случае DKIM и SPF прошли этап аутентификации.

ARC-Authentication-Results: i = 1; mx.Google.com;

dkim = передать заголовок [защищенный адрес электронной почты].s = заголовок по умолчанию.b = oY3SGJai; dkim = передать заголовок [защищенный адрес электронной почты].s = 20150623 заголовок.b = udLEKRXT; spf = пройти (google.com: домен серверов [защищенных электронной почтой].com обозначает 162.255.118.246 как разрешенный отправитель) smtp.mailfrom = "SRS0 + GMs5 = SG = linuxhint.com = editor @ eforward1e.регистраторы-серверы.com "

Ниже находится раздел под названием «Return-Path», и здесь определяется адрес электронной почты для возврата, который отличается от раздела «От» для сообщений, отправляемых с доставкой, которые обрабатываются администратором почтового сервера.

Обратный путь: <[email protected]om>

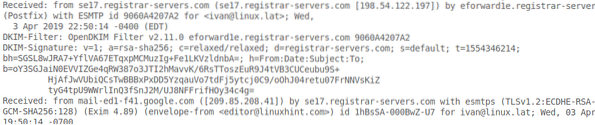

Наконец, ниже отображается информация о почтовом сервере, (Postfix), версии DKIM и уровне шифрования,

Получено: от se17.регистраторы-серверы.com (se17.регистраторы-серверы.com [198.54.122.197]) от eforward1e.регистраторы-серверы.com (Postfix) с идентификатором ESMTP 9060A4207A2 для <[email protected]>; Ср, 3 апр 2019 22:50:14 -0400 (EDT) DKIM-фильтр: OpenDKIM Filter v2.11.0 eforward1e.регистраторы-серверы.com 9060A4207A2 DKIM-подпись: v = 1; а = rsa-sha256; c = расслабленный / расслабленный; d = серверы-регистраторы.com; s = по умолчанию; t = 1554346214; bh = SGSL8wJRA7 + YflVA67ETqxpMCMuzIg + Fe1LKVzldnbA =; h = От: Дата: Тема: Кому; b = oY3SGJaiN0EVVIZGe4qRW387o3JTI2hMavvK / 6RsTToszEuR9J4tVB3CUCeubu9S+

X-Google-DKIM-Signature: v = 1; а = rsa-sha256; c = расслабленный / расслабленный; d = 1e100.сеть; s = 20161025; h = x-gm-message-state: mime-version: from: date: message-id: subject: to; bh = SGSL8wJRA7 + YflVA67ETqxpMCMuzIg + Fe1LKVzldnbA =; b = YaWzCdnw7XFUn6N6Ceok2a

Секция X-Gm-сообщение-состояние показывает уникальную строку для двух возможных состояний: отскочил назад а также послал.

X-Gm-Message-State: APjAAAUDZt8fdxWPtMkMW5tr36yJEQsL / 6qVDvoZPRyyFl0LjcTE1wtK t6HvCiRDpuHHwPQyP

Значение X-Received принадлежит конкретно Gmail.

X-Received: к 2002 году: a50: 89fb :: с идентификатором SMTP h56mr1932247edh.176.1554346208456; Ср, 03 апр 2019, 19:50:08 -0700 (PDT)

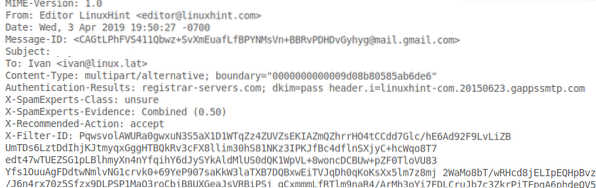

Ниже вы можете найти версию MIME (многоцелевых расширений электронной почты) и регулярную информацию, отображаемую для пользователей:

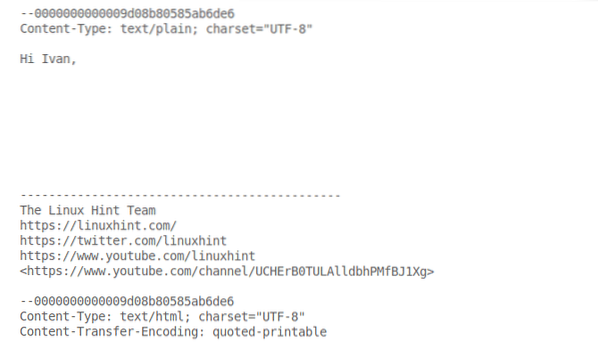

MIME-версия: 1.0 От: Редактор LinuxHint <[email protected]> Дата: среда, 3 апреля 2019 г., 19:50:27 -0700 Идентификатор сообщения: <[email protected]om> Тема: платеж отправлен $ 150 Кому: Ивану <[email protected]> Тип содержимого: составной / альтернативный; border = "0000000000009d08b80585ab6de6" Результаты аутентификации: серверы-регистраторы.com; dkim = передать заголовок.я = linuxhint-com.20150623.gappssmtp.com X-SpamExperts-Class: unsure X-SpamExperts-Evidence: комбинированный (0.50) X-Рекомендовано-Действие: принять X-Filter-ID: PqwsvolAWURa0gwxuN3S5aX1D1WTqZz4ZUVZsEKIAZmQZhrrHO4tCCdd7Glc / hE6Ad92F9LvLiZB UmTDs6LztDdIhjKJtmyqxGggHTBQkRv3cFX8llim30hS81NKz3IPKJfBc4dflnSXjyC + hcWqo8T7 edt47wTUEZSG1pLBlhmyXn4nYf

Надеюсь, вы нашли это руководство по анализу заголовков писем полезным. Следите за LinuxHint, чтобы получить больше советов и руководств по Linux и сети.

Phenquestions

Phenquestions