Система обнаружения вторжений может предупреждать нас от DDOS, грубой силы, эксплойтов, утечки данных и т. Д., Она отслеживает нашу сеть в режиме реального времени и взаимодействует с нами и с нашей системой по нашему усмотрению.

В LinuxHint мы ранее посвятили Snort два руководства, Snort - одна из ведущих систем обнаружения вторжений на рынке и, вероятно, первая. Статьи посвящены установке и использованию системы обнаружения вторжений Snort для защиты серверов и сетей, а также настройки Snort IDS и создания правил.

На этот раз я покажу, как настроить OSSEC. Сервер является ядром программного обеспечения, он содержит правила, записи событий и политики, в то время как на устройствах устанавливаются агенты для мониторинга. Агенты доставляют логи и информируют об инцидентах на сервер. В этом руководстве мы установим только серверную часть для мониторинга используемого устройства, сервер уже содержит функции агента для устройства, на котором он установлен.

Установка OSSEC:

Прежде всего запустите:

apt установить libmariadb2Для пакетов Debian и Ubuntu вы можете загрузить сервер OSSEC по адресу https: // updates.Atomicorp.com / каналы / ossec / debian / пул / основной / o / ossec-hids-server /

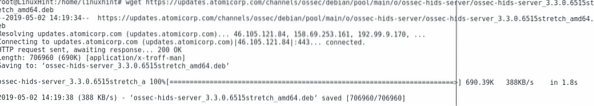

Для этого урока я скачаю текущую версию, набрав в консоли:

wget https: // обновления.Atomicorp.com / каналы / ossec / debian / пул / основной / о /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.деб

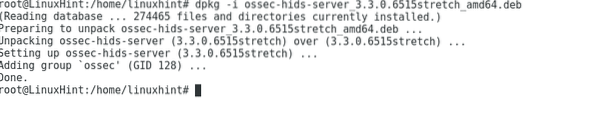

Затем запустите:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.деб

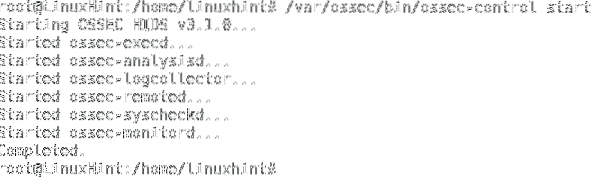

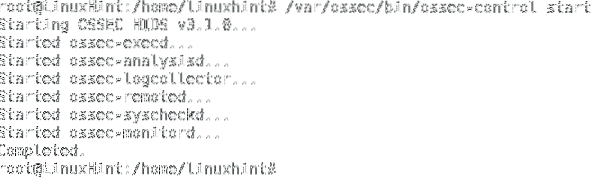

Запустите OSSEC, выполнив:

/ var / ossec / bin / ossec-control запуск

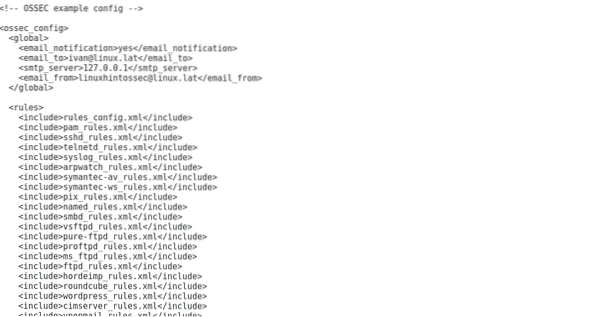

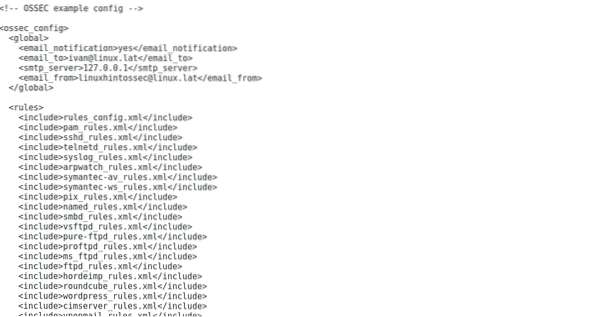

По умолчанию наша установка не включает почтовое уведомление, для его редактирования введите

нано / вар / оссек / и т.д. / оссек.confИзменять

Для

И добавить:

Нажмите ctrl + x а также Y для сохранения, выхода и повторного запуска OSSEC:

/ var / ossec / bin / ossec-control запуск

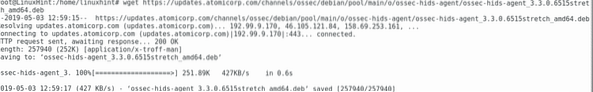

Примечание: если вы хотите установить агент OSSEC на устройство другого типа:

wget https: // обновления.Atomicorp.com / каналы / ossec / debian / пул / основной / о /ossec-hids-агент / ossec-hids-agent_3.3.0.6515stretch_amd64.деб

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.деб

Снова давайте проверим файл конфигурации для OSSEC

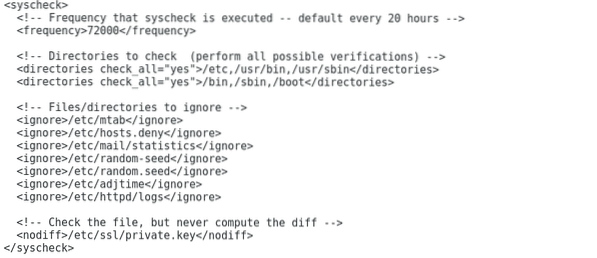

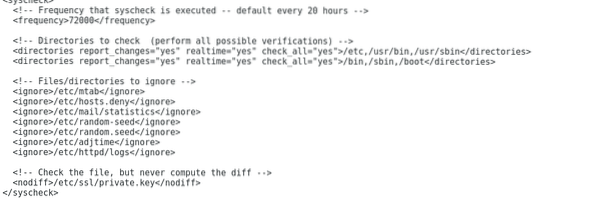

нано / вар / оссек / и т.д. / оссек.conf Прокрутите вниз, чтобы попасть в раздел Syscheck

Прокрутите вниз, чтобы попасть в раздел Syscheck

Здесь вы можете определить каталоги, проверенные OSSEC, и интервалы ревизий. Мы также можем определить каталоги и файлы, которые следует игнорировать.

Чтобы настроить OSSEC на отчет о событиях в реальном времени, отредактируйте строки

К

/ usr / sbin

Чтобы добавить новый каталог для проверки OSSEC, добавьте строку:

Закройте nano, нажав CTRL + X а также Y и введите:

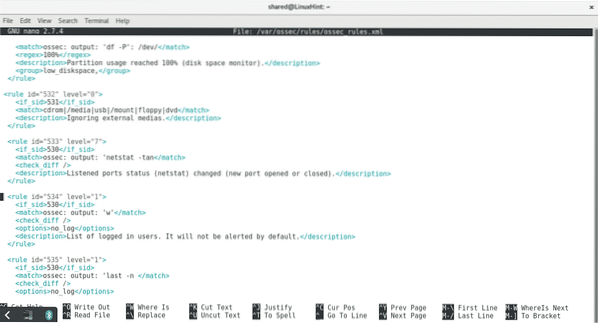

нано / вар / оссек / правила / ossec_rules.xml

Этот файл содержит правила OSSEC, уровень правила будет определять реакцию системы. Например, по умолчанию OSSEC сообщает только о предупреждениях уровня 7, если есть какое-либо правило с уровнем ниже 7, и вы хотите получать информацию, когда OSSEC идентифицирует инцидент, измените номер уровня на 7 или выше. Например, если вы хотите получать информацию, когда хост разблокируется активным ответом OSSEC, отредактируйте следующее правило:

К:

Более безопасной альтернативой может быть добавление нового правила в конец файла, перезаписывающего предыдущее:

Теперь у нас установлен OSSEC на локальном уровне, в следующем руководстве мы узнаем больше о правилах и настройке OSSEC.

Надеюсь, вы нашли это руководство полезным для начала работы с OSSEC, продолжайте следить за LinuxHint.com для получения дополнительных советов и обновлений по Linux.

Phenquestions

Phenquestions