Никто выполняет более 6700 тестов на сайте. Огромное количество тестов как на уязвимости безопасности, так и на неправильно настроенные веб-серверы делает его доступным для большинства экспертов по безопасности и пентестеров. Nikto можно использовать для тестирования веб-сайта и веб-сервера или виртуального хоста на предмет известных уязвимостей безопасности и неправильной конфигурации файлов, программ и серверов. Он может обнаруживать пропущенное содержимое или сценарии, а также другие проблемы, которые трудно идентифицировать с внешней точки зрения.

Монтаж

Установка Никто в системе Ubuntu в основном просто, поскольку пакет уже доступен в репозиториях по умолчанию.

Сначала для обновления системных репозиториев мы воспользуемся следующей командой:

[электронная почта защищена]: ~ $ sudo apt-get update && sudo apt-get upgradeПосле обновления вашей системы. Теперь выполните следующую команду для установки Никто.

[электронная почта защищена]: ~ $ sudo apt-get install nikto -yПосле завершения процесса установки используйте следующую команду, чтобы проверить, правильно ли установлен nikto:

[адрес электронной почты защищен]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Если команда выдает номер версии Никто это означает, что установка прошла успешно.

Применение

Теперь посмотрим, как можно использовать Никто с различными параметрами командной строки для выполнения веб-сканирования.

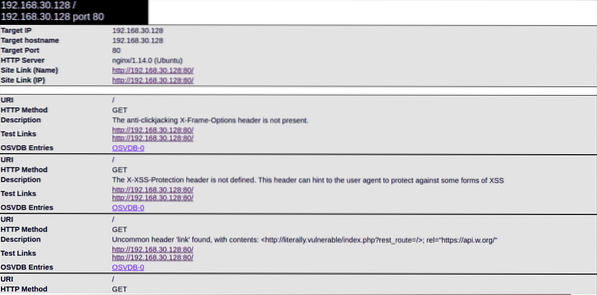

Обычно Nikto требуется только хост для сканирования, который можно указать с помощью -час или же -хозяин вариант, например, если нам нужно сканировать машину с IP-адресом 192.168.30.128 мы запустим Nikto следующим образом, и сканирование будет выглядеть примерно так:

[адрес электронной почты защищен]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Целевой IP-адрес: 192.168.30.128

+ Целевое имя хоста: 192.168.30.128

+ Целевой порт: 80

+ Время начала: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Сервер: nginx / 1.14.0 (Ubuntu)

… Отрезать…

+ /: Обнаружена установка Wordpress.

+ / wp-логин.php: найден логин Wordpress

+ Apache / 2.4.10 кажется устаревшим

+ Заголовок X-XSS-Protection не определен. Этот заголовок может намекнуть пользовательскому агенту

для защиты от некоторых форм XSS

+ Сервер может пропускать inodes через ETags

------------------------------------------------------------

+ 1 хост (а) протестирован

Этот вывод содержит много полезной информации .Nikto обнаружил веб-сервер, уязвимости XSS, информацию о PHP и установку WordPress.

OSVDB

Элементы сканирования nikto с префиксом OSVDB - это уязвимости, о которых сообщается в базе данных об уязвимостях с открытым исходным кодом (аналогично другим базам данных уязвимостей, таким как Общие уязвимости и уязвимости, Национальная база данных уязвимостей и т. Д.).Они могут оказаться весьма полезными в зависимости от их степени серьезности ,

Указание портов

Как вы можете видеть из результатов выше, когда порт не указан, Nikto будет сканировать порт 80 по умолчанию . Если веб-сервер работает на другом порту, вы должны указать номер порта, используя -п или же -порт вариант.

[адрес электронной почты защищен]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ Целевой IP-адрес: 192.168.30.128

+ Целевое имя хоста: 192.168.30.128

+ Целевой порт: 65535

+ Время начала: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Сервер: Apache / 2.4.29 (Ubuntu)

+ Заголовок X-Frame-Options для защиты от кликджекинга отсутствует.

+ Apache / 2.4.29 кажется устаревшим

+ OSVDB-3233: / icons / README: найден файл Apache по умолчанию.

+ Разрешенные методы HTTP: OPTIONS, HEAD, GET, POST

1 хост просканирован…

Из приведенной выше информации мы видим, что есть некоторые заголовки, которые помогают указать, как настроен веб-сайт. Вы также можете получить интересную информацию из секретных справочников.

Вы можете указать несколько портов, используя запятую, например:

[электронная почта защищена]: ~ $ nikto -h 192.168.30.128 -п 65535,65536Или вы можете указать диапазон портов, например:

[адрес электронной почты защищен]: ~ $ nikto -h 192.168.30.128 -п 65535-65545Использование URL-адресов для указания целевого хоста

Чтобы указать цель по ее URL-адресу, мы будем использовать команду:

[электронная почта защищена]: ~ $ nikto -h http: // www.пример.комНикто результаты сканирования можно экспортировать в различные форматы, такие как CSV, HTML, XML и т. д. Чтобы сохранить результаты в определенном формате вывода, необходимо указать -o (вывод) вариант, а также -f (формат) вариант.

Пример :

[адрес электронной почты защищен]: ~ $ nikto -h 192.168.30.128 -о тест.html -F htmlТеперь мы можем получить доступ к отчету через браузер

Параметр настройки

Еще один достойный компонент в Никто вероятность охарактеризовать тест с использованием - Тюнинг параметр. Это позволит вам запускать только те тесты, которые вам нужны, что сэкономит вам много времени:

- Файл загружен

- Интересные файлы / журналы

- Неправильная конфигурация

- Раскрытие информации

- Инъекция (XSS и т. Д.)

- Удаленный поиск файлов

- Отказ в обслуживании (DOS)

- Удаленный поиск файлов

- Удаленная оболочка - выполнение команд

- SQL-инъекция

- Обход аутентификации

- Идентификация программного обеспечения

- Включение удаленного источника

- Выполнение обратной настройки (все, кроме указанного)

Например, чтобы протестировать SQL-инъекцию и удаленное извлечение файлов, мы напишем следующую команду:

[адрес электронной почты защищен]: ~ $ nikto -h 192.168.30.128 -Тюнинг 79 -о тест.html -F htmlСопряжение сканов с Metasploit

Одна из самых крутых особенностей Nikto заключается в том, что вы можете объединить вывод сканирования с читаемым форматом Metasploit. Сделав это, вы можете использовать вывод Nikto в Metasploit для эксплуатации конкретной уязвимости. Для этого просто используйте приведенные выше команды и добавьте -Формат msf+ к концу. Это поможет быстро связать данные, полученные с помощью эксплойта.

[электронная почта защищена]: ~ $ nikto -hЗАКЛЮЧЕНИЕ

Nikto - это известный и простой в использовании инструмент оценки веб-сервера для быстрого обнаружения потенциальных проблем и уязвимостей. Nikto должен стать вашим первым решением при тестировании веб-серверов и веб-приложений на проникновение. Nikto фильтрует 6700 потенциально опасных документов / программ, проверяет устаревшие формы более чем на 1250 серверах и адаптирует явные проблемы на более чем 270 серверах, как указано на авторитетном сайте Nikto. Вы должны знать, что использование nikto не является скрытой процедурой, это означает, что система обнаружения вторжений может легко его обнаружить. Это было сделано для анализа безопасности, поэтому скрытность никогда не была приоритетом.

Phenquestions

Phenquestions