Полное шифрование диска (FDE) - одна из лучших мер безопасности, которые вы можете предпринять для защиты данных в хранилище вашего устройства. Как следует из названия, FDE полностью шифрует содержимое (файлы, программное обеспечение) накопителя, включая саму операционную систему. FDE можно активировать в Linux, Windows и macOS, а также в системах Android.

Если на вашем устройстве включен FDE, вам нужно будет предоставлять ключ шифрования при каждой попытке входа в систему. После того, как вы введете правильный ключ шифрования, диск будет расшифрован, и ваше устройство загрузится как обычно.

FDE не следует путать с шифрованием на уровне файлов (FLE), поскольку последнее защищает только отдельные файлы, которые были зашифрованы пользователем вручную.

Следует также отметить, что полное шифрование диска работает только до тех пор, пока пользователь вышел из системы. Как только авторизованный пользователь входит в систему,

Хотя сам по себе FDE не является адекватным, он служит отличным первым шагом на пути к защите ваших данных от несанкционированного доступа.

В этом руководстве вы узнаете, как настроить ArchLinux с полным шифрованием диска в режиме прошивки UEFI и в разделе диска GPT.

Шаг 1. Установите режим загрузки на UEFI

Чтобы следовать этому руководству, вам сначала нужно установить режим загрузки на UEFI.

Чтобы проверить, находится ли ваша система уже в UEFI, выполните следующую команду, чтобы вызвать каталог efivars:

$ ls / sys / прошивка / efi / эфиварсЕсли перед каталогом не отображается сообщение об ошибке, вы можете быть уверены, что система загрузилась в UEFI.

Если система не загрузилась в UEFI, перезапустите и нажмите клавишу меню на клавиатуре (какая клавиша зависит от конкретной модели, которую вы используете, найдите ее). Откройте вкладку прошивки и настройте систему на загрузку в режиме UEFI.

Шаг 2. Убедитесь, что системные часы точны

Проверьте актуальность системных часов, введя следующие данные:

$ timedatectl set-ntp истинаСледующий синтаксис устанавливает время:

$ timedatectl set-time "гггг-мм-дд чч: мм: сс"Шаг 3: отдельные разделы в хранилище

Чтобы использовать gdisk для создания корневых и загрузочных разделов, выполните следующее:

$ gdisk / dev / sdaЗатем удалите уже существующие разделы, нажав о, и нажмите п дважды при запросе ввода. Затем нажмите п чтобы вывести список уже существующих разделов, нажмите ш чтобы перезаписать эти разделы, и нажмите у подтвердить.

Шаг 4: Готовый корневой раздел

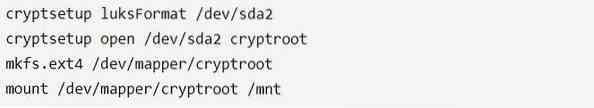

Следующим шагом будет создание корневого раздела. Сделайте это, введя следующее:

$ cryptsetup luksFormat / dev / sda2$ cryptsetup открыть / dev / sda2 cryptroot

$ mkfs.ext4 / dev / mapper / cryptroot

Затем смонтируйте зашифрованный корневой раздел:

$ монтировать / dev / mapper / cryptroot / mnt

Шаг 5: Настройте загрузочный раздел

Выполните следующую команду, чтобы создать загрузочный раздел:

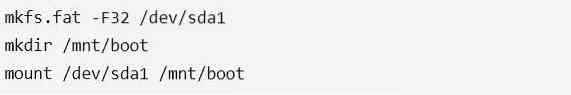

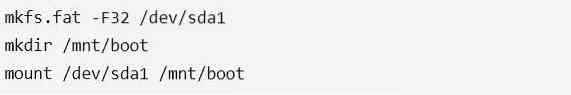

$ mkfs.жир -F32 / dev / sda1$ mkdir / mnt / boot

Затем смонтируйте раздел, введя следующее:

$ mount / dev / sda1 / mnt / загрузка

Шаг 6: Установите поддерживающие зависимости

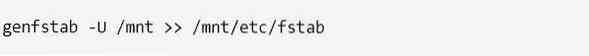

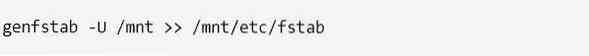

Выполните следующую команду, чтобы создать файл fstab:

$ genfstab -U / mnt >> / mnt / etc / fstab

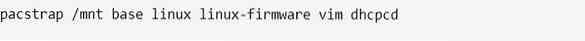

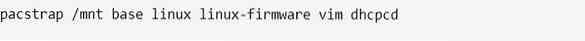

Затем загрузите пакеты vim и dhcpcd, введя следующее:

Шаг 7: изменение корневого каталога

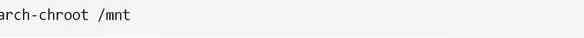

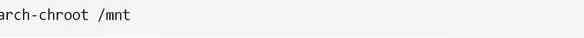

Используйте следующую команду для изменения корневого каталога:

$ arch-chroot / mnt

Шаг 8: установите часовые пояса

Убедитесь, что часовой пояс соответствует вашему местоположению:

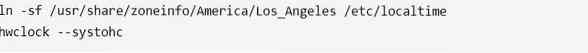

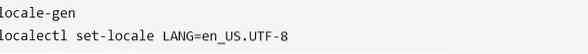

$ ln -sf / usr / share / zoneinfo / America / Los_Angeles / etc / localtime$ hwclock --systohc

Шаг 9: измените соответствующие языковые стандарты

Выполните следующую команду, чтобы вывести список соответствующих локалей:

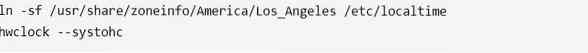

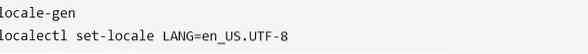

$ locale-gen$ localectl set-locale LANG = en_US.UTF-8

В частности, вы отредактируете файл / etc / locale.Gen locale.

Шаг 10: перейдите на mkinitcpio

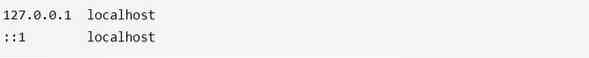

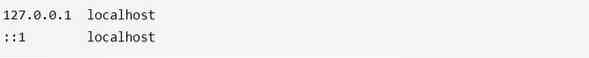

Сначала добавьте / etc / hosts:

# 127.0.0.1 локальный хост# :: 1 локальный

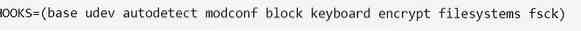

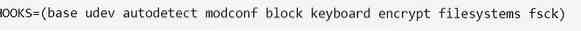

Затем найдите и измените / etc / mkinitcpio.conf.

Обязательно включите крючки шифрования и перенесите крючки клавиатуры, чтобы шифрование следовало за ним.

Выполните следующую команду для создания загрузочных образов:

Шаг 11: введите ключ шифрования

$ passwd

Шаг 12: Установите пакет ucode

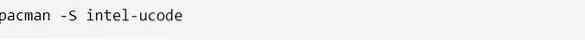

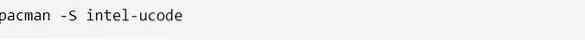

Если вы используете Intel, введите следующую команду:

$ pacman -S intel-ucode

Для пользователей AMD команда должна быть:

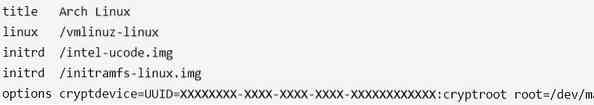

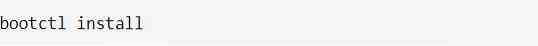

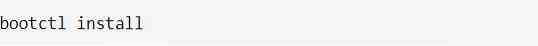

Шаг 13: Установите и настройте диспетчер загрузки EFI

Чтобы установить диспетчер загрузки EFI, выполните следующую команду:

$ bootctl install

Шаг 14: запустите перезагрузку

Тип выхода, а затем перезагрузитесь.

$ перезагрузкаПосле перезагрузки вам будет предложено ввести пароль.

Вот оно что! Вот как вы устанавливаете ArchLinux с полным шифрованием диска.

Заключение

Одним из лучших способов защитить свой телефон, компьютер и ноутбук от несанкционированного входа в систему является полное шифрование диска.

В этом руководстве вы узнали, как установить ArchLinux с полным шифрованием диска. С FDE в вашем распоряжении больше не нужно беспокоиться о вторжении других людей в вашу систему.

Надеюсь, вы нашли это руководство полезным и легким для понимания. Оставайтесь на linuxhint.com для получения дополнительных сообщений, связанных с безопасностью данных.

Phenquestions

Phenquestions